Trong một báo cáo mới được đưa ra bởi Reuters, các nhà điều tra tuyên bố rằng đã có tới hàng trăm hệ thống mạng đến từ nhiều tổ chức, doanh nghiệp khác nhau trên toàn thế giới bị xâm phạm trong vụ tấn công chuỗi cung ứng nhắm vào nền tảng Codecov. Điều này khiến cho quy mô và tính chất của vụ việc trở nên đáng quan ngại hơn rất nhiều.

Theo báo cáo của BleepingComputer vào tuần trước, Codecov đã phải hứng chịu một cuộc tấn công chuỗi cung ứng (supply-chain attack) với quy mô không nhỏ. Điều đáng nói là chiến dịch tấn công này đã âm thầm diễn trong hơn 2 tháng trước khi bị phát hiện. Do đó, tác hại mà nó gây ra chắc chắn không hề đơn giản.

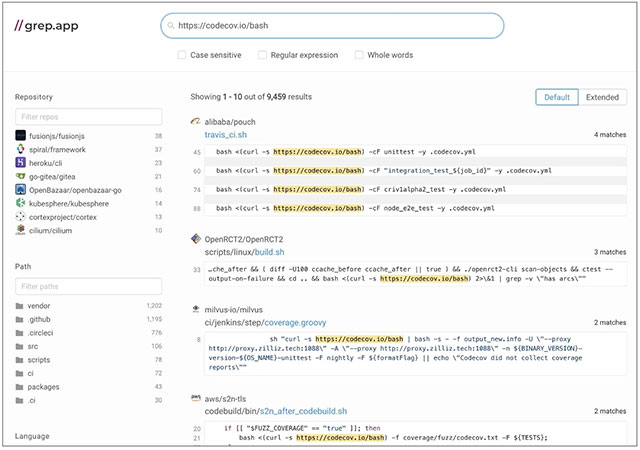

Trong chiến dịch tấn công này, các tác nhân đe dọa đã có được thông tin xác thực của Codecov từ các Docker image gặp lỗi. Hacker sau đó đã sử dụng những hình ảnh này để thay đổi tập lệnh Bash Uploader của Codecov, vốn thường được các khách hàng của công ty này sử dụng.

Bằng cách thay thế địa chỉ IP của Codecov bằng địa chỉ IP độc hại do chính mình kiểm soát trong tập lệnh Bash Uploader, những kẻ tấn công đã tìm ra được con đường cho phép chúng âm thầm thu thập thông tin đăng nhập của khách hàng Codecov — mã thông báo, khóa API và bất kỳ thứ gì được lưu trữ dưới dạng biến môi trường trong môi trường tích hợp liên tục (CI) của khách hàng — mà gần như không bị phát hiện.

Codecov là một nền tảng kiểm thử phần mềm trực tuyến phổ biến, có thể được tích hợp với các dự án GitHub để tạo ra các báo cáo và thống kê chi tiết về code. Đó là lý do tại sao nó được hơn 29.000 doanh nghiệp phát triển phần mềm trên toàn thế giới đặc biệt ưa chuộng.

Hàng trăm hệ thống mạng khách hàng bị vi phạm

Kết quả điều tra ban đầu của Codecov cho thấy từ ngày 31 tháng 1 năm 2021, các thay đổi trái phép đối với tập lệnh Bash Uploader đã xảy ra. Điều này cho phép các tác nhân đe dọa có khả năng lấy cắp thông tin của người dùng Codecov được lưu trữ trong môi trường CI của họ.

Tuy nhiên, phải đến ngày 1 tháng 4, Codecov mới thực sự biết đến hoạt động độc hại này khi một khách hàng nhận thấy sự khác biệt giữa hàm băm (shashum) của tập lệnh Bash Uploader được lưu trữ trên miền của Codecov và hàm băm (correct) được liệt kê trên GitHub của công ty.

Ngay sau đó, vụ việc đã thu hút được sự chú ý của các nhà điều tra liên bang Hoa Kỳ. Vi phạm này được so sánh với các cuộc tấn công SolarWinds “khét tiếng” gần đây mà chính phủ Hoa Kỳ đã quy trách nhiệm cho Cơ quan Tình báo Nước ngoài của Nga (SVR).

Codecov có hơn 29.000 khách hàng trên toàn thế giới, trong đó có những cái tên nổi bật như GoDaddy, Atlassian, The Washington Post, Procter & Gamble (P&G), khiến đây là một sự cố chuỗi cung ứng rất đáng quan tâm.

Theo các nhà điều tra liên bang, những kẻ tấn công Codecov đã triển khai các quy trình tự động hóa để sử dụng thông tin xác thực mà chúng thu thập được nhằm khai thác hàng trăm hệ thống mạng khách hàng của Codecov. Vì lý do này, phạm vi của vụ vi phạm thậm chí đã vượt ra ngoài các hệ thống của Codecov.

Theo nhà điều tra, bằng cách lạm dụng thông tin đăng nhập của khách hàng được thu thập thông qua tập lệnh Bash Uploader, tin tặc có thể có được thông tin đăng nhập của hàng nghìn hệ thống khác.

Điều tra tác động

Do tính chất nghiêm trọng cũng như phạm vi tác động sâu rộng của vụ việc, các nhà điều tra của chính phủ liên bang Hoa Kỳ đã vào cuộc và đang suy xét kỹ lưỡng vụ việc.

Một số khách hàng lớn của Codecov, trong đó có IBM, nói rằng mã của họ chưa bị sửa đổi, nhưng từ chối bình luận về việc liệu hệ thống của họ có bị vi phạm hay không.

Hewlett Packard Enterprise (HPE), một trong số 29.000 khách hàng khác của Codecov, cho biết họ đang tiếp tục điều tra về vụ việc:

"HPE có một đội ngũ chuyên gia chuyên biệt để điều tra về vấn đề này, và khách hàng nên yên tâm, chúng tôi sẽ đưa ra thông báo về bất kỳ tác động nào cũng như các biện pháp khắc phục cần thiết ngay khi có thông tin bổ sung".

Cục Điều tra Liên bang (FBI) và Bộ An ninh Nội địa Hoa Kỳ (DHS) hiện chưa đưa ra bình luận về cuộc điều tra vào thời điểm này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài