Một chủng mã độc tống tiền (ransomware) có tên Qilin mới đây đã được phát hiện đang sử dụng một chiến thuật tương đối tinh vi, đi kèm khả năng tùy chỉnh cao để đánh cắp thông tin đăng nhập tài khoản được lưu trữ trong trình duyệt Google Chrome.

Nhóm nghiên cứu bảo mật quốc thế Sophos X-Ops đã quan sát thấy các kỹ thuật thu thập thông tin đăng nhập trong quá trình ứng phó sự cố với Qilin. Điều này cho thấy một sự thay đổi đáng báo động trong xu hướng vận hành của chủng ransomware nguy hiểm này.

Tổng quan quy trình tấn công

Cuộc tấn công mà các nhà nghiên cứu Sophos phân tích bắt đầu bằng việc mã độc Qilin truy cập thành công vào hệ thống mạng mục tiêu bằng thông tin đăng nhập bị xâm phạm trên cổng VPN không có xác thực đa yếu tố (MFA).

Sau đó sẽ là chuỗi 18 ngày liền mã độc “ngủ đông”, cho thấy khả năng hacker đã mua đường vào mạng thông qua một nhà môi giới truy cập ban đầu (IAB). Có thể Qilin đã dành thời gian lập bản đồ mạng, xác định các tài sản quan trọng và tiến hành trinh sát.

Sau 18 ngày đầu tiên, mã độc sẽ di chuyển ngang sang bộ điều khiển miền và sửa đổi Group Policy Objects (GPO) để thực thi một tập lệnh PowerShell (‘IPScanner.ps1’) trên tất cả các máy đã đăng nhập vào mạng miền.

Tập lệnh này được thực thi bởi một tập lệnh hàng loạt (‘logon.bat’), và cũng được bao gồm trong GPO. Nó được thiết kế để thu thập thông tin đăng nhập lưu trữ trong Google Chrome.

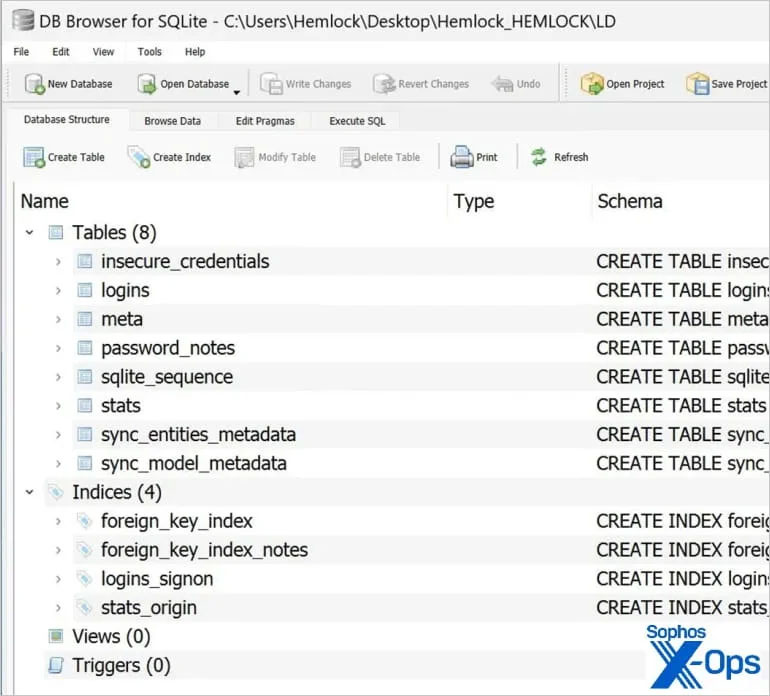

Tập lệnh hàng loạt được cấu hình để chạy (và kích hoạt tập lệnh PowerShell) mỗi khi người dùng đăng nhập vào máy của họ. Song song với đó, thông tin đăng nhập bị đánh cắp sẽ được lưu trên phân vùng ‘SYSVOL’ dưới tên ‘LD’ hoặc ‘temp.log’.

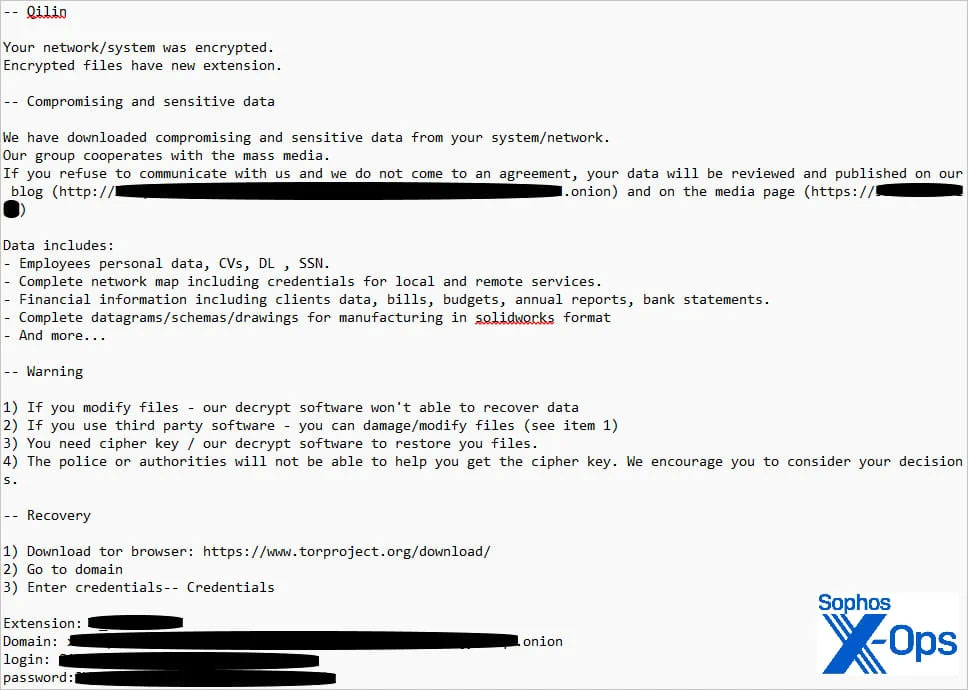

Sau khi gửi các tệp đến máy chủ chỉ huy và kiểm soát (C2 server) của Qilin, các bản sao cục bộ và nhật ký sự kiện liên quan đã bị xóa để che giấu hoạt động độc hại. Cuối cùng, Qilin triển khai tải trọng ransomware và dữ liệu được mã hóa trên các máy bị xâm nhập.

Một GPO khác và một tệp lệnh riêng biệt (‘run.bat’) cũng được sử dụng để tải xuống và thực thi phần mềm tống tiền trên tất cả các máy trong miền.

Sự phức tạp trong phòng thủ

Cách tiếp cận của Qilin đối với thông tin xác thực Chrome tạo ra một tiền lệ đáng lo ngại có thể khiến việc bảo vệ chống lại các cuộc tấn công bằng phần mềm tống tiền trở nên khó khăn hơn.

Vì GPO được áp dụng cho tất cả các máy trong miền, nên mọi thiết bị mà người dùng đã đăng nhập đều phải tuân theo quy trình thu thập thông tin xác thực.

Điều này có nghĩa là tập lệnh có khả năng đánh cắp thông tin xác thực từ tất cả các máy trên toàn hệ thống, miễn là các máy đó được kết nối với miền và có người dùng đăng nhập vào trong thời gian tập lệnh đang hoạt động.

Việc đánh cắp thông tin xác thực rộng như vậy có thể cho phép hacker triển khai các cuộc tấn công tiếp theo, dẫn đến sự cố bảo mật trải khắp trên nhiều nền tảng và dịch vụ, khiến các nỗ lực ứng phó trở nên cồng kềnh hơn nhiều. Đồng thời điều này cũng gây ra mối đe dọa dai dẳng, kéo dài sau khi sự cố phần mềm tống tiền được giải quyết.

Các tổ chức có thể giảm thiểu rủi ro bằng cách áp dụng các chính sách nghiêm ngặt để cấm lưu trữ bí mật trên trình duyệt web. Ngoài ra, việc triển khai xác thực đa yếu tố là chìa khóa để bảo vệ tài khoản khỏi bị chiếm đoạt, ngay cả trong trường hợp thông tin xác thực bị xâm phạm.

Cuối cùng, việc triển khai các nguyên tắc về đặc quyền tối thiểu và phân đoạn mạng có thể cản trở đáng kể khả năng lây lan của tác nhân đe dọa trên hệ thống mạng bị xâm phạm.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài