Các chuyên gia từ Kaspersky Lab tiếp tục công bố khám phá về loại phần mềm gián điệp mới chuyên đánh cắp dữ liệu mật từ các cơ quan chính phủ.

Các loại phần mềm gián điệp tiếp tục được khám phá, lộ diện những vũ khí mạng nguy hiểm - Ảnh minh họa: Internet

Các chuyên gia nghiên cứu từ Hãng bảo mật Kaspersky Lab và Seculert đã đặt tên cho loại mã độc mới này là Madi hay Mahdi dựa trên những chuỗi mã nguồn có trong nó.

So với sự tinh vi, khả năng linh hoạt và mã nguồn rất phức tạp của loại vũ khí mạng Flame chuyên tấn công và phá hoại các hệ thống chương trình hạt nhân của Iran, Madi có phần "hiền" hơn vì nó không nắm giữ khả năng khai thác lỗi bảo mật nguy hiểm dạng 0-day (*) nào, mã nguồn đơn giản hơn và tấn công chủ yếu dựa trên sự cả tin của nạn nhân.

Trong công bố của cả hai công ty Kaspersky Lab và Seculert đều cho thấy hai loại phần mềm gián điệp này hoạt động theo hai chiều hướng hay chiến dịch khác nhau.

"Hiện chúng tôi chưa tìm ra một sự kết nối trực tiếp giữa hai chiến dịch, các nạn nhân mục tiêu của Mahdi bao gồm những công ty cơ sở hạ tầng quan trọng, các dịch vụ tài chính và các trụ sở đại sứ quán chính phủ đặt tại các quốc gia Trung Đông như Iran, Israel và một số quốc gia khác", theo công bố từ Seculert vào ngày 18-7.

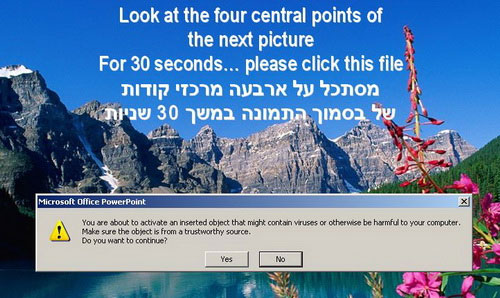

Chiến dịch phát tán Madi bắt đầu từ tháng 12-2011, nguồn phát tán chính thông qua email chứa những nội dung liên quan đến các bài báo, video và những hình ảnh tôn giáo. Bằng thủ thuật đánh lừa "chồng chéo phải - trái" (RTLO) để che đậy cho lớp mã độc Madi nằm bên dưới với lớp vỏ bọc là những tập tin ảnh vô hại có tên đặt từ những ký tự Unicode hay UTF-8.

Theo đó, mã độc Madi đã mang lớp áo là các tập tin ảnh có tên như pictu?gpj..scr và bị nhận diện lầm với một file ảnh picturcs.jpg (thực chất là tập tin screensaver - *.src). Một số khác ẩn dưới lớp tập tin video nhúng mã độc. Nghĩ là tập tin ảnh hay video đơn thuần, nạn nhân cứ thế click mở ra và "mời" Madi vào hệ thống của mình.

Một tập tin hình ảnh hoang dã có kèm mã độc Madi, tuy có cảnh báo từ chương trình nhưng đại đa số người dùng đều bỏ qua và click "Yes" để xem tiếp - Ảnh: SecureList

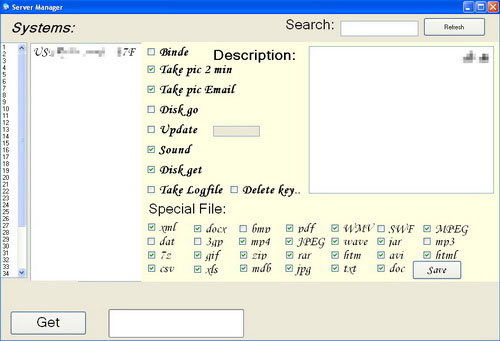

Madi có khả năng ghi nhận lại thao tác bàn phím của nạn nhân, tương tự các phần mềm dạng keylogger. Có nghĩa là khi nạn nhân gõ bất cứ nội dung gì trên bàn phím, Madi đều ghi nhận lại đầy đủ và gửi cho chủ nhân thông qua Internet. Khả năng ghi nhận của nó còn có thể chụp ảnh màn hình mà nạn nhân đang thao tác, hay bất kỳ tin nhắn được gửi đến hay gửi đi từ hàng loạt các trình tin nhắn tức thời (IM) và email như Gmail, Hotmail, Yahoo! Mail, Skype hay ICQ.

Đặc biệt, khả năng gián điệp của Madi được bộc lộ qua chức năng "nghe lén" âm thanh xung quanh máy lây nhiễm mã độc này, ghi âm lại thành tập tin để chuyển đến chủ nhân.

Bảng điều khiển Madi với các thao tác ghi nhận dữ liệu và loại định dạng tập tin ghi nhận - Ảnh: Seculert

Theo Seculert, phiên bản Madi mà công ty này nghiên cứu tìm cách liên lạc đến một máy chủ được đặt tại Canada. Các chuyên viên cho rằng các biến thể trước đây cũng kết nối đến cùng một tên miền, nhưng máy chủ khi đó đặt tại Tehran, Iran.

Nhóm chuyên gia nghiên cứu bảo mật từ hai công ty đã theo dõi hành vi và hoạt động của Madi trong suốt nhiều tháng liền. Thống kê ban đầu cho thấy có 800 nạn nhân của loại phần mềm gián điệp này, gần phân nửa (387) từ Iran, 54 ở Israel và số nạn nhân lần lượt ở một số quốc gia như Afghanistan (14), Các tiểu vương quốc Ả Rập thống nhất (6) cùng Saudi Arabia (4).

Trung Đông đang là khu vực "nóng" trên bản đồ an ninh mạng với số lượng phần mềm gián điệp, mã độc tinh vi được lập trình phá hoại có chủ đích như Duqu hay Stuxnet (chuyên phá hoại hệ thống lò phản ứng hạt nhân Iran), rồi đến Flame (đánh cắp thông tin mật, hoạt động gián điệp trên các hệ thống quan trọng của những cơ quan chính phủ) và nay là Madi (Mahdi).

(*) Lỗ hổng zero-day (0-day) là một thuật ngữ để chỉ những lỗ hổng chưa từng được công bố hoặc chưa được khắc phục. Lợi dụng nó, hacker và bọn tội phạm mạng có thể xâm nhập được vào hệ thống máy tính của các doanh nghiệp, tập đoàn để đánh cắp hay thay đổi dữ liệu.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài