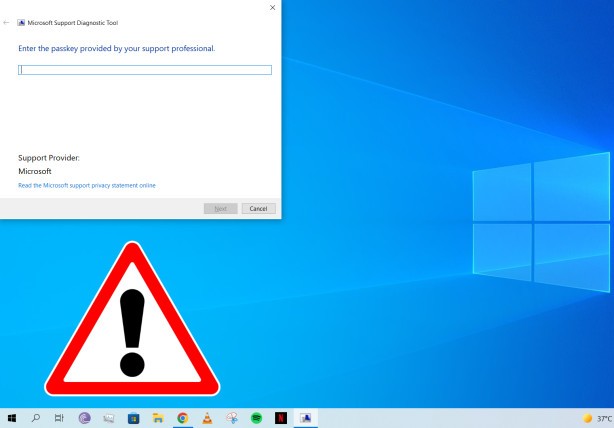

Nếu đã từng liên hệ với nhân viên hỗ trợ của Microsoft để nhờ giải quyết các vấn đề trong Windows hoặc Windows Server thì chắc hẳn bạn đã từng được hướng dẫn sử dụng Công cụ Chẩn đoán Hỗ trợ của Microsoft (Microsoft Support Diagnostic Tool - MSDT).

Bạn có thể mở nó bằng cách nhập msdt vào Windows Run (Win + R) sau đó phải nhập mã khóa do nhân viên hỗ trợ cung cấp. Sau khi mã khóa được nhập, bạn có thể chạy một số chẩn đoán và gửi kết quả trực tiếp tới Microsoft để phân tích thêm.

Tuy nhiên, mới đây Microsoft đã đưa ra cảnh báo về một lỗ hổng thực thi code từ xa (RCE) có trong MSDT. Lỗ hổng bảo mật này ảnh hưởng tới hầu như tất cả các phiên bản Windows và Windows Server bao gồm Windows 7, 8.1, 10, 11, Windows Server 2008, 2012, 2016, 2019 và 2022.

Lỗ hổng này cũng đã được gắn mã theo dõi là CVE-2022-30190 và có mức độ nguy hiểm cao. Do lỗ hổng chưa được vá nên Microsoft không công bố chi tiết mà chỉ giải thích rằng RCE có thể xảy ra khi MSDT được gọi bằng giao thức URL từ một ứng dụng gọi lệnh, chẳng hạn như Microsoft Word.

Kẻ tấn công có thể chạy code tùy ý thứ có thể xem, xóa hoặc thay đổi file của bạn thông qua các đặc quyền cảu ứng dụng gọi lệnh. Ví dụ, nếu MSDT được gọi thông qua Microsoft Word và chạy với đặc quyền quản trị, kẻ tấn công sẽ có đặc quyền quản trị tương ứng, một điều không hề tốt cho bất cứ ai.

Hiện tại, Microsoft khuyến nghị người dùng nên tắt MSDT thông qua các lệnh Command Promt. Các bước thực hiện như sau:

- Chạy Command Prompt dưới quyền Admin.

- Sao lưu khóa registry bằng lệnh: "reg export HKEY_CLASSES_ROOT\ms-msdt filename".

- Thực hiện lệnh: "reg delete HKEY_CLASSES_ROOT\ms-msdt /f"

Nếu sau này bạn cảm thấy MSDT rất quan trọng với công việc của bạn và bạn chấp nhận rùi ro thì bạn có thể khôi phục MSDT theo các bước sau:

- Chạy Command Prompt dưới quyền Admin.

- Khôi phục lại khóa registry bằng file sao lưu trước đó: "reg import filename"

Lưu ý: Trong cả hai phần, filename là thứ mà bạn tự đặt cho riêng mình và đặt tên ở phần sao lưu như thế nào thì nhập tương tự ở phần khôi phục.

Hiện tại, Microsoft vẫn đang tìm cách vá lỗ hổng này. Gã khổng lồ phần mềm nhấn mạnh rằng lỗ hổng đang bị hacker tích cực khai thác vì vậy người dùng nên hết sức cẩn thận.

Để đảm bảo an toàn, người dùng nên bật tính năng bảo vệ phân phối qua điện toán đám mây và gửi mẫu tự động trên Microsoft Defender. Trong khi đó, khách hàng sử dụng Microsoft Defender for Endpoint có thể cấu hình các chính sách để giảm bề mặt tấn công từ các quy trình con của ứng dụng Office.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài