Hẳn là bạn đã nghe những lời cảnh báo tương tự như trên rất nhiều lần. Macro là một chuỗi lệnh có thể dùng để tự động hóa một tác vụ lặp lại. Hacker thường sử dụng công cụ này để hack máy tính thông qua các tập tin Office, đặc biệt là Word. Nhưng mới đây, người ta đã khám phá một hình thức tấn công thậm chí không cần người dùng phải bật macro, thay vào đó, malware sẽ thi hành trên hệ thống bằng lệnh PowerShell được nhúng vào trong tập tin PowerPoint (PPT).

Đoạn mã PowerShell bên trong file tài liệu sẽ được kích hoạt ngay khi nạn nhân di chuyển hoặc di chuột qua link, tải payload trên máy tính mà không cần click vào đó. Các nhà nghiên cứu tại công ty an ninh Sentinelone khám phá ra nhóm hacker dùng tập tin PowerPoint nhiễm độc này đã phát tán Zusy, một trojan được biết đến với tên khác là Tinba (Tiny Banker).

Được khám phá vào năm 2012, Zusy là một trojan ngân hàng, hướng tới các website về tài chính và có khả năng lấy traffic mạng và thực hiện tấn công Man-in-The-Browser để chèn thêm các biểu mẫu vào trang web hợp pháp, yêu cầu nạn nhân chia sẻ nhiều dữ liệu quan trọng như số thẻ, TAN, mã xác thực...

"Một biến thể của malware có tên Zusy đã được tìm thấy dưới dạng tập tin PowerPoint đính kèm các email spam với tiêu đề giống như "Purchase Order #130527" (Đơn hàng) và "Confirmation" (Xác nhận). Nó không cần người dùng phải bật macro mới thực thi được", các nhà nghiên cứu tại SentinelOne Labs cho hay.

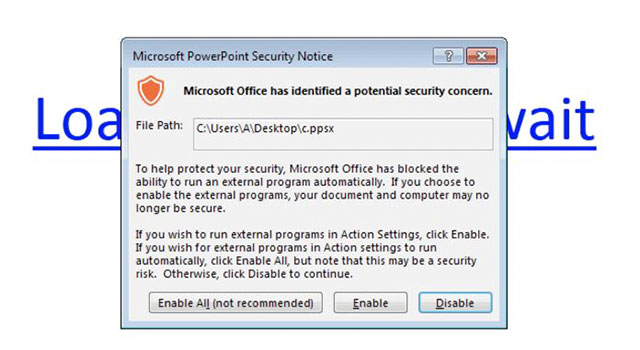

Cảnh báo của Office trước khi mở tập tin

Tập tin PowerPoint gắn những trong email với tiêu đề như vậy và khi mở ra, nó sẽ hiển thị đoạn văn bản "Loading... Please Wait" dưới dạng một hyperlink. Khi người dùng di chuột qua nó sẽ tự động chạy đoạn mã PowerShell nhưng tính năng bảo mật Protected View được bật mặc định trong hầu hết các phiên bản Office, bao gồm cả Office 2013 và 2010, sẽ hiển thị cảnh báo. Nếu người dùng lờ đi cảnh báo này và cho phép mở văn bản, mã độc sẽ kết nối với domain cccn.nl, từ đó tải về file thực thi và biến thể mới của trojan ngân hàng tên là Zusy sẽ xâm nhập.

Nhà nghiên cứu an ninh Ruben Daniel Dodge cũng phân tích cách tấn công mới này và xác nhận rằng nó không phụ thuộc vào macro, Javascript hay VBA để thực thi. "Nó thực hiện thông qua cách định nghĩa thao tác rê chuột. Thao tác này được thiết lập để thi hành chương trình trong PowerPoint khi người dùng rê chuột qua văn bản. "rlD2" được định nghĩa là hyperlink và đối tượng và lệnh PowerShell", Dodge cho hay.

Công ty này cũng cho biết việc tấn công sẽ không xảy ra nếu tập tin được mở bằng PowerPoint Viewer bởi nó từ chối thực thi chương trình. Dù vậy kỹ thuật này vẫn có thể hiệu quả trong vài trường hợp.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài