Trojan ngân hàng SOVA đang tiếp tục được phát triển thêm các tính năng và cải tiến mới. Phiên bản mới nhất của SOVA được bổ sung tính năng phát tán ransomware để mã hóa file trên thiết bị di động Android.

Ngoài ra, với phiên bản mới nhất, mã độc SOVA còn nhắm mục tiêu và hơn 200 ứng dụng ngân hàng, giao dịch tiền số và ví kỹ thuật số. Nó có khả năng đánh cắp dữ liệu người dùng nhạy cảm và cookie từ các ứng dụng ấy.

Hơn nữa, code của SOVA cũng đã được cấu trúc lại và cải tiến hơn nữa giúp nó hoạt động bí mật hơn trên các thiết bị bị nhiễm. Thậm chí phiên bản SOVA 5.0 còn bổ sung thêm mô-đun phát tán ransomware.

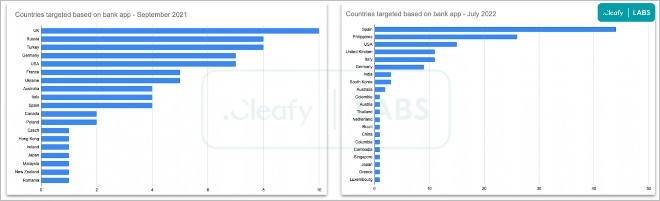

Các nhà phân tích mối đe dọa tại hãng bảo mật di động Cleafy đã theo dõi sự phát triển của SOVA kể từ khi nó bắt đầu hoành hành vào tháng 9/2021. Báo cáo cho thấy trong năm 2022 mã độc này đã phát triển một cách phi mã.

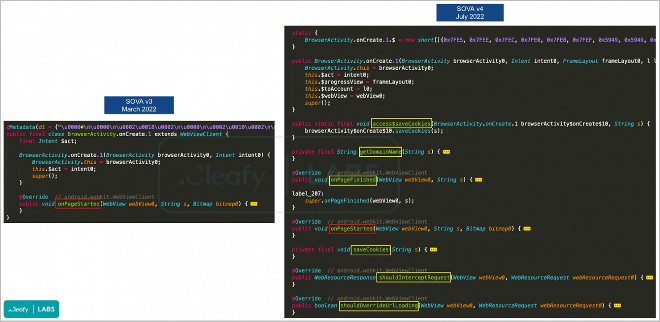

Hồi tháng 3/2022, SOVA đã phát hành phiên bản 3, bổ sung thêm tính năng chặn 2FA (xác thực đa yếu tố), đánh cắp cookie và bổ sung các lớp phủ giao diện cho những ứng dụng ngân hàng trên toàn thế giới. Các lớp phủ giao diện này sẽ được đè lên giao diện đăng nhập của ngân hàng. Khi người dùng đăng nhập là họ đang tiến hành thao tác trên lớp phủ giao diện chứ không phải đăng nhập vào ứng dụng. Nhờ vậy, hacker có thể đánh cắp được thông tin đăng nhập ngân hàng của người dùng.

Hồi tháng 7/2022, SOVA phát hành phiên bản thứ 4 với một loạt nâng cấp khác. Số lượng ứng dụng bị mã độc này nhắm mục tiêu tăng lên 200 và bổ sung thêm VNC (điện toán mạng ảo) để thực hiện các hành vi gian lận ngay trên thiết bị.

SOVA gửi một danh sách liệt kê các ứng dụng đã được cài đặt trên thiết bị của người dùng tới máy chủ Command & Control (C2) và nhận về một XML chứa danh sách các địa chỉ trỏ đến các lớp phủ giao diện sẽ được tải khi nạn nhân mở một ứng dụng bị nhắm mục tiêu.

Phiên bản thứ 4 này cũng bổ sung hỗ trợ cho các lệnh như chụp ảnh màn hình, thực hiện các thao tác nhấp và vuốt, sao chép và dán tệp cũng như cung cấp các lớp phủ giao diện theo ý muốn.

Bản cập nhật này cũng chứng kiến sự tái cấu trúc code đáng kể trong cơ chế của trình đánh cắp cookie hiện đang nhắm vào Gmail, GPay và trình quản lý mật khẩu Google Password Manager.

SOVA phiên bản 4 cũng có thêm một số biện pháp bảo vệ chống lại các hành động phòng thủ từ người dùng. Nó lạm dụng quyền trợ năng để đẩy người dùng quay lại màn hình chính nếu họ muốn gỡ cài đặt ứng dụng theo cách thủ công.

Cuối cùng, phiên bản thứ 4 này còn có mô-đun riêng biệt cho việc đánh cắp cụm từ bảo mật của Binance và Trust Wallet.

Mô-đun ransomware mới

Gần đây, Cleafy đã thu thập được mẫu phát hành sớm của SOVA phiên bản thứ 5 với nhiều cải tiến về code và bổ sung các tính năng mới như mô-đun ransomware. Mô-đun ransomware sử dụng mã hóa AES để khóa tất cả các file trên thiết bị bị nhiễm và nối thêm phần mở rộng ".enc" trên các file bị đổi tên và bị mã hóa.

Tuy nhiên, phiên bản thứ 5 vẫn chưa được lưu hành rộng rãi và mô-đun VNC của nó bị thiếu trong các mẫu ban đầu. Do vậy, có khả năng phiên bản này vẫn đang được phát triển.

Theo Cleafy, ngay cả ở dạng chưa hoàn thiện hiện tại, SOVA phiên bản 5 vẫn sẵn sàng để triển khai hàng loạt. Vì thế, người dùng Android nên cảnh giác.

Có vẻ như nhóm tội phạm mạng đứng đằng sau SOVA rất quyết tâm và có khả năng thực hiện lời hứa mà chúng đưa ra vào tháng 9/2021. Chúng sẽ tuân thủ lịch trình phát triển và bổ sung thêm các tính năng nâng cao vài tháng một lần.

Điều này khiến SOVA trở thành mối đe dọa ngày càng lớn đặc biệt là khi nó trở thành mã độc đầu tiên có khả năng phát tán ransomware trên thiết bị di động.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài