Các nhà nghiên cứu an ninh mạng tại Forescout Technologies vừa phát hiện ra 14 lỗ hổng bảo mật trên các mẫu router do DrayTek sản xuất, có thể cho phép kẻ tấn công kiểm soát router và sử dụng sử dụng thiết bị đó để xâm nhập vào mạng doanh nghiệp.

Forescout phát hiện ra rằng hơn 704.000 router DrayTek có giao diện người dùng web bị lộ trên Internet. Phần lớn các trường hợp bị ảnh hưởng nằm ở Hoa Kỳ, Việt Nam, Hà Lan, Úc...

Danh sách lỗ hổng bảo mật trên router DrayTek

Trong số 14 lỗi bảo mật mới, có hai lỗi được đánh giá là nghiêm trọng, 9 lỗi có mức độ nguy hiểm và 3 lỗ hổng trung bình.

| CVE-2024-41592 | Liên quan đến lỗi tràn bộ đệm trong hàm "GetCGI()" trong giao diện người dùng web, có thể dẫn đến từ chối dịch vụ (DoS) hoặc thực thi mã từ xa (RCE) khi xử lý các tham số chuỗi truy vấn. |

| CVE-2024-41585 (điểm CVSS: 9.1) | Liên quan đến trường hợp chèn lệnh hệ điều hành (OS) vào tệp nhị phân "recvCmd" được sử dụng để liên lạc giữa hệ điều hành máy chủ và máy khách. |

| CVE-2024-41589 (Điểm CVSS: 7,5) | Sử dụng cùng một thông tin đăng nhập quản trị viên trên toàn bộ hệ thống, khiến toàn bộ hệ thống bị xâm phạm. |

| CVE-2024-41591 (Điểm CVSS: 7,5) | Lỗ hổng thực thi mã lệnh chéo trang (XSS) được phản ánh trong giao diện người dùng web |

| CVE-2024-41587 (Điểm CVSS: 4,9) | Lỗ hổng XSS được lưu trữ trong giao diện người dùng web khi cấu hình tin nhắn tùy chỉnh sau khi đăng nhập |

| CVE-2024-41583 (Điểm CVSS: 4,9) | Lỗ hổng XSS được lưu trữ trong giao diện người dùng web khi cấu hình tên router tùy chỉnh để hiển thị cho người dùng |

| CVE-2024-41584 (Điểm CVSS: 4,9) | Lỗ hổng XSS phản ánh trong trang đăng nhập của giao diện người dùng web |

| CVE-2024-41588 (Điểm CVSS: 7.2) | Lỗ hổng tràn bộ đệm trong các trang CGI của giao diện người dùng web /cgi-bin/v2x00.cgi và /cgi-bin/cgiwcg.cgi dẫn đến DoS hoặc RCE |

| CVE-2024-41590 (Điểm CVSS: 7.2) | Lỗ hổng tràn bộ đệm trong các trang CGI của giao diện người dùng web dẫn đến DoS hoặc RCE |

| CVE-2024-41586 (Điểm CVSS: 7.2) | Lỗ hổng tràn bộ đệm ngăn xếp trong trang /cgi-bin/ipfedr.cgi của giao diện người dùng web dẫn đến DoS hoặc RCE |

| CVE-2024-41596 (Điểm CVSS: 7.2) | Nhiều lỗ hổng tràn bộ đệm trong giao diện người dùng web dẫn đến DoS hoặc RCE |

| CVE-2024-41593 (Điểm CVSS: 7.2) | Lỗ hổng tràn bộ đệm dựa trên heap trong hàm ft_payloads_dns() của giao diện người dùng web dẫn đến DoS |

| CVE-2024-41595 (Điểm CVSS: 7.2) | Lỗ hổng ghi ngoài giới hạn trong giao diện người dùng web dẫn đến DoS hoặc RCE |

| CVE-2024-41594 (Điểm CVSS: 7.6) | Lỗ hổng tiết lộ thông tin trong phần phụ trợ máy chủ web cho giao diện người dùng web, có thể cho phép kẻ tấn công thực hiện cuộc tấn công adversary-in-the-middle. |

Cách khắc phục các lỗ hổng bảo mật trên router DrayTek

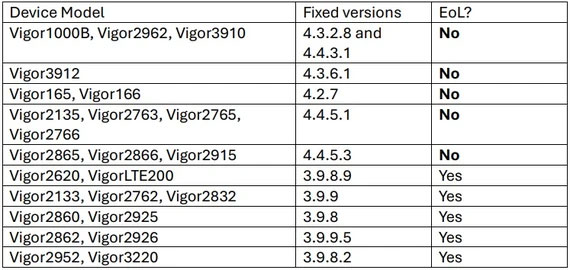

Sau khi nhận được báo cáo, DrayTek đã phát hành bản vá cho nhiều mẫu router để giải quyết 14 lỗ hổng.

Ngoài việc áp dụng bản cập nhật phần mềm mới nhất, để khắc phục các lỗ hổng bảo mật trên router DrayTek người dùng được khuyến nghị thực hiện các hành động sau:

- Tắt quyền truy cập từ xa nếu không cần thiết.

- Sử dụng danh sách kiểm soát truy cập.

- Sử dụng xác thực hai yếu tố khi hoạt động.

- Kiểm tra cài đặt xem có thay đổi tùy ý hoặc thêm người dùng quản trị không.

- Vô hiệu hóa kết nối SSL VPN qua cổng 443.

- Bật ghi nhật ký syslog để theo dõi các sự kiện đáng ngờ.

- Bật tính năng tự động nâng cấp lên các trang HTTPs trên trình duyệt web.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài