Quản trị mạng – Cho tới giờ đây, Windows Vista vẫn là một phiên bản an toàn nhất của hệ điều hành Windows. Tuy nhiên hệ điều hành sắp tới, Windows 7 đã chọn ra một số những điểm mà Windows Vista bỏ sót và cải thiện trên nền tảng đó để cung cấp một trải nghiệm tính toán an toàn hơn. Bên cạnh đó, Microsoft cũng đã tham khảo các thông tin phản hồi của người dùng về hệ điều hành Vista để cải thiện trải nghiệm người dùng và bảo đảm rằng các tính năng bảo mật trực giác hơn và thân thiện hơn với người dùng. Trong bài này chúng tôi sẽ giới thiệu cho các bạn một số nâng cao đáng kể trong bảo mật của Windows 7.

Bảo mật hệ thống lõi

Như đã thực hiện với Windows Vista, Microsoft đã phát triển Windows 7 theo Security Development Lifecycle (SDL). Họ đã xây dựng một hệ điều hành mới từ đầu để tạo một môi trường tính toán an toàn và giữ lại những tính năng bảo mật chính đã có trong Vista, chẳng hạn như Kernel Patch Protection, Data Execution Prevention (DEP), Address Space Layout Randomization (ASLR) và Mandatory Integrity Levels. Các tính năng này cung cấp một nền tảng mạng trong việc bảo vệ chống lại các phần mềm độc hại và các tấn công khác. Một số thành phần chính rất đáng để chúng ta chú ý.

UAC nâng cao

Chắc chắn bạn đã biết được UAC là gì, đây là từ viết tắt cho cụm từ User Account Control. UAC được giới thiệu trong Windows Vista, tính năng này được tạo nhằm thực thi sự truy cập với đặc quyền tối thiểu và để cải thiện chi phí tổng thể của chủ đầu tư bằng cách cho phép các tổ chức triển khai hệ điều hành mà không cần cho phép sự truy cập mức quản trị viên cho người dùng. Mặc dù, ý định chủ yếu của Microsoft với UAC là muốn các chuyên gia phát triển phần mềm có khả năng viết mã thực thi tốt hơn mà không cần phải truy cập đến các vùng nhậy cảm của hệ điều hành, tuy nhiên hầu hết mọi người đều thấy UAC hiện diện như một tính năng bảo mật.

Khi người dùng nghĩ về UAC, họ thường đề cập đến nó với các nhắc nhở cho phép truy cập mà nó tạo ra. Mặc dù Microsoft thực hiện một tiến trình đáng kể từ khi Vista giới thiệu việc giảm một số kiểu và một số sự kiện có thể kích hoạt nhắc nhở AC (hoặc ngăn chặn người dùng chuẩn thực hiện các nhiệm vụ), nhưng UAC vẫn là một chủ đề khiến nhiều người phàn nàn về Vista.

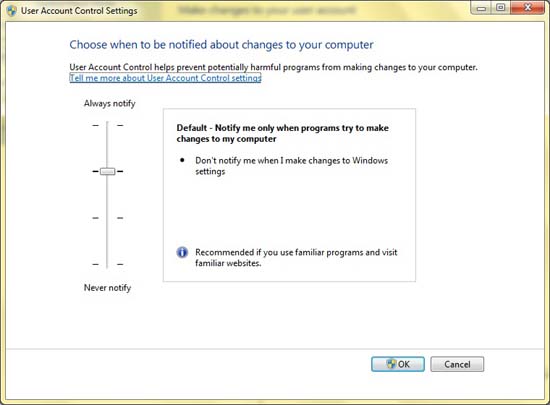

Với Windows 7, Microsoft đã tiếp tục giảm số các ứng dụng và các nhiệm vụ của hệ điều hành kích hoạt nhắc nhở UAC. UAC lúc này đã có một giao diện khá linh hoạt. Bên dưới các tài khoản người dùng User Accounts trong Control Panel, bạn có thể chọn Change User Account Control Settings để điều chỉnh tính năng bằng con trượt.

Con trượt cấu hình cho phép bạn chọn giữa bốn mức bảo vệ của UAC, từ Always Notify (mức bảo vệ cơ bản của UAC mà Windows Vista cung cấp) đến Never Notify. Hiển nhiên bạn có thể cấu hình mức bảo vệ cao nhất với Always Notify. Lợi thế của việc thiết lập theo con trược Never Notify trái với việc vô hiệu hóa UAC một cách hoàn toàn là nhắc nhở chỉ là một khía cạnh của những gì UAC thực hiện. Dưới thiết lập Never Notify, các pop-up của UAC sẽ không làm gián đoạn các công việc của bạn, một số bảo vệ lõi của UAC vẫn được duy trì, gồm có Protected Mode Internet Explorer.

Hỗ trợ quét vân tay

Nhiều người dùng Windows có thể cấu hình hệ điều hành để đăng nhập họ mà không cần username và password – tuy nhiên điều đó tương đương với việc để mở cửa nhà bạn và bật sẵn đèn sáng để mời những người lạ vào thăm. Các bạn nên gán tất cả các tài khoản người dùng trong Windows 7 với một mật khẩu mạnh để bảo vệ máy tính của mình.

Mặc dù vậy, mật khẩu cũng không phải là giải pháp tối ưu, chúng vẫn có thể bị bẻ khóa. Các mật khẩu an toàn chỉ khi chúng chưa được bẻ khóa. Các chuyên gia khuyên người dùng nên sử dụng các cơ chế thẩm định hai hệ số - nói theo cách khác là bổ sung thêm một lớp bảo vệ khác phía trên mật khẩu – để thực thi bảo mật tốt hơn. Nhiều máy tính, laptop được trang bị với tính năng bảo mật sinh trắc học dưới dạng quét vân tay. Với Windows 7, Microsoft cuung cấp sự tích hợp nhịp nhàng hơn giữa hệ điều hành và phần cứng quét vân tay.

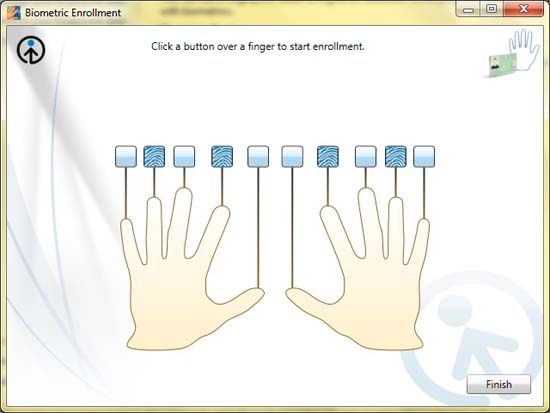

Windows 7 có sự hỗ trợ driver tốt hơn và đọc vân tay ổn định hơn trên các nền tảng phần cứng khác nhau. Việc cấu hình và sử dụng bộ đọc vân tay với Windows 7 để đăng nhập vào hệ điều hành, cũng như thẩm định người dung cho các ứng dụng và các website khác hoàn toàn dễ dàng. Kích Biometric Devices trong Control Panel để truy cập vào giao diện kết nạp và quản lý dữ liệu vân tay cũng như tùy chỉnh các thiết lập bảo mật sinh trắc học.

Giao diện Biometric Devices sẽ hiển thị bất cứ thiết bị sinh trắc học nào mà hệ thống phát hiện được. Nếu bộ đọc vân tay vẫn chưa được cấu hình, trạng thái này sẽ hiển thị 'Not Enrolled'. Kích trạng thái đó để truy cập vào giao diện điều khiển.

Bạn có thể quét một ngón tay hoặc tất cả mười ngón. Việc quét nhiều ngón tay cho phép bạn vẫn có thể sử dụng bảo mật sinh trắc học dù ngón tay chính bị tổn thương, lấy ví dụ, hoặc nếu tay củau bạn gặp vấn đề. Trên màn hình, chọn ngón mà bạn muốn quét, sau đó đặt ngón tay của bạn lên bộ đọc vân tay (hoặc kéo chầm chậm ngón tay của bạn qua bộ đọc vân, phụ thuộc vào kiểu phần cứng của bạn). Bạn sẽ phải quét mỗi ngón tay thành công tối thiểu ba lần để đăng ký nó trong cơ sở dữ liệu, tương tự như cách bạn phải nhập lại một mật khẩu để xác nhận rằng bạn đã nhập đúng nó.

Bảo vệ dữ liệu

Hàng nghìn máy tính, đặc biệt là các laptop bị mất hay bị đánh cắp mỗi năm. Nếu bạn không có một biện pháp bảo vệ và những điều khiển bảo mật thích hợp thì những người dùng trái phép đang sở hữu máy tính của bạn có thể truy cập vào bất cứ dữ liệu nhạy cảm nào đang có trong máy tính bạn. Rủi ro với việc mất hoặc bị đánh cắp các thông tin nhạy cảm là rất cao do sự phát triển nhanh chóng của các ổ USB nhỏ và các thiết bị cầm tay có thể lưu ngày càng nhiều dữ liệu.

Windows 7 giữ lại các công nghệ bảo vệ dữ liệu của Windows Vista, chẳng hạn như EFS (Encrypting File System) và hỗ trợ cho AD RMS (Active Directory Rights Management Services). Thêm vào đó là các nâng cấp nhỏ đối với các công nghệ này, Windows 7 đã cải thiện đáng kể công nghệ mã hóa ổ cứng BitLocker của Vista, nó bổ sung thêm tính năng BitLocker to Go để mã hóa dữ liệu trên các thiết bị cắm ngoài.

Mã hóa ổ cứng với BitLocker

Khi BitLocker xuất hiện lần đầu trong Windows Vista, nó chỉ có khả năng mã hóa phân vùng hệ điều hành chính. Windows Vista SP2 (Service Pack 2) đã mở rộng chức năng này để mã hóa các phân vùng khác, chẳng hạn như các ổ đĩa hoặc các partition phụ trên ổ cứng chính, tuy nhiên vẫn không cho phép người dùng mã hóa dữ liệu trên các ổ đĩa cắm ngoài. Windows 7 đã giới thiệu BitLocker to Go để bảo vệ dữ liệu trên các ổ đĩa ngoài trong khi vẫn cung cấp các phương tiện cho việc chia sẻ dữ liệu với các đối tác, khách hàng cũng như các thành phần khác.

Trước khi sử dụng BitLocker Drive Encryption, các phân vùng đĩa của bạn phải được cấu hình đúng cách. Windows yêu cầu một partition nhỏ, không bị mã hóa để chứa các file hệ thống mà nó cần để bắt đầu quá trình khởi động và thẩm định người dùng nhằm truy cập các phân vùng được mã hóa. Tuy nhiên do hầu hết người dùng không quan tâm đến điều này khi họ thiết lập các partition của ổ đĩa lúc ban đầu, vì vậy Microsoft đã tạo một công cụ để thực hiện việc này và phân vùng lại ổ cứng nhằm chuẩn bị cho việc mã hóa BitLocker.

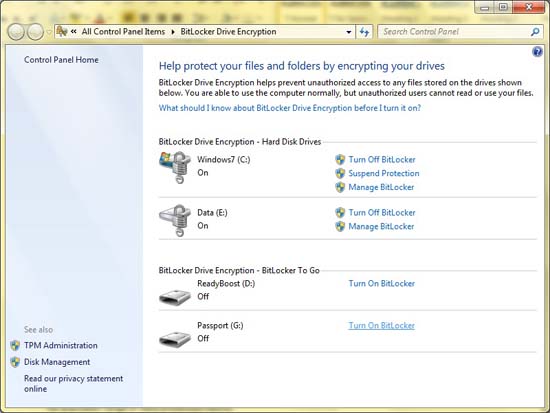

Khi ổ đĩa của bạn được phân vùng đúng cách, bạn có thể mã hóa nó với BitLocker. Kích BitLocker Drive Encryption trong Control Panel. Giao diện điều khiển BitLocker sẽ hiển thị tất cả các ổ đĩa có sẵn và trạng thái mã hóa của chúng (BitLocker hiện có đang bảo vệ chúng hay không). Bạn sẽ thấy sự phân biệt giữa các ổ đĩa cứng, những ổ cố định được mã hóa với BitLocker, các ổ ngoài được bảo vệ bằng BitLocker to Go.

Kích Turn on BitLocker bên cạnh ổ đĩa chưa được mã hóa để bắt đầu quá trình mã hóa. Tiện ích sẽ yêu cầu bạn gán mật khẩu để mở dữ liệu đã khóa hoặc chèn vào thẻ smartcard của bạn nếu bạn thích sự thẩm định này. Sau đó BitLocker sẽ cho phép bạn lưu BitLocker Recovery Key, dưới dạng file văn bản hoặc in ra. Bạn phải có BitLocker Recovery Key để mở khóa dữ liệu nếu quên mật khẩu hoặc nếu sự thẩm định thất bại vì một lý do nào đó.

Khi quá trình bắt đầu, bạn có thể sử dụng Windows như thông thường, công cụ sẽ mã hóa dữ liệu trong chế độ background. Sau khi nó mã hóa ổ cứng, bạn có thể kích Manage BitLocker và chọn tùy chọn để mở khóa các ổ đĩa đã mã hóa một cách tự động khi đăng nhập vào Windows.

Sử dụng BitLocker không cần TPM

Mặc định, BitLocker yêu cầu một chip Trusted Platform Module (TPM) để lưu các khóa mã hóa BitLocker và làm thuận tiện sự mã hóa và giải mã của dữ liệu được bảo vệ bởi BitLocker. Tuy nhiên, nhiều desktop và laptop không được trang bị chip TPM.

Để khắc phục điều đó, Microsoft đã bổ sung thêm tùy chọn sử dụng BitLocker Drive Encryption mà không có TPM tương thích, tuy nhiên việc truy cập vào tùy chọn đó không dễ dàng chút nào. Để sử dụng BitLocker mà không có chip TPM, bạn cần thực hiện theo các bước dưới đây:

1. Kích logo Windows (nút Start).

2. Trong trường 'Search Programs and Files' phía dưới của menu Start, đánh gpedit.msc và nhấn Enter.

3. Trong phần Computer Configuration, điều hướng đến Administrative Templates, Windows Components, BitLocker Drive Encryption, Operating System Drives.

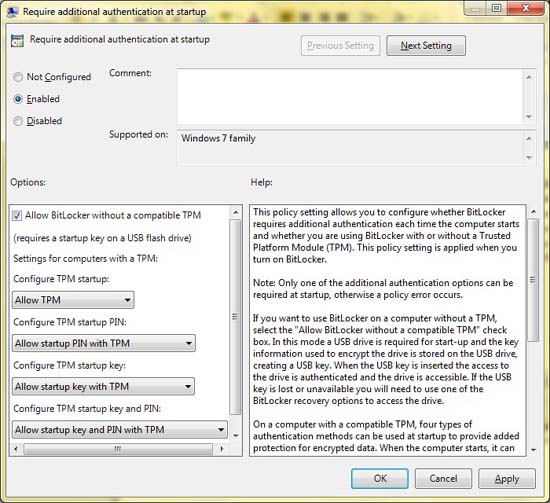

4. Kích đúp vào tùy chọn Require additional authentication at startup.

5. Chọn nút radio Enabled ở phía trên và tích vào hộp kiểm Allow BitLocker without a compatible TPM.

6. Kích OK.

Bảo vệ dữ liệu di động với BitLocker to Go

Windows Vista có khả năng bảo vệ các ổ đĩa và các phân vùng nằm bên trong máy tính, tuy nhiên nó không thể mã hóa dữ liệu trên các ổ đĩa ngoài. Mặc dù vậy Windows 7 đã khắc phục thiếu sót đó bằng BitLocker to Go.

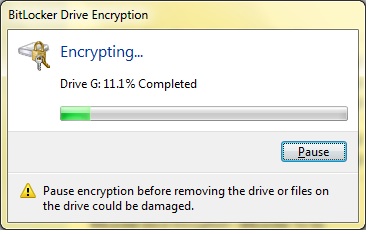

Vẫn có thể tiếp tục làm việc trong quá trình mã hóa, khi mã hóa lần đầu một ổ đĩa ngoài bạn phải bảo đảm không remove nó trong quá trình mã hóa. Nếu bạn thực hiện điều đó trước khi quá trình hoàn tất thì hành động này có thể làm hỏng dữ liệu trên ổ đĩa. Nếu bạn phải tắt hoặc remove ổ đĩa trước khi quá trình mã hóa hoàn tất, hãy sử dụng nút Pause để tạm dừng quá trình mã hóa lại.

Sử dụng BitLocker to Go, bạn có thể bảo vệ dữ liệu trên các ổ USB và các thiết bị ngoài khác. Nếu thích chia sẻ các thông tin nhậy cảm với mọi người, bạn có thể mã hóa dữ liệu trên ổ USB và chọn một mật khẩu mà bạn có thể chia sẻ với người khác dùng để mở các file bên trong. Ngoài ra để tăng bảo mật, bạn có thể yêu cầu thẻ smartcard để mở dữ liệu, phân phối ổ đĩa được mã hóa và smartcard riêng biệt.

BitLocker to Go cũng cho phép các quản trị viên có được khả năng điều khiển cách các ổ đĩa ngoài có thể được sử dụng như thế nào, cũng như thực thi các chính sách cho việc bảo vệ dữ liệu trên các ổ đĩa ngoài. Ngoài ra, thông qua Group Policy các quản trị viên có thể điều chỉnh các ổ đĩa ngoài chưa được bảo vệ và yêu cầu hệ thống sử dụng mã hóa BitLocker cho bất cứ ổ đĩa ngoài nào trước khi có thể lưu dữ liệu vào nó.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài