Các nhà nghiên cứu bảo mật vừa phát hiện 1 vụ phát tán malware botnet thông qua ít nhất 3 lỗ hổng mới được công bố trên Microsoft Office. Có tên Zyklon, malware này lại lộ diện sau gần 2 năm và chủ yếu nhắm tới các công ty tài chính, bảo hiểm, viễn thông.

Botnet là gì, nó dùng để tấn công ai và bạn có thể ngừa botnet ra sao?

Bắt đầu hoạt động từ năm 2016, Zyklon là malware botnet HTTP giao tiếp với máy chủ C&C thông qua mạng nặc danh Tor và cho phép kẻ tấn công đánh cắp keylog, thông tin nhạy cảm như mật khẩu trình duyệt hay email. Nó cũng có thể cài thêm plugin, âm thầm dùng máy nhiễm độc cho kiểu tấn công DDoS hoặc đào tiền ảo.

Các phiên bản Zyklon được quảng cáo trên thị trường ngầm với giá $75 (bản thường) và $125 (bản có Tor). Theo nghiên cứu mới đây của FireEye, kẻ tấn công sau chiến dịch này sử dụng 3 lỗ hổng trên Microsoft Office để thực thi kịch bản PowerShell và tải payload từ máy chủ C&C về máy nạn nhân.

- .NET Framework RCE Vulnerability (CVE-2017-8759): lỗ hổng thực thi đoạn mã từ xa khi Microsoft .NET Framework xử lý các đầu vào không đáng tin cậy. Kẻ tấn công lừa nạn nhân mở tập tin có mã độc qua email và chiếm quyền kiểm soát hệ thống. Microsoft đã phát hành bản vá lỗi này từ cập nhật tháng 9.

- Microsoft Office REC Vulnerability (CVE-2017-11882): lỗi gián đoạn bộ nhớ đã có từ 17 năm trước và được Microsoft vá vào bản cập nhật tháng 11. Lỗ hổng này cho phép nạn nhân thực thi mã độc trên máy nạn nhân mà không cần phải mở tập tin nhiễm độc.

- Dynamic Data Exchange Protocol (DDE Exploit): kẻ tấn công sử dụng tính năng tích hợp sẵn trên Microsoft Office có tên DDE để thực thi đoạn mã trên máy nạn nhân mà không cần bật Macrio hay gián đoạn bộ nhớ.

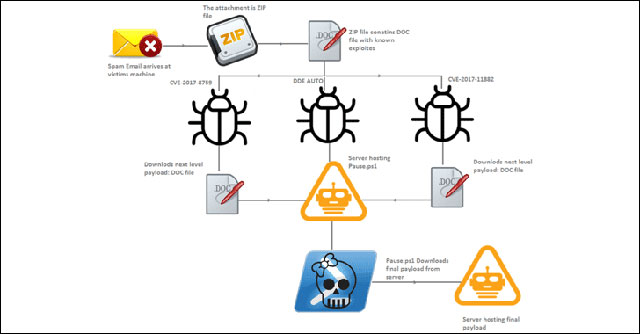

3 lỗ hổng trên MIcrosoft Office đã bị khai thác để phát tán malware

Hiện tại, 3 lỗ hổng này đã bị khai thác để phát tán malware Zyklon qua email lừa đảo, thường dưới dạng ZIP và có chứa tập tin Office nhiễm độc.

Khi mở ra, tập tin nhiễm độc này chạy kịch bản PowerShell sẽ tải payload (Zyklon HTTP) trên máy nạn nhân. “Các kỹ thuật này dùng chung domain để tải payload ở cấp độ tiếp theo (Pause.ps1), vốn là kịch bản PowerShell khác được mã hóa bằng Base64”, các nhà nghiên cứu FireEye cho hay. “Pause.ps1 xử lý API cần thiết để tiêm mã. Nó cũng chứa shellcode có thể tiêm vào được. Mã được tiêm vào sẽ tải payload từ máy chủ. Payload cuối cùng là file thực thi PE được biên dịch bằng .NET Framework”.

Thú vị là kịch bản PowerShell kết nối tất cả các địa chỉ IP không có dấu chấm (Dotless IP Address - ví dụ như http:3627732942) để tải payload cuối cùng.

* Dotless IP Address đôi khi còn được gọi là Decimal Address là các giá trị thập phân của địa chỉ IPv4 (được thể hiện bằng các dấu chấm nằm giữa các dãy số). Hầu hết trình duyệt hiện nay đều chuyển từ địa chỉ Decimal Address sang địa chỉ IPv4 tương đương khi mở bằng “http://”.

Ví dụ như địa chỉ IP của Google 216.58.207.206 chuyển sang giá trị thập phân sẽ thành http://3627732942.

Xem thêm:

- Lỗ hổng trên Microsoft Word DDE chưa được vá bị khai thác trong vụ tấn công malware lớn

- 3 quy tắc vàng để tránh bị tấn công giả mạo

- Mở file PowerPoint nhiễm độc khiến hacker xâm nhập máy tính như thế nào?

Theo B.P

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài