Matthew Hickey, chuyên gia nghiên cứu bảo mật tại Hacker House mới đây đã tìm ra cách để phương thức tấn công brute force có thể mở khóa bất kì thiết bị iPhone hay iPad nào, dù đã được cập nhật lên phiên bản iOS mới nhất. Phát hiện của Hickey khiến Apple một lần nữa phải xem xét lại công nghệ bảo mật trên iPhone và các thiết bị iOS của Apple hãng.

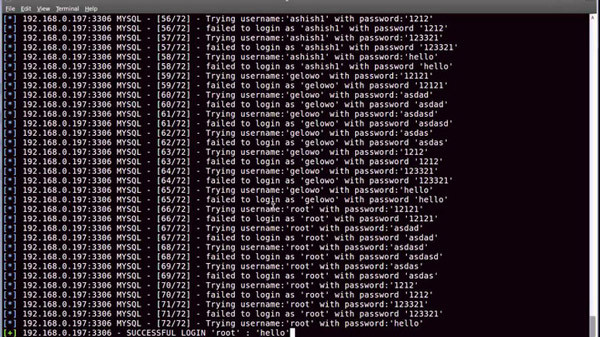

Brute force là kĩ thuật thử đoán mật khẩu của người dùng. Hacker sử dụng danh sách các tên đăng nhập và mật khẩu phổ biến nhất thế giới liên tục gửi các truy vấn đăng nhập vào file wp-login.php của người dùng đến khi nào đăng nhập được thì thôi.

Bắt đầu từ iOS 8, toàn bộ các thiết bị iPhone và iPad đều được trang bị công nghệ bảo mật mã hóa cao cấp với mật khẩu gồm 4 hoặc 6 chữ số. Sự liên kết chặt chẽ giữa phần cứng, phần mềm khiến việc phá khóa những thiết bị này gần như là điều không tưởng. Thêm vào đó, thiết bị còn cho phép người dùng thiết lập chế độ tự xóa hết dữ liệu trong máy nếu nhập sai mật khẩu quá nhiều lần khiến cho brute force trở nên vô hại.

Trên các thiết bị thế hệ mới của Apple được trang bị thêm một bộ xử lý khép kín được tích hợp ngay trên phần cứng của máy. Hệ thống bảo mật này được gọi là Secure Enclave, sở hữu 1 trình khởi động an toàn cùng cơ chế cập nhật phần mềm riêng để có thể “đếm” số lần nhập sai mật khẩu của người dùng. Cứ sau mỗi lần nhập sai đó, nó giảm tốc độ phản hồi của thiết bị cho đến khi nhận được mật khẩu chính xác.

Hệ thống bảo mật Secure Enclave lần đầu xuất hiện trên bộ vi xử lý A7 của Apple.

Hệ thống bảo mật Secure Enclave lần đầu xuất hiện trên bộ vi xử lý A7 của Apple.

Nhưng Hickey với một chiếc iPhone đã bật nhưng khóa màn hình và một cáp Lightning đã tìm ra cách vượt qua giới hạn nhập mật khẩu 10 lần trên hầu hết mọi phiên bản iOS để có thể tiến hành brute force thoải mái, thậm chí trên cả những phiên bản mới như iOS 11.3.

Hickey cho biết, khi iPhone hoặc iPad được kết nối Lightning và nhận được tín hiệu đầu vào từ thiết bị ngoại vi bên ngoài (trong trường hợp này là bàn phím), một yêu cầu can thiệp cần được ưu tiên xử lý ngay lập tức sẽ được kích hoạt. Điều này có nghĩa, nếu bạn không chia nhỏ mật khẩu để nhập thành nhiều lần mà nhập thành 1 chuỗi dài gồm nhiều con số thì iPhone sẽ xử lý toàn bộ chuỗi dữ liệu đó nhưng chỉ tính là một lần nhập duy nhất. 1 lần nhập này tương đương với hàng trăm lần nhập đơn lẻ. Bằng cách này, hacker có thể thoải mái tiến hành brute force.

Ví dụ, toàn bộ mật khẩu liệt kê từ 0000 đến 9999 sẽ được hacker nhập bằng cách viết liền nhau để tạo ra tính liên tục trong quá trình hoạt động của phần mềm và khi đó iPhone sẽ xử lý toàn bộ dãy số từ 0000 đến 9999 trước khi phần mềm báo người dùng đã nhập sai mật khẩu nếu mật khẩu không nằm trong dãy số trên.

Với phương thức tấn công của Hickey, hacker chỉ có thể nhập khoảng hơn 100 mật khẩu gồm 4 chữ số trong một giờ còn đối với mật khẩu 6 chữ số thì còn mất nhiều thời gian hơn.

Hickey đã gửi email thông báo về phát hiện trên của mình cho Apple nhưng hiện hãng công nghệ này vẫn chưa đưa ra phản hồi chính thức về vấn đề này.

Trước đó, Apple đã phải ra mắt tính năng mới với tên gọi USB Restricted Mode trong phiên bản iOS 12 mới để vô hiệu quá bộ công cụ bẻ khóa iPhone có tên GrayKey của công ty Grayshift.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài