Các nhà nghiên cứu bảo mật tại công ty an ninh mạng NetLab của Qihoo 360 mới đây vừa phát hiện ra một chiến dịch mã độc có tên là GhostDNS đã chiếm quyền điều khiển của hơn 100 ngàn router ở các gia đình, thay đổi thiết lập DNS và dùng những trang web độc hại để ăn cắp thông tin người dùng.

Tương tự mã độc DNSChanger nổi tiếng, GhostDNS hoạt động bằng cách thay đổi thiết lập DNS của các thiết bị chịu ảnh hưởng. Sau đó, kẻ tấn công sẽ điều hướng truy cập Internet của người dùng qua các máy chủ nguy hại và ăn cắp các thông tin nhạy cảm như tài khoản ngân hàng… của người dùng.

Theo NetLab, hệ thống GhostDNS sử dụng rất nhiều đoạn mã khác nhau để dò tìm mật khẩu của các router từ 21 nhà sản xuất khác nhau. Thậm chí, họ còn phát hiện ở hơn 100 server, hầu hết là trên Google Cloud có cả những đoạn mã tấn công được thiết kế riêng dành cho các router hoặc firmware của router bị ảnh hưởng

Ngoài ra, GhostDNS còn có hàng loạt các module phụ trợ để quét trên Internet và tìm ra các router nằm trong nhóm bị ảnh hưởng và có thể khai thác. Đặc biệt, có một module DNS giả mạo chuyên phân giải tên miền mục tiêu từ các máy chủ web do kẻ tấn công kiểm soát.

Chưa hết, GhostDNS còn có hàng loạt các module phụ trợ để kẻ tấn công có thể quét trên Internet và tìm ra các router nằm trong nhóm bị ảnh hưởng và có thể khai thác. Đáng chú ý là một module DNS giả mạo chịu trách nhiệm phân giải tên miền mục tiêu từ các máy chủ web do kẻ tấn công kiểm soát.

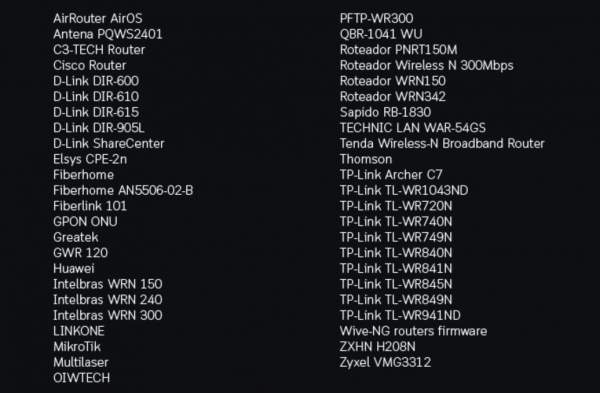

Theo các chuyên gia bảo mật, chỉ từ 21/9 đến 27/9, hơn 100 ngàn router (khoảng hơn 87% là các thiết bị tại Brazil) đã bị GhostDNS thao túng. Đáng lưu ý là các mẫu router của D-Link và TP-Link, được khá nhiều người dùng trong nước sử dụng cũng nằm trong danh sách các router bị ảnh hưởng. Thậm chí các thiết bị do Huawei sản xuất, đang được nhiều nhà mạng cung cấp cho người dùng theo hợp đồng Internet cũng nằm trong danh sách này.

Dưới đây là danh sách các router/firmware bị ảnh hưởng bởi GhostDNS.

Chiến dịch GhostDNS là một mối nguy hiểm thật sự cho người dùng bởi nó có quy mô lớn, quá trình tấn công tự động với nhiều phương pháp tấn công khác nhau.

Theo khuyến cáo của các nhà nghiên cứu, người dùng nên chủ động bảo vệ router tại gia đình của họ bằng cách cập nhật firmware mới nhất, đổi mật khẩu mạnh và phức tạp, thay đổi các địa chỉ IP mặc định trong mạng nội bộ, dùng tắt tính năng quản trị từ xa (remote administration), và chỉ sử dụng các DNS đáng tin cậy cho router hoặc hệ điều hành.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài