AppLocker giúp bạn kiểm soát ứng dụng và file nào người dùng có thể chạy. Chúng bao gồm các file thực thi, script, file Windows Installer, thư viện liên kết động (DLL), ứng dụng Microsoft Store và trình cài đặt những ứng dụng này.

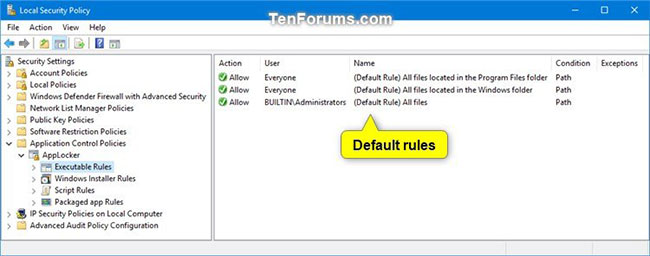

AppLocker xác định các quy tắc thực thi dưới dạng bất kỳ file nào có phần mở rộng .exe và .com được liên kết với một ứng dụng. Bởi vì tất cả các quy tắc mặc định cho bộ sưu tập quy tắc thực thi đều dựa trên những đường dẫn thư mục, nên tất cả các file trong những đường dẫn đó sẽ được cho phép. Bảng sau liệt kê các quy tắc mặc định có sẵn cho bộ sưu tập quy tắc thực thi.

Bất kỳ file thực thi nào không được phép theo quy tắc mặc định bên dưới sẽ tự động bị chặn theo mặc định trừ khi bạn tạo quy tắc mới để cho phép file đó đối với một người dùng hoặc nhóm.

Nếu bạn muốn chặn một file thực thi được cho phép bởi các quy tắc mặc định bên dưới, bạn sẽ cần tạo một quy tắc mới để chặn (từ chối) file đó đối với một người dùng hoặc nhóm.

Hướng dẫn này sẽ chỉ cho bạn cách sử dụng AppLocker để cho phép hoặc chặn các file thực thi được chỉ định (.exe và .com) chạy cho tất cả hoặc người dùng và nhóm cụ thể trong Windows 10 Enterprise và Windows 10 Education.

Cách sử dụng AppLocker để cho phép hoặc chặn các file thực thi chạy trong Windows 10

Đây là cách thực hiện:

1. Mở Command Prompt với quyền admin.

2. Sao chép và dán lệnh bên dưới vào Command Prompt, nhấn Enter và đóng Command Prompt khi nó kết thúc.

Lệnh này để đảm bảo service Application Identity được kích hoạt, đặt thành Automatic và đang chạy. AppLocker không thể thực thi các quy tắc nếu service này không chạy.

sc config "AppIDSvc" start=auto & net start "AppIDSvc"3. Mở Local Security Policy (secpol.msc).

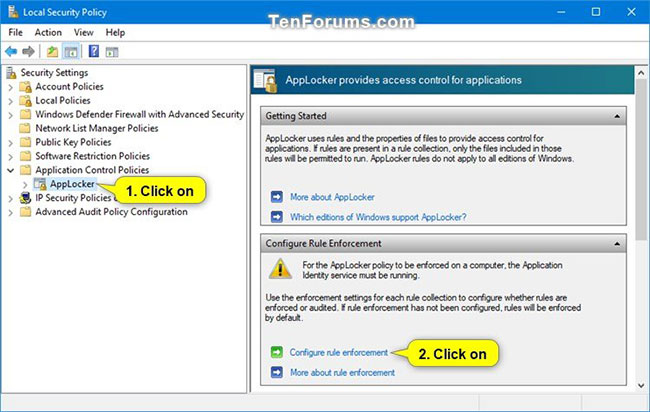

4. Mở rộng Application Control Policies trong ngăn bên trái của cửa sổ Local Security Policy, nhấp vào AppLocker và nhấn vào liên kết Configure rule enforcement ở phía bên phải.

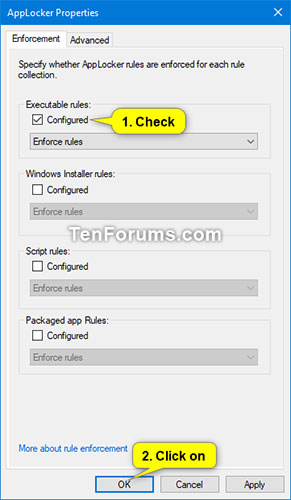

5. Chọn hộp Configured trong Executable rules và nhấn OK.

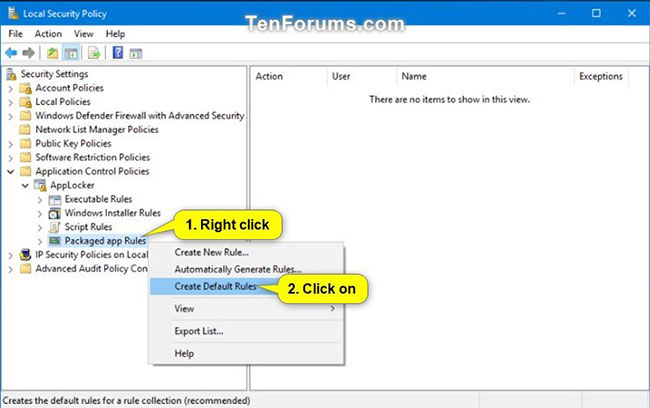

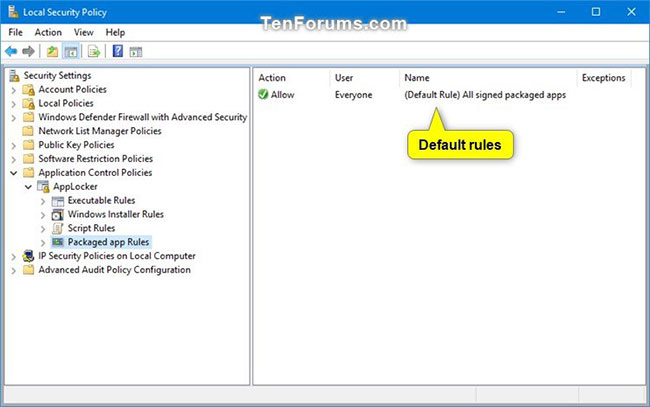

6. Mở rộng AppLocker đang mở trong ngăn bên trái của cửa sổ Local Security Policy, nhấp vào Packaged app Rules, nhấp chuột phải hoặc nhấn và giữ vào Packaged app Rules, rồi chọn Create Default Rules.

Nếu bước này không được thực hiện, AppLocker sẽ chặn tất cả các ứng dụng Microsoft Store chạy.

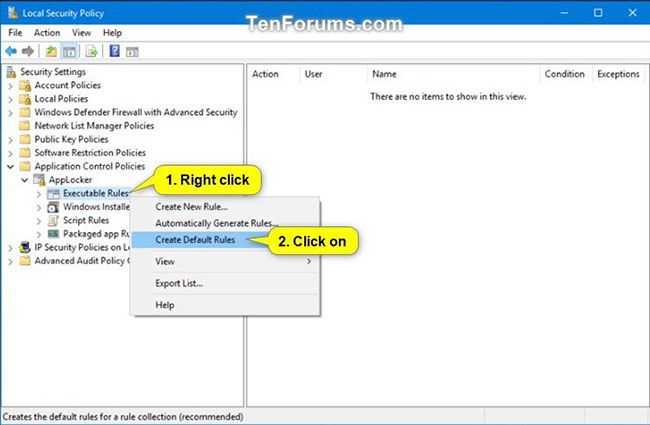

7. Nhấp vào Executable Rules, nhấp chuột phải hoặc nhấn và giữ vào Executable Rules, rồi chọn Create Default Rules.

Nếu bước này không được thực hiện, AppLocker sẽ chặn tất cả các file thực thi chạy theo mặc định trừ khi được cho phép bởi một quy tắc đã tạo.

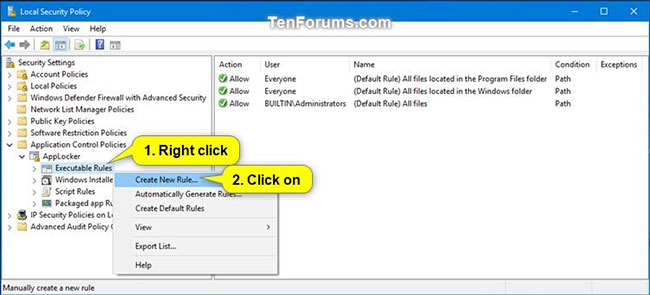

8. Nhấp chuột phải hoặc nhấn và giữ vào Executable Rules, nhấp vào Create New Rule.

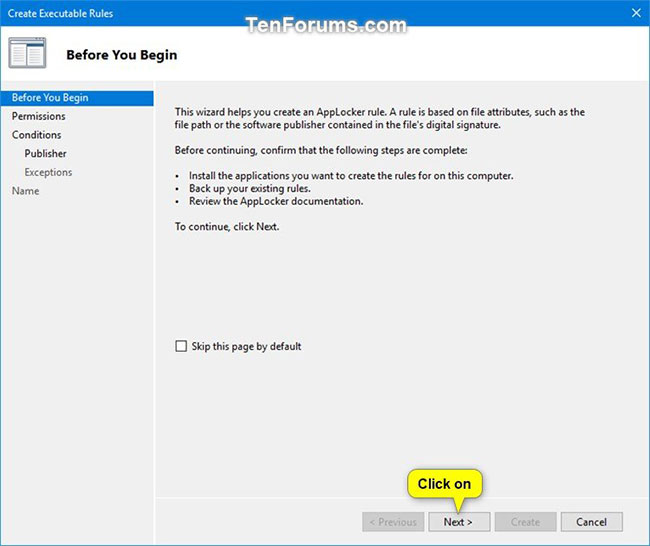

9. Nhấp vào Next.

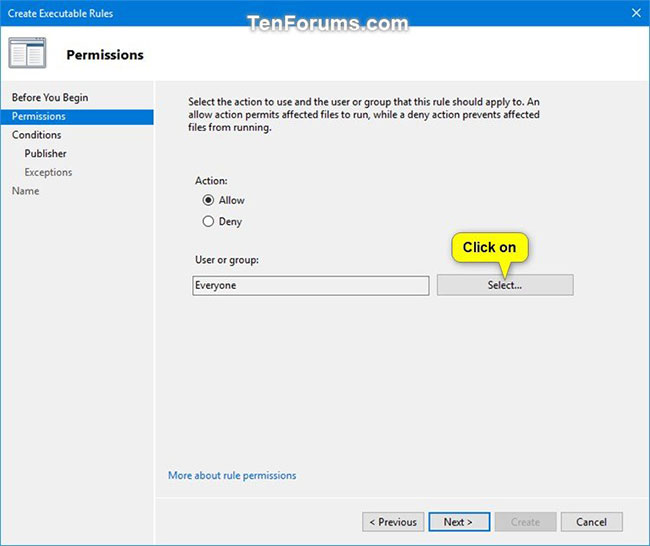

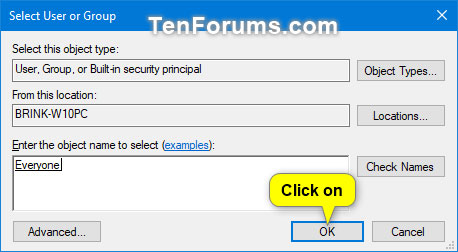

10. Nếu bạn muốn chỉ định người dùng hoặc nhóm để thực thi quy tắc này, hãy nhấp vào Select.

Cài đặt mặc định là Everyone cho tất cả người dùng và nhóm.

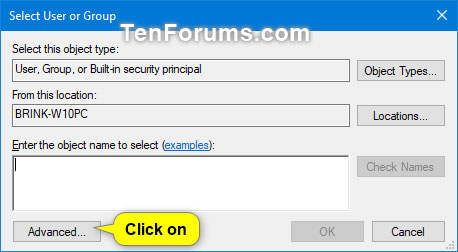

A) Nhấp vào nút Advanced.

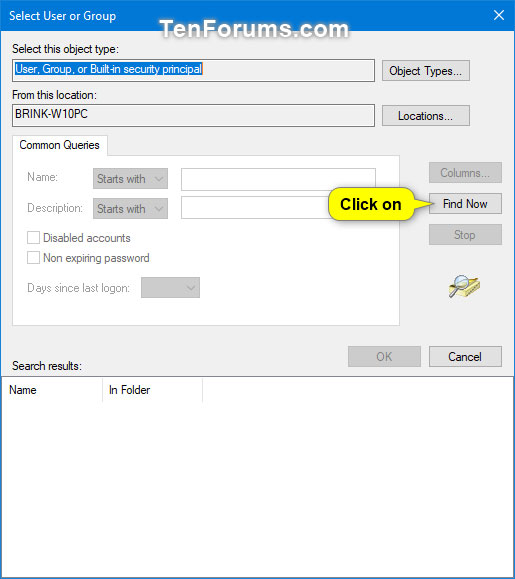

B) Nhấp vào nút Find Now.

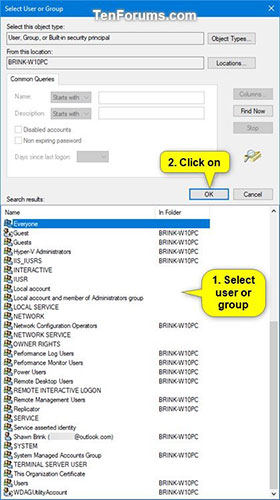

C) Chọn người dùng hoặc nhóm bạn muốn và nhấn vào OK.

D) Nhấp vào OK.

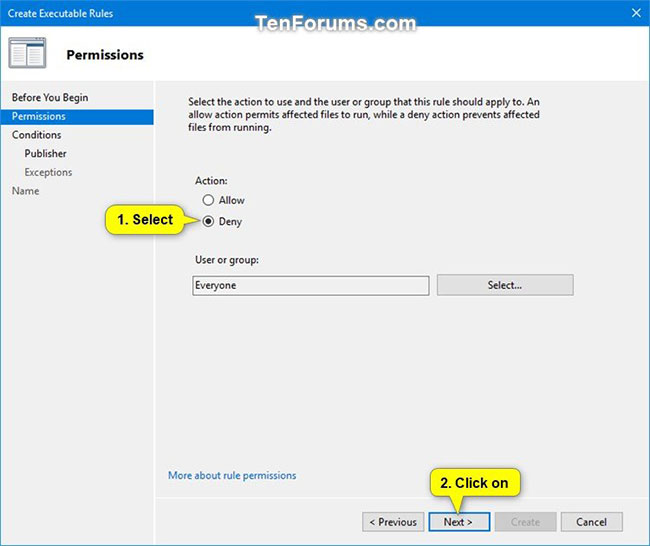

11. Chọn Allow hoặc Deny tùy theo những gì bạn muốn và nhấp vào Next.

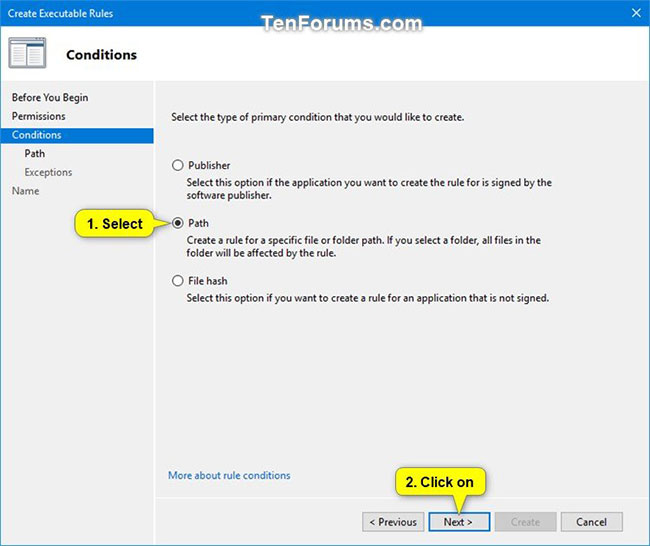

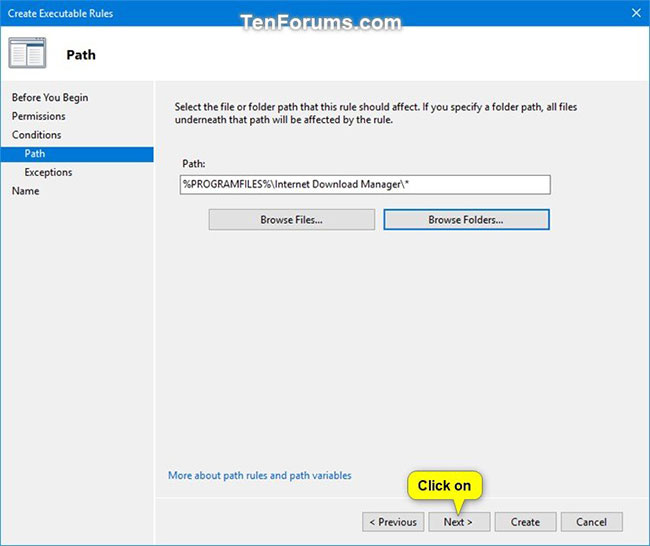

12. Chọn Path và nhấp vào Next.

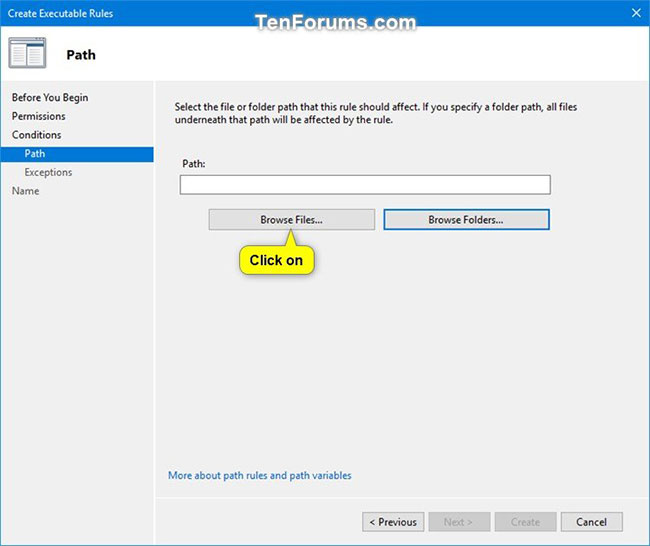

13. Thực hiện bước 14 (cho file) hoặc bước 15 (cho thư mục/ổ) bên dưới cho đường dẫn file hoặc thư mục bạn muốn chỉ định để cho phép hoặc chặn.

14. Để chỉ định một đường dẫn file thực thi để cho phép hoặc chặn

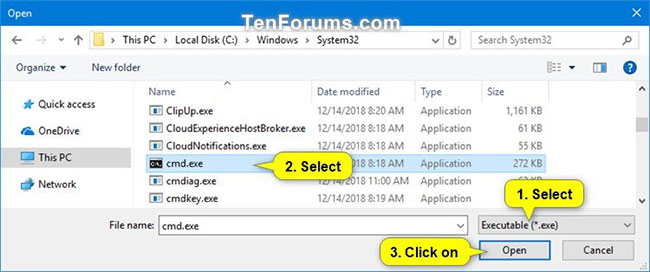

A) Nhấp vào nút Browse Files.

B) Chọn xem bạn muốn cho phép hoặc chặn file .exe hoặc .com trong menu drop-down ở góc dưới cùng bên phải.

C) Điều hướng đến và chọn file .exe hoặc .com mà bạn muốn cho phép hoặc chặn.

D) Nhấp vào Open và chuyển đến bước 16 bên dưới.

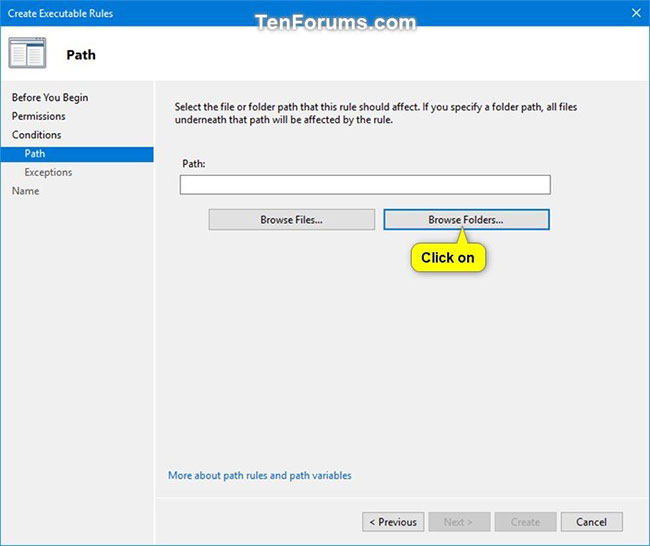

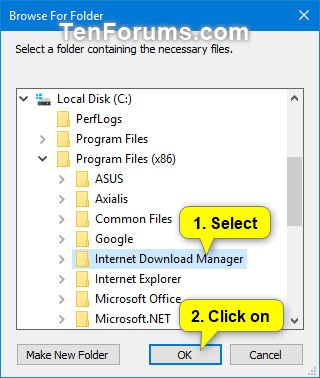

15. Để chỉ định một thư mục hoặc đường dẫn ổ nhằm cho phép hoặc chặn tất cả các file thực thi trong thư mục hoặc ổ.

A) Nhấp vào nút Browse Folders.

B) Điều hướng đến và chọn một thư mục hoặc ổ bạn muốn cho phép hoặc chặn tất cả các file thực thi (.exe và .com) trong đó.

C) Nhấp vào OK và chuyển sang bước 16 bên dưới.

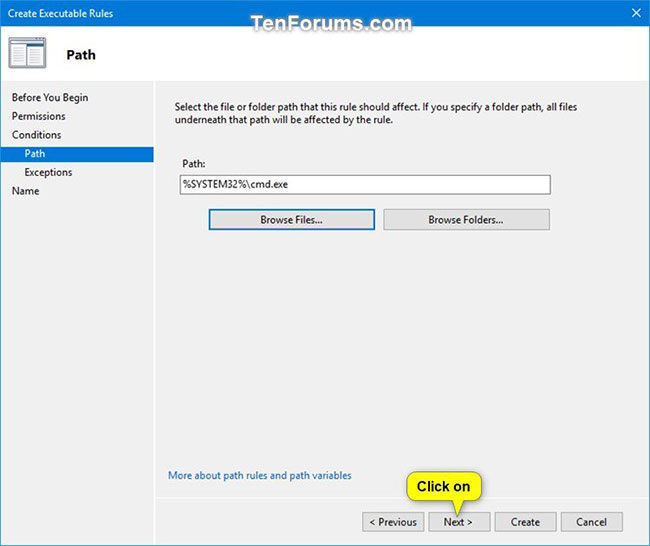

16. Nhấp vào Next.

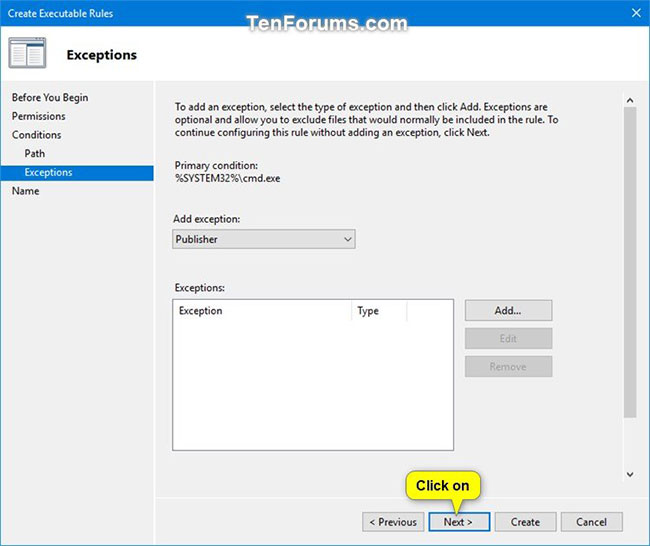

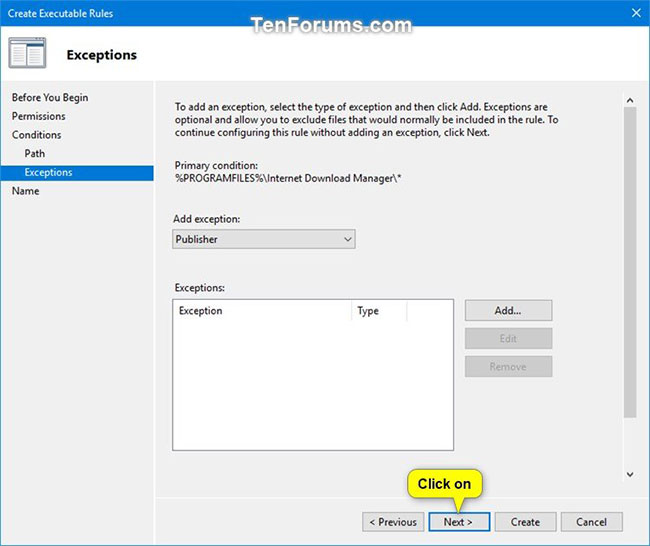

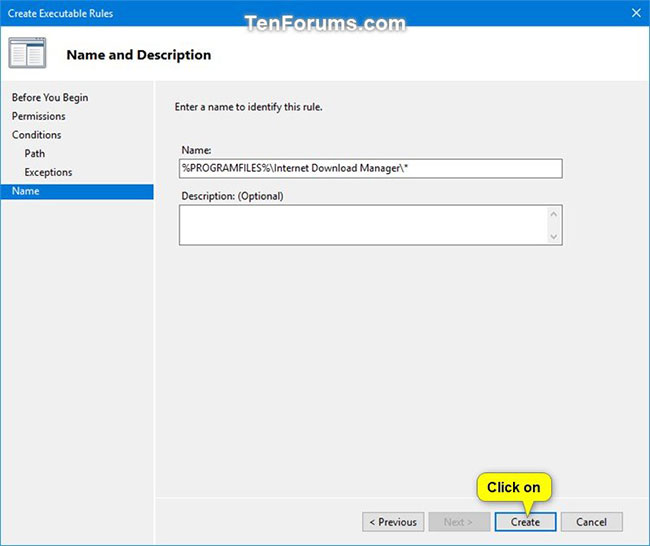

17. Nhấp tiếp vào Next một lần nữa.

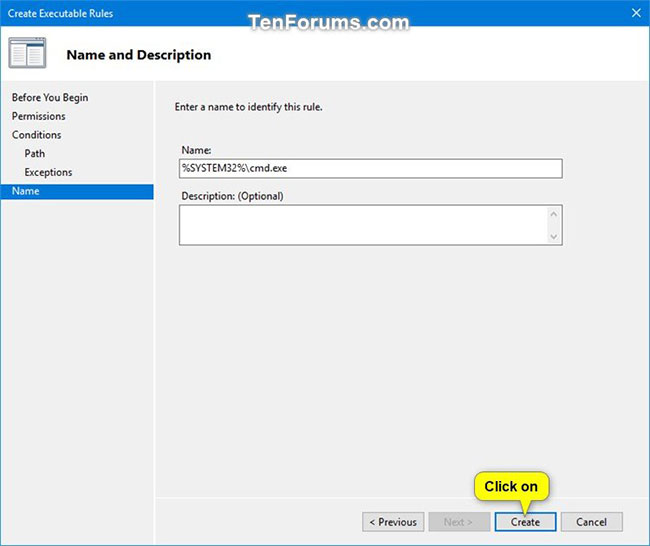

18. Nhấp vào Create.

19. Quy tắc mới của bạn cho "Executable Rules" bây giờ sẽ được tạo.

20. Lặp lại các bước từ 8 đến 19 nếu bạn muốn tạo một quy tắc mới khác để cho phép hoặc chặn một file thực thi khác cho người dùng hoặc nhóm.

21. Khi hoàn tất, bạn có thể đóng cửa sổ Local Security Policy.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài