-

Chúng tôi đã giới thiệu cho các bạn trong phần một những thông tin có thể quan sát được trong khi mở chuỗi gói được gửi bởi Nmap. Chuỗi đã gửi bắt đầu với một phản hồi của ICMP echo để xác định xem máy tính hoặc mạng đã được gán với địa chỉ IP chưa.

-

Trong phần 1 của loạt bài này, chúng tôi đã giới thiệu cho các bạn về cách cấu hình BitLocker và một số vấn đề phức tạp cần phải biết trước khi bắt đầu sử dụng tính năng này. Trong phần hai này, chúng tôi sẽ tiếp tục giới thiệu về BitLocker từ quan điểm Active Di

-

Trong phần thứ nhất chúng tôi đã giới thiệu về sự khác nhau giữa các phiên bản của Network Monitor và quá trình cài đặt nó. Phần hai này sẽ tiếp tục thảo luận bằng cách giới thiệu về cách sử dụng công cụ thú vị này.

-

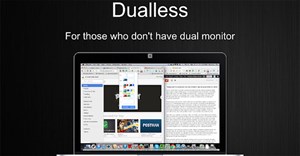

Bài viết dưới đây sẽ hướng dẫn thầy cô chia đôi màn hình để dạy online cùng lúc 2 phần mềm trên Chrome, rất đơn giản chỉ cần nhấn một lần click chuột là được.

-

Ở phần 1 của bài chúng tôi đã hướng dẫn bạn cách khôi phục password trong BIOS theo phương pháp sử dụng Backdoor BIOS Password, phần 2 này sẽ tiếp tục hướng dẫn bạn với việc dùng phần mềm để khôi phục.

-

Yêu cầu hệ thống khi bạn cài đặt Fedora Code 2 như sau: Ổ đĩa CD hoặc DVD để khởi động Dung lượng ổ cứng tối thiểu 6 Gb Bộ nhớ là 128 Mb Đường truyền Internet tốc độ cao như ADSL, Leased line,...

-

Một mô hình phòng thủ hiệu quả và chắc chắn là thiết lập nhiều tuyến phòng vệ, nào là phòng vệ bên ngoài với tường lửa cứng (tích hợp trong router), tường lửa mềm (phần mềm trong máy tính), phần mềm chống virus, phần mềm chống spyware... rồi phải cập nhật bản sửa lỗi những lỗ hổng bảo mật

-

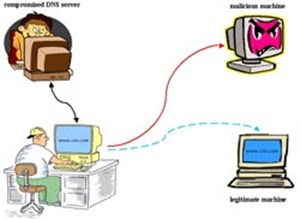

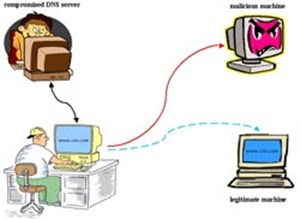

Trong phần trước của bài này chúng tôi đã giới thiệu cho bạn một số khái niệm bảo mật cơ bản về DNS. Một trong những các khái niệm bảo mật gồm DNS Active Directory được tích hợp và thiết lập môi trường DNS an toàn hơn với truyền thông DHCP.

-

“Cloud Computing” đang đến gần với chúng ta và nó được mong chờ sẽ mang đến bước chuyển lớn trong ngành công nghệ thông tin.

-

Hiện không ít người dùng tại Việt Nam lựa chọn một chiếc smartphone hỗ trợ 2 SIM để thuận tiện cho việc liên lạc, cũng như tận dụng được khuyến mãi từ nhiều nhà mạng khác nhau.

-

Trong phần hai này chúng ta sẽ tìm hiểu thêm phương pháp thay đổi kích thướcTransport Dumpster và phương pháp kiểm soát nó trên hệ thống.

-

Sự lớn mạnh của xu hướng điện toán đám mây và sự thống trị của smartphone đang ngày càng đe dọa vị thế thống trị của Microsoft

-

Kodak EasyShare Z950 dự tính sẽ có giá bán lẻ khoảng 330 USD trong khi đó Kodak M381 có giá 215 USD. Hai máy sẽ ra mắt thị trường vào tháng 9 tới.

-

Nokia N8, Sony Ericsson Xperia X8, Samsung Wave 2, điện thoại của Yahoo là những sản phẩm thu hút sự quan tâm tại sự kiện công nghệ ở Singapore diễn ra từ 15 đến 18/6.

-

Camera mang mã hiệu ST550 của SamSung nổi bật với hai màn hình, phù hợp cho giới trẻ năng động...

-

iPad mới của Apple có độ phân giải siêu cao, hơn cả HDTV, trang bị bộ xử lý đồ họa mạnh gấp 2 lần so với iPad 2, camera sau được nâng cấp lên 5 megapixel với khả năng quay video HD 1080p.

-

Hệ thống của Bang&Olufsen gồm một màn Plasma 103 inch và một loa center hình tam giác cho hình ảnh chi tiết và sắc độ đen cao nhất.

-

Storm 2 9550 được trang bị 4 cảm biến quanh màn hình, giúp cho việc "bấm" lên màn hình được chính xác hơn và "thật" hơn...

-

CEO Motorola, ông Sanjay Jha cho biết hãng sẽ ra mắt 2 mẫu di động chạy trên nền tảng Google Android vào mùa mua sắm Giáng sinh năm nay.

-

Công ty bảo mật Panda có trụ sở ở Los Angeles (Mỹ) vừa phát hiện 2 sâu máy tính mới là Nuwar.OL và Valentin .E dùng đề tài Ngày lễ tình nhân để lây nhiễm. Sâu Nuwar.OL thâm nhập máy tính thông qua e-mail có chủ đề như “I Love You So Much”, “Inside My Heart”, “You ... In My Dreams”...

-

Phải đến quý II năm nay Centrino 2 mới ra mắt thị trường như mới Toshiba đã tiết lộ thông tin về dòng sản phẩm ứng dụng nền tảng di động mới của Intel.

-

Ngày 18/5, Cơ quan chuyên gia giải pháp phần mềm chống virus và chống gián điệp tin học BitDefender vừa mới giới thiệu phiên bản thứ hai về An ninh di động (Mobile Security 2) của mình.

Chia đôi màn hình trên iPhone sẽ giúp truy cập 2 trang web cùng lúc, tiết kiệm thao tác trên màn hình.

Chia đôi màn hình trên iPhone sẽ giúp truy cập 2 trang web cùng lúc, tiết kiệm thao tác trên màn hình. Làm sao để có thể sửa lỗi Windows Explorer hiển thị 1 ổ đĩa 2 lần trong danh sách ổ đĩa trên thiết bị?

Làm sao để có thể sửa lỗi Windows Explorer hiển thị 1 ổ đĩa 2 lần trong danh sách ổ đĩa trên thiết bị? Chúng tôi đã giới thiệu cho các bạn trong phần một những thông tin có thể quan sát được trong khi mở chuỗi gói được gửi bởi Nmap. Chuỗi đã gửi bắt đầu với một phản hồi của ICMP echo để xác định xem máy tính hoặc mạng đã được gán với địa chỉ IP chưa.

Chúng tôi đã giới thiệu cho các bạn trong phần một những thông tin có thể quan sát được trong khi mở chuỗi gói được gửi bởi Nmap. Chuỗi đã gửi bắt đầu với một phản hồi của ICMP echo để xác định xem máy tính hoặc mạng đã được gán với địa chỉ IP chưa. Trong phần 1 của loạt bài này, chúng tôi đã giới thiệu cho các bạn về cách cấu hình BitLocker và một số vấn đề phức tạp cần phải biết trước khi bắt đầu sử dụng tính năng này. Trong phần hai này, chúng tôi sẽ tiếp tục giới thiệu về BitLocker từ quan điểm Active Di

Trong phần 1 của loạt bài này, chúng tôi đã giới thiệu cho các bạn về cách cấu hình BitLocker và một số vấn đề phức tạp cần phải biết trước khi bắt đầu sử dụng tính năng này. Trong phần hai này, chúng tôi sẽ tiếp tục giới thiệu về BitLocker từ quan điểm Active Di Trong phần thứ nhất chúng tôi đã giới thiệu về sự khác nhau giữa các phiên bản của Network Monitor và quá trình cài đặt nó. Phần hai này sẽ tiếp tục thảo luận bằng cách giới thiệu về cách sử dụng công cụ thú vị này.

Trong phần thứ nhất chúng tôi đã giới thiệu về sự khác nhau giữa các phiên bản của Network Monitor và quá trình cài đặt nó. Phần hai này sẽ tiếp tục thảo luận bằng cách giới thiệu về cách sử dụng công cụ thú vị này. Bài viết dưới đây sẽ hướng dẫn thầy cô chia đôi màn hình để dạy online cùng lúc 2 phần mềm trên Chrome, rất đơn giản chỉ cần nhấn một lần click chuột là được.

Bài viết dưới đây sẽ hướng dẫn thầy cô chia đôi màn hình để dạy online cùng lúc 2 phần mềm trên Chrome, rất đơn giản chỉ cần nhấn một lần click chuột là được. Ở phần 1 của bài chúng tôi đã hướng dẫn bạn cách khôi phục password trong BIOS theo phương pháp sử dụng Backdoor BIOS Password, phần 2 này sẽ tiếp tục hướng dẫn bạn với việc dùng phần mềm để khôi phục.

Ở phần 1 của bài chúng tôi đã hướng dẫn bạn cách khôi phục password trong BIOS theo phương pháp sử dụng Backdoor BIOS Password, phần 2 này sẽ tiếp tục hướng dẫn bạn với việc dùng phần mềm để khôi phục. Yêu cầu hệ thống khi bạn cài đặt Fedora Code 2 như sau: Ổ đĩa CD hoặc DVD để khởi động Dung lượng ổ cứng tối thiểu 6 Gb Bộ nhớ là 128 Mb Đường truyền Internet tốc độ cao như ADSL, Leased line,...

Yêu cầu hệ thống khi bạn cài đặt Fedora Code 2 như sau: Ổ đĩa CD hoặc DVD để khởi động Dung lượng ổ cứng tối thiểu 6 Gb Bộ nhớ là 128 Mb Đường truyền Internet tốc độ cao như ADSL, Leased line,... Một mô hình phòng thủ hiệu quả và chắc chắn là thiết lập nhiều tuyến phòng vệ, nào là phòng vệ bên ngoài với tường lửa cứng (tích hợp trong router), tường lửa mềm (phần mềm trong máy tính), phần mềm chống virus, phần mềm chống spyware... rồi phải cập nhật bản sửa lỗi những lỗ hổng bảo mật

Một mô hình phòng thủ hiệu quả và chắc chắn là thiết lập nhiều tuyến phòng vệ, nào là phòng vệ bên ngoài với tường lửa cứng (tích hợp trong router), tường lửa mềm (phần mềm trong máy tính), phần mềm chống virus, phần mềm chống spyware... rồi phải cập nhật bản sửa lỗi những lỗ hổng bảo mật Trong phần trước của bài này chúng tôi đã giới thiệu cho bạn một số khái niệm bảo mật cơ bản về DNS. Một trong những các khái niệm bảo mật gồm DNS Active Directory được tích hợp và thiết lập môi trường DNS an toàn hơn với truyền thông DHCP.

Trong phần trước của bài này chúng tôi đã giới thiệu cho bạn một số khái niệm bảo mật cơ bản về DNS. Một trong những các khái niệm bảo mật gồm DNS Active Directory được tích hợp và thiết lập môi trường DNS an toàn hơn với truyền thông DHCP. “Cloud Computing” đang đến gần với chúng ta và nó được mong chờ sẽ mang đến bước chuyển lớn trong ngành công nghệ thông tin.

“Cloud Computing” đang đến gần với chúng ta và nó được mong chờ sẽ mang đến bước chuyển lớn trong ngành công nghệ thông tin. Hiện không ít người dùng tại Việt Nam lựa chọn một chiếc smartphone hỗ trợ 2 SIM để thuận tiện cho việc liên lạc, cũng như tận dụng được khuyến mãi từ nhiều nhà mạng khác nhau.

Hiện không ít người dùng tại Việt Nam lựa chọn một chiếc smartphone hỗ trợ 2 SIM để thuận tiện cho việc liên lạc, cũng như tận dụng được khuyến mãi từ nhiều nhà mạng khác nhau. Trong phần hai này chúng ta sẽ tìm hiểu thêm phương pháp thay đổi kích thướcTransport Dumpster và phương pháp kiểm soát nó trên hệ thống.

Trong phần hai này chúng ta sẽ tìm hiểu thêm phương pháp thay đổi kích thướcTransport Dumpster và phương pháp kiểm soát nó trên hệ thống. Sự lớn mạnh của xu hướng điện toán đám mây và sự thống trị của smartphone đang ngày càng đe dọa vị thế thống trị của Microsoft

Sự lớn mạnh của xu hướng điện toán đám mây và sự thống trị của smartphone đang ngày càng đe dọa vị thế thống trị của Microsoft Kodak EasyShare Z950 dự tính sẽ có giá bán lẻ khoảng 330 USD trong khi đó Kodak M381 có giá 215 USD. Hai máy sẽ ra mắt thị trường vào tháng 9 tới.

Kodak EasyShare Z950 dự tính sẽ có giá bán lẻ khoảng 330 USD trong khi đó Kodak M381 có giá 215 USD. Hai máy sẽ ra mắt thị trường vào tháng 9 tới. Nokia N8, Sony Ericsson Xperia X8, Samsung Wave 2, điện thoại của Yahoo là những sản phẩm thu hút sự quan tâm tại sự kiện công nghệ ở Singapore diễn ra từ 15 đến 18/6.

Nokia N8, Sony Ericsson Xperia X8, Samsung Wave 2, điện thoại của Yahoo là những sản phẩm thu hút sự quan tâm tại sự kiện công nghệ ở Singapore diễn ra từ 15 đến 18/6. Camera mang mã hiệu ST550 của SamSung nổi bật với hai màn hình, phù hợp cho giới trẻ năng động...

Camera mang mã hiệu ST550 của SamSung nổi bật với hai màn hình, phù hợp cho giới trẻ năng động... iPad mới của Apple có độ phân giải siêu cao, hơn cả HDTV, trang bị bộ xử lý đồ họa mạnh gấp 2 lần so với iPad 2, camera sau được nâng cấp lên 5 megapixel với khả năng quay video HD 1080p.

iPad mới của Apple có độ phân giải siêu cao, hơn cả HDTV, trang bị bộ xử lý đồ họa mạnh gấp 2 lần so với iPad 2, camera sau được nâng cấp lên 5 megapixel với khả năng quay video HD 1080p. Hệ thống của Bang&Olufsen gồm một màn Plasma 103 inch và một loa center hình tam giác cho hình ảnh chi tiết và sắc độ đen cao nhất.

Hệ thống của Bang&Olufsen gồm một màn Plasma 103 inch và một loa center hình tam giác cho hình ảnh chi tiết và sắc độ đen cao nhất. Storm 2 9550 được trang bị 4 cảm biến quanh màn hình, giúp cho việc "bấm" lên màn hình được chính xác hơn và "thật" hơn...

Storm 2 9550 được trang bị 4 cảm biến quanh màn hình, giúp cho việc "bấm" lên màn hình được chính xác hơn và "thật" hơn... CEO Motorola, ông Sanjay Jha cho biết hãng sẽ ra mắt 2 mẫu di động chạy trên nền tảng Google Android vào mùa mua sắm Giáng sinh năm nay.

CEO Motorola, ông Sanjay Jha cho biết hãng sẽ ra mắt 2 mẫu di động chạy trên nền tảng Google Android vào mùa mua sắm Giáng sinh năm nay. Công ty bảo mật Panda có trụ sở ở Los Angeles (Mỹ) vừa phát hiện 2 sâu máy tính mới là Nuwar.OL và Valentin .E dùng đề tài Ngày lễ tình nhân để lây nhiễm. Sâu Nuwar.OL thâm nhập máy tính thông qua e-mail có chủ đề như “I Love You So Much”, “Inside My Heart”, “You ... In My Dreams”...

Công ty bảo mật Panda có trụ sở ở Los Angeles (Mỹ) vừa phát hiện 2 sâu máy tính mới là Nuwar.OL và Valentin .E dùng đề tài Ngày lễ tình nhân để lây nhiễm. Sâu Nuwar.OL thâm nhập máy tính thông qua e-mail có chủ đề như “I Love You So Much”, “Inside My Heart”, “You ... In My Dreams”... Phải đến quý II năm nay Centrino 2 mới ra mắt thị trường như mới Toshiba đã tiết lộ thông tin về dòng sản phẩm ứng dụng nền tảng di động mới của Intel.

Phải đến quý II năm nay Centrino 2 mới ra mắt thị trường như mới Toshiba đã tiết lộ thông tin về dòng sản phẩm ứng dụng nền tảng di động mới của Intel. Ngày 18/5, Cơ quan chuyên gia giải pháp phần mềm chống virus và chống gián điệp tin học BitDefender vừa mới giới thiệu phiên bản thứ hai về An ninh di động (Mobile Security 2) của mình.

Ngày 18/5, Cơ quan chuyên gia giải pháp phần mềm chống virus và chống gián điệp tin học BitDefender vừa mới giới thiệu phiên bản thứ hai về An ninh di động (Mobile Security 2) của mình. Công nghệ

Công nghệ  Học CNTT

Học CNTT  Tiện ích

Tiện ích  Khoa học

Khoa học  Cuộc sống

Cuộc sống  Làng Công nghệ

Làng Công nghệ  Công nghệ

Công nghệ  Ứng dụng

Ứng dụng  Hệ thống

Hệ thống  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Android

Android  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Học CNTT

Học CNTT  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Download

Download  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Tiện ích

Tiện ích  Khoa học

Khoa học  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Làng Công nghệ

Làng Công nghệ  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài