Lý thuyết - Ransomware là gì?

Ransomware là gì?

Ransomware là phần mềm gián điệp hay phần mềm tống tiền, nó là tên gọi chung của 1 dạng phần mềm độc hại - Malware, có "tác dụng" chính là ngăn chặn người dùng truy cập và sử dụng hệ thống máy tính hoặc các file tài liệu của họ (chủ yếu phát hiện trên hệ điều hành Windows). Các biến thể Malware dạng này thường đưa ra các thông điệp cho nạn nhân rằng họ phải nộp 1 khoản tiền kha khá vào tài khoản của hacker nếu muốn lấy lại dữ liệu, thông tin cá nhân hoặc đơn giản nhất là truy cập được vào máy tính của họ. Hầu hết các phần mềm Ransomware đều chiếm quyền và mã hóa toàn bộ thông tin của nạn nhân mà nó tìm được (thường gọi là Cryptolocker), còn một số loại Ransomware khác lại dùng TOR để giấu, ẩn đi các gói dữ liệu C&C trên máy tính (tên khác là CTB Locker).

Cái giá mà Ransomware đưa ra cho nạn nhân cũng rất đa dạng, "nhẹ nhàng" thì cỡ 20$, "nặng đô" hơn có thể tới hàng ngàn $ (nhưng trung bình thì hay ở mức 500 - 600$), cũng có trường hợp chấp nhận thanh toán bằng Bitcoin.

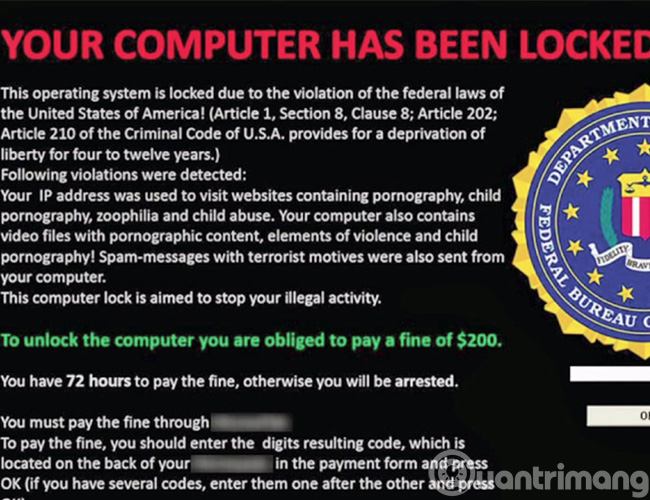

Thông báo đòi tiền chuộc khá quen thuộc của 1 dạng Ransomware

Tuy nhiên, các bạn cần phải chú ý rằng cho dù có trả tiền cho hacker thì tỉ lệ người dùng lấy lại được dữ liệu, thông tin cá nhân không phải là 100%.

Lý thuyết - Ransomware là gì?

- 1. Ransomware - chúng từ đâu tới?

- 2. Ransomware hoạt động như thế nào?

- 3. Lịch sử hình thành và phát triển của Ransomware

- 4. Thời đại của CryptoLocker

- 5. Cấu tạo của một cuộc tấn công

- 6. Entropy của một file

- 7. Ransomware có khác biệt gì với phần mềm malware bình thường không?

- 8. Các phương pháp “ẩn mình” phổ biến

- 9. Ransomware có đơn giản không?

- 10. Chiến thuật chống lại ransomware

- 11. Suy nghĩ kỹ trước khi trả tiền

1. Ransomware từ đâu tới?

Giống như các phần mềm độc hại khác, Ransomware có thể xâm nhập vào máy tính của người sử dụng khi:

- Tìm và dùng các phần mềm crack.

- Bấm vào quảng cáo.

- Truy cập web đen, đồi trụy.

- Truy cập vào website giả mạo.

- Tải và cài đặt phần mềm không rõ nguồn gốc.

- File đính kèm qua email spam.

- ...

2. Ransomware hoạt động như thế nào?

Khi đã xâm nhập và kích hoạt trong máy tính của người dùng, Ransomware sẽ đồng thời thực hiện các tác vụ như sau:

- Khóa màn hình máy tính, hiển thị thông báo như hình ví dụ trên.

- Mã hóa bất kỳ file tài liệu nào mà nó tìm được, tất nhiên là sẽ có mật khẩu bảo vệ.

Nếu trường hợp 1 xảy ra, người dùng sẽ không thể thực hiện được bất kỳ thao tác nào trên máy tính (ngoại trừ việc bật - tắt màn hình). Đồng thời trên màn hình đó cũng sẽ có hướng dẫn chi tiết và cụ thể việc chuyển khoản, tiền cho hacker để lấy lại thông tin cá nhân. Còn trường hợp thứ 2 (thông thường là xấu hơn) vì Ransomware sẽ mã hóa toàn bộ các file văn bản (thường là file Office như *.doc, *.xls... file email và file *.pdf), những file này sẽ bị đổi đuôi thành những định dạng nhất định nào đó, có mật khẩu bảo vệ, bạn không thể thực hiện bất kỳ thao tác nào như copy, paste, đổi tên, đổi đuôi hoặc xóa.

Ransomware, hoặc gọi là Scareware có cách thức hoạt động tương tự như những phần mềm bảo mật giả mạo - FakeAV (1 loại Malware)

3. Lịch sử hình thành và phát triển của Ransomware

Thuở khai sinh

Lần đầu tiên, Ransomware được phát hiện vào khoảng giữa năm 2005 - 2006 tại Nga. Những bản báo cáo đầu tiên của TrendMicro là vào năm 2006, với biến thể TROJ_CRYZIP.A - 1 dạng Trojan sau khi xâm nhập vào máy tính của người dùng, sẽ lập tức mã hóa, nén các file hệ thống bằng mật khẩu, đồng thời tạo ra các file *.txt với nội dung yêu cầu nạn nhân trả phí 300$ để lấy lại dữ liệu cá nhân.

Dần dần phát triển theo thời gian, các Ransomware tấn công tiếp đến các file văn bản và hệ thống như *.DOC, *.XL, *.DLL, *.EXE...

Và cho đến năm 2011, một dạng khác của Ransomware là SMS Ransomware đã được phát hiện. Cách thức của SMS Ransomware khác biệt hơn 1 chút, đó là người dùng phải gửi tin nhắn hoặc gọi điện thoại đến số điện thoại của hacker, cho đến khi thực hiện xong thủ tục chuyển tiền cho hacker. Biến thể lần này của Ransomware được phát hiện dưới tên gọi TROJ_RANSOM.QOWA - sẽ liên tục hiển thị thông báo giả mạo trên màn hình máy tính.

Bên cạnh đó, còn 1 biến thể khác của Ransomware - nguy hiểm hơn nhiều với mục tiêu của hacker là tấn công vào Master Boot Record (MBR) của hệ điều hành. Và khi đã tấn công, hệ điều hành - Windows sẽ không thể khởi động được. Cụ thể hơn, các Malware này sẽ copy phần MBR nguyên gốc của hệ thống và ghi đè bằng MBR giả mạo. Khi hoàn tất, quá trình này sẽ tự khởi động lại máy tính, và trong lần tiếp theo, các thông báo của hacker (bằng tiếng Nga) sẽ hiển thị trên màn hình của các bạn.

Vươn ra ngoài lãnh thổ nước Nga

Ban đầu chúng hoạt động trong nước Nga, nhưng dựa vào sự phổ biến, số lượng nạn nhân, các mục tiêu... các loại Ransomware này dần dần lan rộng ra, trước tiên là khu vực Châu Âu. Đến đầu năm 2012, TrendMicro đã ghi nhận được rất nhiều vụ tấn công xảy ra khắp Châu Âu (thậm chí có cả ở Mỹ, Canada). Cũng khá giống với TROJ_RANSOM.BOV, 1 biến thể Ransomware khác đã từng lây lan rất mạnh ở 2 khu vực chính là Pháp và Nhật, cùng với cách thức hoạt động của Ransomware nguyên bản.

Thời điểm của Reveton hoặc Police Ransomware

Sao lại có tên là Police Ransomware? Rất đơn giản, vì các loại Ransomware dạng này khi xâm nhập vào máy tính của nạn nhân, sẽ hiển thị thông báo như 1 đơn vị luật pháp thực thụ (các bạn có thể xem lại hình 1 ở trên kia). Với nội dung đại loại như:

- "Xin chào, anh/chị đã bị bắt vì vi phạm điều luật số abc xyz, đồng thời vi phạm hiến pháp của USA... vì đã tham gia vào các hoạt động bất hợp pháp trực tuyến..." đi cùng với đó là hình ảnh, phù hiệu của luật pháp. Tất cả những Ransomware dạng này đều được gọi vắn tắt dưới cái tên - Reveton.

Đến đây chắc các bạn sẽ có câu hỏi:

- Làm sao mà chúng - Hacker biết chính xác rằng nạn nhân - người dùng máy tính đang ở địa phương, thành phố... nào để đưa ra nội dung mang tính chất hù dọa cho họ? Đáp án ở đây là hacker dựa vào tính năng dò tìm vị trí địa lý theo cụm địa chỉ IP. Ví dụ, với các nạn nhân ở Mỹ thì chúng sẽ cho hiển thị thông báo đi kèm với hình ảnh của FBI, còn ở Pháp sẽ là cơ quan Gendarmerie Nationale.

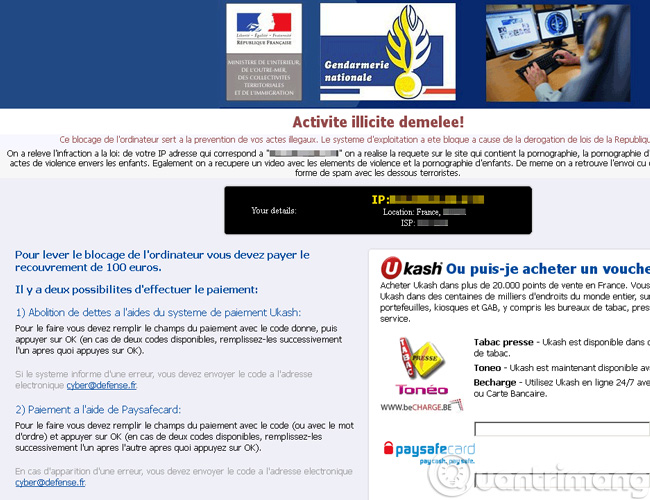

Thông báo giả mạo của Ransomware tại nước Pháp, với yêu cầu người dùng "nộp phạt" lệ phí là 100 Euro

Các biến thể của Reventon sử dụng nhiều tài khoản, cách thức thanh toán khác nhau để nhận tiền của nạn nhân, thông thường là các hệ thống như UKash, PaySafeCard, hoặc MoneyPak. Hacker dùng những hình thức thanh toán này là vì hệ thống này thường làm mờ (không để hiển thị) tên người nhận tiền, do vậy chúng sẽ yên tâm khi thực hiện giao dịch qua UKash, PaySafeCard, và MoneyPak.

Đến năm 2012, Reventon đã phát triển thêm hình thức, thủ đoạn mới. Đó là chúng dùng các đoạn ghi âm - Recording (bằng giọng của người địa phương) để truyền tải thông tin đến nạn nhân thay vì cách thức thông báo cũ.

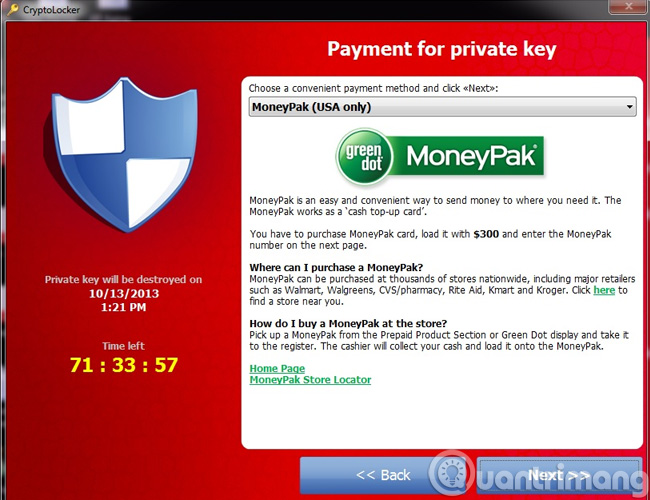

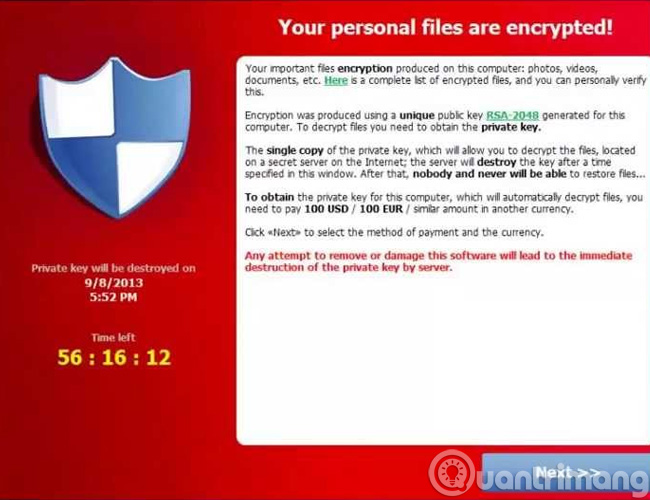

4. Thời đại của CryptoLocker

Vào cuối năm 2013, TrendMicro đã nhận được những bản báo cáo đầu tiên về 1 thể loại Ransomware hoàn toàn mới. Các biến thể này bên cạnh việc mã hóa toàn bộ dữ liệu của nạn nhân, đồng thời khóa toàn bộ hệ thống máy tính của họ. Dựa vào hành động của Ransomware mà chúng đã có tên là CryptoLocker - đặc trưng cho việc nếu Malware có bị xóa đi thì người dùng vẫn phải thực hiện hoàn chỉnh quá trình chuyển tiền, nếu không thì toàn bộ dữ liệu của họ sẽ bị mất.

Thông báo quen thuộc của CryptoLocker

Bên cạnh đó, thông báo "trắng trợn" của hacker chỉ ra rằng dữ liệu của người dùng đã bị mã hóa bằng RSA-2048 nhưng báo cáo của TrendMicro đã chỉ ra rằng thuật toán mã hóa của CryptoLocker lại là AES + RSA,

5. Cấu tạo của một cuộc tấn công

Không giống như một số biến thể phần mềm độc hại phổ biến, ransomware cố gắng ẩn mình càng lâu càng tốt. Điều này nhằm tạo thêm thời gian cho phép ransomware mã hóa các file của người dùng. Ransomware được thiết kế để giữ cho lượng tài nguyên hệ thống tối đa có sẵn cho người dùng, do đó thường không gây ra bất kỳ cảnh báo nào. Vì vậy, nhiều người dùng chỉ phát hiện bị nhiễm ransomware sau khi thấy thông báo của hacker trên màn hình.

So với các phần mềm độc hại khác, quá trình lây nhiễm ransomware có thể dự đoán được. Người dùng sẽ tải xuống một file bị nhiễm. File này chứa payload của ransomware. Khi file chứa ransomware được thực thi, sẽ không có hiện tượng gì xảy ra ngay lập tức (tùy thuộc vào loại ransomware). Người dùng vẫn không biết rằng ransomware đã bắt đầu mã hóa các file cá nhân của mình.

Cũng như vậy, một cuộc tấn công ransomware có một số dạng như sau:

- Truyền dữ liệu giữa host và control server trong chế độ nền.

- Entropy của các file thay đổi.

6. Entropy của một file

Entropy của một file có thể được sử dụng để xác định các file được mã hóa bằng ransomware. Rob VandenBrink phác thảo ngắn gọn file entropy và ransomware:

Trong ngành công nghiệp CNTT, một entropy của một file đề cập đến một đơn vị ngẫu nhiên, cụ thể được gọi là Shannon Entropy, được đặt theo tên của Claude Shannon. Giá trị này về cơ bản là thước đo khả năng dự đoán của bất kỳ ký tự cụ thể nào trong file, dựa trên các ký tự trước. Nói cách khác, nó là một thước đo về tính ngẫu nhiên của dữ liệu trong một file - được đo theo tỷ lệ từ 1 đến 8, trong đó các file văn bản thông thường sẽ có giá trị thấp và các file được mã hóa hoặc nén sẽ có giá trị cao hơn.

7. Ransomware có khác biệt gì với phần mềm malware bình thường không?

Ransomware và phần mềm độc hại có cùng một mục tiêu chung: Luôn cố gắng ẩn mình. Người dùng vẫn có cơ hội chống lại ransomware nếu phát hiện việc bị nhiễm sớm. Điểm mấu chốt ở đây là mã hóa. Ransomware “khét tiếng” vì khả năng sử dụng mã hóa, dù điều đó đã được sử dụng trong phần mềm độc hại một thời gian rất dài.

Mã hóa giúp phần mềm độc hại vượt qua tầm kiểm soát của các chương trình diệt virus, bằng cách gây nhầm lẫn trong việc phát hiện chữ ký. Thay vì nhìn thấy một chuỗi các ký tự quen thuộc - thứ sẽ cảnh báo phần mềm diệt virus nhằm tạo ra một hàng rào phòng thủ, do đó quá trình lây nhiễm xảy ra mà không hề bị chú ý. Mặc dù các bộ phần mềm chống virus đang dần trở nên “nhạy” hơn khi nhận thấy các chuỗi này - thường được gọi là các hash - nhưng những hacker phát triển phần mềm độc hại cũng đang tích cực đối phó lại những điều này.

8. Các phương pháp “ẩn mình” phổ biến

Dưới đây là một vài phương pháp “ẩn mình” phổ biến của ransomware:

- Detection - Nhiều biến thể phần mềm độc hại có thể phát hiện xem chúng có đang được sử dụng trong môi trường ảo hóa hay không. Điều này cho phép phần mềm độc hại trốn tránh sự chú ý của các nhà nghiên cứu bảo mật bằng cách từ chối thực thi hoặc giải nén. Đổi lại, điều này ngăn chặn việc tạo ra một chữ ký bảo mật cập nhật.

- Timing - Các bộ phần mềm diệt virus tốt nhất liên tục cảnh báo, kiểm tra mối đe dọa mới. Thật không may, các chương trình diệt virus nói chung không thể bảo vệ mọi khía cạnh của hệ thống vào mọi lúc. Chẳng hạn, một số phần mềm độc hại sẽ chỉ triển khai sau khi khởi động lại hệ thống, thoát (và có khả năng vô hiệu hóa trong quy trình) các hoạt động diệt virus.

- Communication - Phần mềm độc hại sẽ lên lạc với máy chủ chỉ huy và kiểm soát (C&C server) để nhận hướng dẫn. Điều này không đúng đối với tất cả các phần mềm độc hại. Tuy nhiên, khi phần mềm độc hại thực hiện điều này, một chương trình diệt virus có thể phát hiện các địa chỉ IP cụ thể để lưu trữ máy chủ C&C và cố gắng ngăn chặn giao tiếp. Trong trường hợp này, các hacker phát triển phần mềm độc hại chỉ cần thay đổi địa chỉ máy chủ C&C, nhằm trốn tránh sự phát hiện.

- False Operation - Một chương trình giả mạo được tạo khéo léo có lẽ là một trong những dấu hiệu phổ biến nhất về việc máy tính bị nhiễm phần mềm độc hại. Người dùng thường cho rằng đây là một phần thường xuyên của hệ điều hành (thường là Windows) và hoàn toàn làm theo các hướng dẫn trên màn hình. Chúng đặc biệt nguy hiểm đối với người dùng PC không có nhiều kỹ năng và, trong khi hoạt động như một giao diện người dùng thân thiện, nó có thể cho phép một loạt các thực thể độc hại truy cập vào hệ thống.

Danh sách này không phải là toàn diện. Tuy nhiên, nó bao gồm một số phương thức phổ biến nhất mà phần mềm độc hại sử dụng để “ẩn mình” trên PC.

9. Ransomware có đơn giản không?

Từ “đơn giản” có lẽ không chính xác lắm. Ransomware rất khác thường. Một biến thể ransomware sử dụng mã hóa rộng hơn các ransomware khác, cũng như theo một cách khác. Chính hành động của ransomware làm cho nó trở nên đặc biệt và tạo nên sự đáng sợ của ransomware.

Ransomware sử dụng các tính năng hơi mới lạ, chẳng hạn như:

- Mã hóa số lượng lớn các file.

- Xóa các bản sao lưu thường cho phép người dùng khôi phục từ đó.

- Tạo và lưu trữ các key mã hóa trên các máy chủ C&C từ xa.

- Yêu cầu tiền chuộc, thường là bằng Bitcoin.

Trong khi phần mềm độc hại truyền thống, chỉ đơn thuần là ăn cắp thông tin và mật khẩu người dùng, ransomware ảnh hưởng trực tiếp đến bản thân người dùng và làm xáo trộn môi trường máy tính ngay lập tức. Ngoài ra, hậu quả của nó rất dễ nhận thấy.

Bạn nên đọc

-

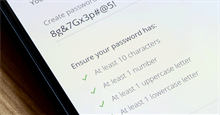

Hacker bẻ mật khẩu 16 ký tự trong chưa đầy 60 phút

-

Những hiểu biết cơ bản nhất để trở thành Hacker - Phần 1

-

Check MD5 và SHA1 để kiểm tra tính toàn vẹn của tập tin

-

Bạn có đang sao lưu dữ liệu sai cách?

-

Shade Ransomware ngừng hoạt động, xin lỗi các nạn nhân, và phát hành 750.000 key giải mã

-

Cách thử tự bẻ khóa để kiểm tra độ mạnh mật khẩu

-

Cách kiểm tra ai đang dùng Wifi chùa, câu trộm Wifi nhà bạn

-

Mã hóa đầu cuối là gì? Nó hoạt động như thế nào?

-

Cloudflare WARP là gì? Có nên sử dụng không?

Theo Nghị định 147/2024/ND-CP, bạn cần xác thực tài khoản trước khi sử dụng tính năng này. Chúng tôi sẽ gửi mã xác thực qua SMS hoặc Zalo tới số điện thoại mà bạn nhập dưới đây:

Cũ vẫn chất

-

Sửa lỗi lệnh Copy Paste không hoạt động trên Word, Excel (2007, 2010)

2 ngày -

Code Wuthering Waves mới nhất 24/02/2026 và hướng dẫn đổi code

2 ngày -

Code Tam Quốc Chí Thần Ma mới nhất và cách nhập code

2 ngày -

Code Ninja Tiến Lên mới nhất và cách nhập code

2 ngày -

Hướng dẫn sửa lỗi “not recognized as an internal or external command” khi dùng CMD trong Windows

2 ngày 1 -

Top 5 máy lọc không khí hút ẩm tốt nhất dành cho gia đình

2 ngày -

Tập trung hay tập chung là đúng chính tả?

2 ngày -

Cách cài WARP 1.1.1.1 trên máy tính để tăng tốc vào web

2 ngày 38 -

99+ bài thơ chia tay tuổi học trò hay và xúc động

2 ngày 1 -

Hướng dẫn cập nhật sinh trắc học MBBank

2 ngày

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài