Hồi đầu tháng 9 vừa qua, công cụ Windows Defender của Microsoft đã bị phát hiện có khả năng download file thông qua dòng lệnh, ví dụ:

MpCmdRun.exe -DownloadFile -url [url] -path [path_to_save_file]… Có thể bị lạm dụng dụng để download file nhị phân bất hợp pháp từ internet. Mặc dù bản thân Windows Defender rõ ràng không phải là một công cụ khai thác mã độc, nhưng về cơ bản tính năng này cho phép một tập lệnh có thể khởi chạy lệnh để thu thập thêm thành phần độc hại từ internet bằng cách sử dụng các file nhị phân được gọi là LoLBins, qua đó thực thi mã độc trên hệ thống Windows. Bạn có thể đọc lại tại đây: Mã độc Qbot giả mạo thông báo của Windows Defender Antivirus để lừa người dùng

Giờ đây, trường hợp tương tự cũng đã được phát hiện trong Windows Update.

LoLBins là các file thực thi do Microsoft ký (cài đặt sẵn hoặc download) có thể bị các tác nhân đe dọa lạm dụng để tránh bị phát hiện trong khi download, cài đặt hoặc thực thi mã độc hại. Ngoài ra, chúng cũng có thể bị kẻ tấn công sử dụng trong nỗ lực vượt qua vòng kiểm soát của công cụ Windows User Account Control (UAC) hoặc Windows Defender Application Control (WDAC) và qua đó có thể tồn tại lâu dài trên các hệ thống bị xâm phạm.

Thực thi mã bằng cách sử dụng DLL độc hại.

WSUS/Windows Update (wuauclt) là một tiện ích nằm trong %windir%\system32\, cung cấp cho người dùng quyền kiểm soát một phần đối với một số chức năng của Windows Update Agent thông qua dòng lệnh (command-line).

Nó cho phép người dùng kiểm tra các bản cập nhật mới và cài đặt chúng mà không cần phải sử dụng giao diện người dùng Windows, mà thay vào đó có thể kích hoạt bản cập nhật mới từ cửa sổ Command Prompt.

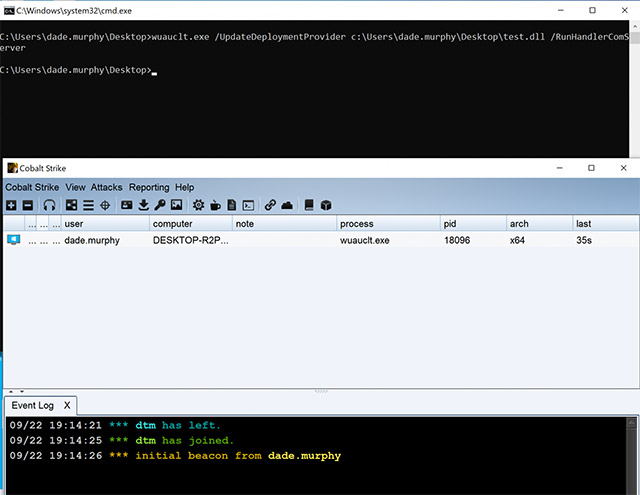

Theo Microsoft, sử dụng tùy chọn /ResetAuthorization cho phép kích hoạt kiểm tra cập nhật thủ công trên máy chủ WSUS được cấu hình cục bộ hoặc thông qua dịch vụ Windows Update. Tuy nhiên, nhà nghiên cứu David Middlehurst đến từ công ty bảo mật MDSec mới đây đã phát hiện ra rằng wuauclt cũng có thể bị những kẻ tấn công sử dụng để thực thi mã độc hại trên hệ thống Windows 10 bằng cách tải nó từ một DLL được chế tạo đặc biệt, tùy ý với các tùy chọn dòng lệnh sau:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServer

Như có thể thấy trong ảnh chụp màn hình phía trên, Full_Path_To_DLL là đường dẫn tuyệt đối đến file DLL được chế tạo đặc biệt của kẻ tấn công sẽ có nhiệm vụ thực thi mã trên file đính kèm. Kỹ thuật trốn tránh này cho phép kẻ tấn công vượt qua các lớp bảo vệ của công cụ chống virus, kiểm soát ứng dụng và xác thực chứng chỉ kỹ thuật số. Trong trường hợp này, nó được tiến hành bằng cách thực thi mã độc hại từ một DLL được tải bằng file nhị phân Microsoft đã ký, ứng dụng khách Windows Update (wuauclt).

Toàn bộ vấn đề đã được báo cáo cho Microsoft. Hiện công ty Redmond vẫn chưa đưa ra bất cứ tuyên bố chính thức nào về sự việc lần này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài