D-Link DAP-X1860 WiFi 6, một trong những mẫu WiFi Extender đang được sử dụng phổ biến nhất trên thị trường hiện nay, được cho là có chứa lỗ hổng nghiêm trọng, khiến chúng dễ dàng bị tấn công DoS (từ chối dịch vụ) và tiêm lệnh từ xa. Sản phẩm hiện vẫn đang được D-Link mở bán rộng rãi và có hàng nghìn lượt đánh giá trên Amazon.

WiFi Extender là một loại bộ tăng cường WiFi, giúp mở rộng tín hiệu internet của bộ định tuyến (router) chính của bạn đến một vị trí khác. Nó kết nối với mạng gia đình thông qua cáp Ethernet hoặc cáp đồng trục. Về cơ bản, WiFi Extender hoạt động theo mô hình bổ sung thêm một bộ định tuyến khác vào bất kỳ “vùng chết” WiFi hoặc các khu vực không nhận được tín hiệu internet trong nhà bạn.

Có mã định danh CVE-2023-45208, lỗ hổng này được phát hiện đầu tiên bởi một nhóm các nhà nghiên cứu bảo mật thuộc đội ngũ RedTeam. Họ đã cố gắng cảnh báo D-Link nhiều lần, nhưng công ty vẫn giữ im lặng và chưa có bất cứ bản sửa lỗi nào được đưa ra tính đến thời điểm hiện tại.

Vấn đề nằm ở chức năng quét mạng của D-Link DAP-X1860. Cụ thể là thiệt bị không có khả năng phân tích các SSID có chứa một dấu tích (') trong tên, hiểu sai nó là dấu kết thúc lệnh.

Về mặt kỹ thuật, sự cố bắt nguồn từ hàm “parsing_xml_stasurvey” trong thư viện libcgifunc.so, chứa lệnh hệ thống để thực thi.

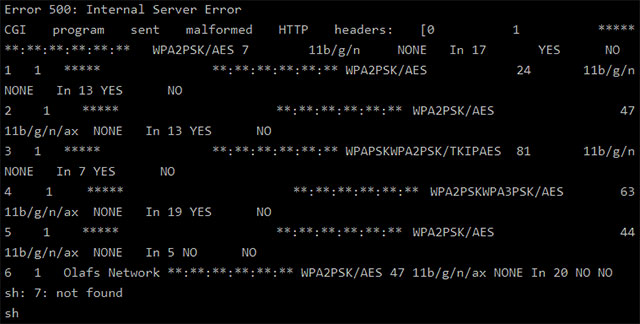

Tuy nhiên, do sản phẩm thiếu tính năng quét SSID, kẻ tấn công có thể dễ dàng lạm dụng điều này cho mục đích xấu. Trong phạm vi của bộ mở rộng, hacker hoàn toàn có thể thiết lập mạng WiFi và đặt tên lừa đảo tương tự mà nạn nhân vẫn thường dùng, nhưng bao gồm một dấu tích trong tên, chẳng hạn như 'Quantrimang's Network,'. Khi thiết bị cố gắng kết nối với SSID đó, hành động này sẽ tạo ra lỗi "Error 500: Internal Server Error".

Nếu kẻ tấn công bổ sung thêm phần thứ hai vào SSID chứa lệnh shell được phân tách bằng "&&" như "Test' && uname -a &&", thì bộ mở rộng sẽ bị lừa thực thi lệnh 'uname -a' khi thiết lập/quét mạng.

Tất cả các quy trình trên bộ mở rộng, bao gồm mọi lệnh do tác nhân đe dọa bên ngoài đưa vào, đều chạy với quyền root, có khả năng cho phép kẻ tấn công thăm dò các thiết bị khác được kết nối với bộ mở rộng và tiếp tục xâm nhập vào mạng của chúng.

Điều kiện tiên quyết khó khăn nhất cho cuộc tấn công là buộc phải quét mạng trên thiết bị mục tiêu, nhưng điều này có thể khắc phục được bằng cách thực hiện một cuộc tấn công hủy xác thực.

Một số công cụ phần mềm sẵn có có thể tạo và gửi các gói xác thực đến bộ mở rộng, khiến nó ngắt kết nối khỏi mạng chính và buộc mục tiêu phải thực hiện quét mạng.

Các nhà nghiên cứu của RedTeam đã phát hiện ra lỗ hổng này vào tháng 5 năm 2023 và báo cáo cho D-Link. Nhưng cho đến nay, nhóm vẫn không nhận được phản hồi nào. Điều này có nghĩa là D-Link DAP-X1860 hiện vẫn dễ bị tấn công, và cơ chế khai thác tương đối đơn giản khiến tình huống trở nên nguy hiểm.

Chủ sở hữu bộ mở rộng D-Link DAP-X1860 nên hạn chế quét mạng thủ công, xử lý tình trạng ngắt kết nối đột ngột một cách đáng ngờ và tắt bộ mở rộng khi không sử dụng thường xuyên.

Ngoài ra, hãy cân nhắc việc cài đặt các thiết bị IoT và mở rộng phạm vi trên một mạng riêng biệt, đặc biệt với các thiết bị nhạy cảm chứa dữ liệu cá nhân hoặc công việc.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài