Một chủng ransomware mới có tên RegretLocker vừa bị phát hiện đang có hành vi sử dụng một loạt các tính năng nâng cao nhằm mã hóa ổ cứng ảo và đóng các tệp đang mở trên hệ thống mục tiêu để mã hóa dữ liệu trái phép.

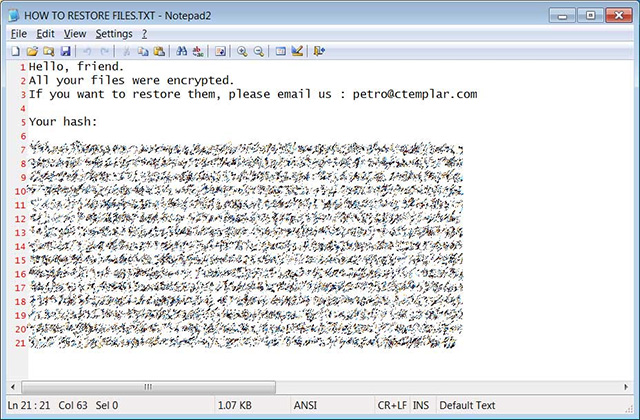

Trên thực tế, RegretLocker đã được phát hiện lần đầu vào tháng 10, và được đánh giá là một chủng ransomware đơn giản về mặt hình thức vì nó không chứa thông báo đòi tiền chuộc dài dòng và đặc biệt chỉ sử dụng email để liên lạc với nạn nhân chứ không phải là một trang web thanh toán Tor như thông thường.

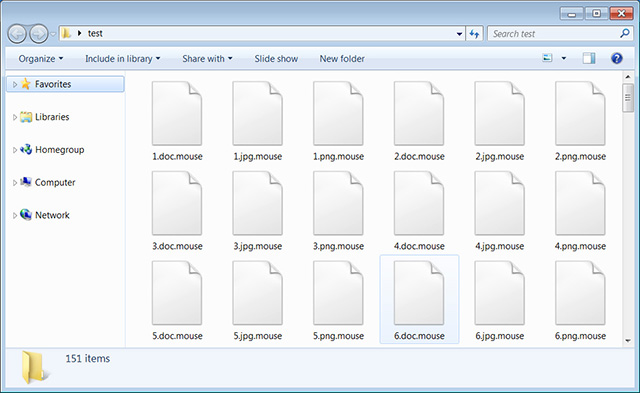

Khi mã hóa thành công một tệp, RegretLocker sẽ thêm phần mở rộng .mouse nghe có vẻ vô hại vào tên tệp. Nhưng trên thực tế, ẩn chứa bên trong đó là một cơ chế mã hóa cực kỳ độc đáo.

Kỹ thuật mã hóa nguy hiểm của RegretLocker

Khi thiết lập máy ảo Windows Hyper-V, một đĩa cứng ảo (virtual hard disk) cũng sẽ được tạo và lưu trữ trong tệp VHD hoặc VHDX.

Các tệp đĩa cứng ảo này chứa hình ảnh đĩa thô (raw disk image), bao gồm bảng phân vùng của ổ đĩa ảo và các phân vùng tương như ổ đĩa thông thường, và có thể có kích thước từ vài GB đến hàng TB.

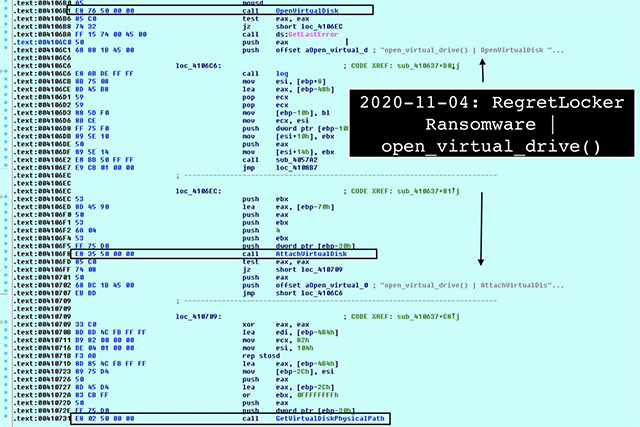

Khi ransomware tiến hành mã hóa dữ liệu trên máy tính, việc mã hóa một tệp lớn sẽ không hiệu quả vì nó làm chậm tốc độ của toàn bộ quá trình. Trong một mẫu ransomware do MalwareHunterTeam phát hiện và được phân tích bởi kỹ sư bảo mật Vitali Kremez của Advanced Intel, RegretLocker đã sử dụng một kỹ thuật mã hóa tương đối độc đáo, đó là mount các tệp đĩa ảo để mã hóa riêng lẻ từng thành phần một cách nhanh chóng và dễ dàng hơn. Để thực hiện kỹ thuật này, RegretLocker sử dụng các hàm Windows Virtual Storage API OpenVirtualDisk, AttachVirtualDisk và GetVirtualDiskPhysicalPath nhằm mục đích mount đĩa ảo.

Sau khi ổ đĩa ảo đã được mount dưới dạng đĩa vật lý trong Windows, ransomware hoàn toàn có thể mã hóa từng ổ đĩa riêng lẻ, qua đó giúp tăng đáng kể tốc độ mã hóa.

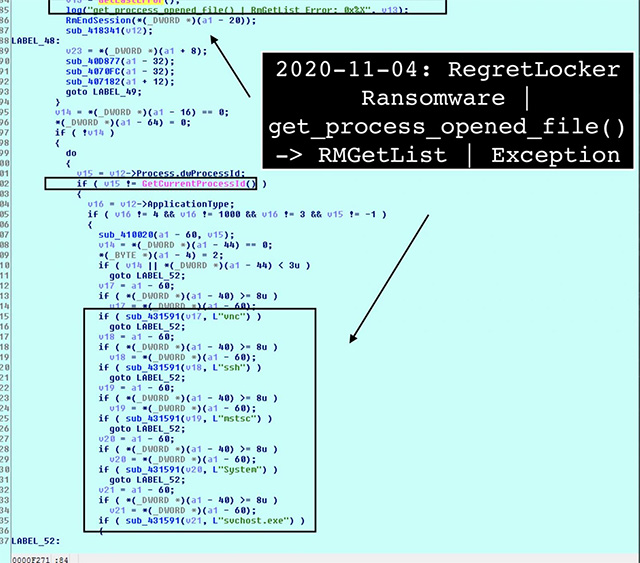

Ngoài việc sử dụng API Virtual Storage, RegretLocker còn bị phát hiện lạm dụng dụng API Windows Restart Manager để chấm dứt các quy trình hoặc dịch vụ Windows khiến tệp ở trạng thái mở trong quá trình mã hóa.

Khi sử dụng API này, nếu tên của tiến trình chứa 'vnc', 'ssh', 'mstsc', 'System' hoặc 'svchost.exe' thì ransomware sẽ không chấm dứt tiến trình đó. Danh sách ngoại lệ này có thể được sử dụng để ngăn chặn việc các chương trình quan trọng hoặc chương trình được hacker sử dụng để truy cập hệ thống mục tiêu bị buộc dừng trái ý muốn. API Windows Restart Manager hiện chỉ được sử dụng bởi một số ransomware phổ biến như REvil (Sodinokibi), Ryuk, Conti, ThunderX/Ako, Medusa Locker, SamSam và LockerGoga.

RegretLocker vẫn chưa hoạt động tích cực cũng như thực sự phổ biến ở thời điểm hiện tại, nhưng đây rõ ràng là một chủng mã độc tống tiền nguy hiểm cần được để mắt tới ngay từ bây giờ.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài