Ngoài việc mã hóa tệp trên hệ thống, các chủng ransomware STOP cũng đã bắt đầu âm thầm cài đặt Trojan đánh cắp mật khẩu Azorult trên máy tính của nạn nhân để đánh cắp những thông tin về tài khoản, ví tiền điện tử, tệp máy tính để bàn…

Trojan Azorult là một loại mã độc mà khi lây lan vào máy tính của nạn nhân, nó sẽ cố gắng đánh cắp các thông tin về tên người dùng và mật khẩu được lưu trong trình duyệt, cũng như các tệp trên hệ thống của nạn nhân, ví tiền điện tử, thông tin đăng nhập Steam, lịch sử trình duyệt, lịch sử tin nhắn Skype, và nhiều loại dữ liệu có giá trị khác. Những thông tin này sau đó sẽ được tải lên một máy chủ từ xa nằm dưới sự kiểm soát của kẻ tấn công.

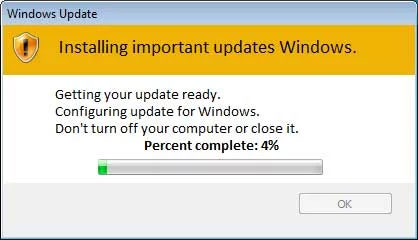

Khi lần đầu tiên trình bày về biến thể DJVU của STOP ransomware, được phân phối bởi các lỗ hổng phần mềm giả mạo vào tháng 1, các chuyên gia bảo mật đã lưu ý rằng khi phần mềm độc hại được thực thi, nó sẽ âm thầm tải xuống nhiều thành phần khác, và chúng được sử dụng để thực hiện nhiều tác vụ khác nhau trên máy tính của nạn nhân. Những tác vụ này bao gồm hiển thị màn hình Windows Update giả, vô hiệu hóa Windows Defender và chặn truy cập vào trang web bảo mật bằng cách thêm các mục vào tệp HOSTS của Windows.

Khi nhà nghiên cứu ransomware Michael Gillespie tiến hành thử nghiệm một số biến thể gần đây của chủng mã độc này, ông đã nhận thấy bản cài đặt Any.Run chỉ ra rằng một trong những tệp được tải xuống bởi ransomware đã tạo ra lưu lượng truy cập mã độc Azorult. Gillespie cũng tiết lộ thêm với BleepingComputer rằng có tới 4 mẫu khác nhau mà ông tìm ra đều cho thấy lưu lượng truy cập mạng liên quan đến Azorult.

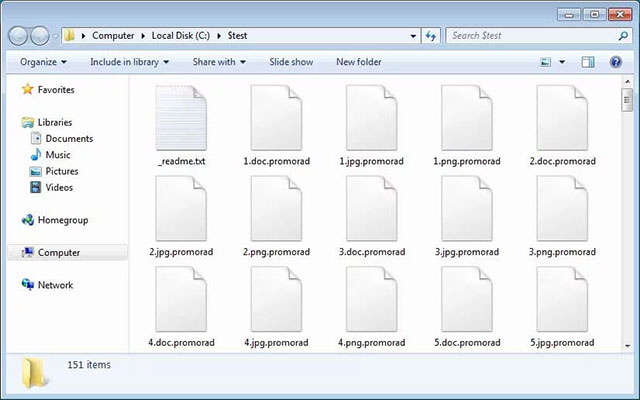

Các chuyên gia tại BleepingComputer sau đó đã thử tải xuống và cài đặt một mẫu của biến thể STOP Promorad ransomware để xem xem Azorult có được cài đặt như lời Michael Gillespie nói hay không. Và quả đúng là như vậy, khi ransomware lây lan trên hệ thống của BleepingComputer, nó đã tiến hành tải xuống các tệp được liệt kê trong IOC bên dưới và mã hóa máy tính. Trong biến thể cụ thể này, khi các tệp được mã hóa, nó sẽ nối phần đuôi mở rộng .promorad vào các tệp đó và tạo ghi chú tiền chuộc có tên _readme.txt, như được hiển thị ở hình bên dưới.

- Đã có 12.449 vụ vi phạm dữ liệu nghiêm trọng được ghi nhận trong năm 2018, tăng 424% so với năm 2017

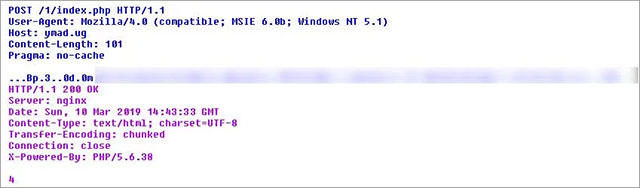

Mẫu biến thể Promorad ransomware mà các nhà nghiên cứu tại BleepingComputer thử nghiệm cũng đã tự động tải xuống một tệp có tên 5.exe và âm thầm thực thi nó. Khi được thực thi, chương trình này sẽ tạo ra lưu lượng truy cập mạng giống hệt với thông tin liên lạc của máy chủ chỉ huy & điều khiển đã biết đối với Trojan đánh cắp thông tin Azorult.

Hơn nữa, sau khi tiến hành quét bằng VirusTotal, nhiều nhà cung cấp bảo mật đã phát hiện ra về bản chất, tệp này là một Trojan đánh cắp mật khẩu.

Sau khi trở thành nạn nhân của ransomware này, việc xác định xem mật khẩu và tài liệu của mình đã bị đánh cắp hay chưa cũng là một vấn đề quan trọng mà người dùng cần phải quan tâm.

Nạn nhân đã bị nhiễm biến thể STOP ransomware nên ngay lập tức thay đổi mật khẩu của bất kỳ tài khoản trực tuyến nào đang được sử dụng và lưu trên hệ thống, trong đó phải đặc biệt chú ý đến các tài khoản được lưu trong trình duyệt. Bên cạnh đó, Nạn nhân cũng nên thay đổi mật khẩu lưu trong những phần mềm như Skype, Steam, Telegram và FTP Client. Việc cuối cùng cần phải làm đó là kiểm tra kỹ tất cả các tệp đang được lưu trữ trên màn hình nền Windows để xác định xem liệu thông tin cá nhân của mình hiện có đang nằm trong tay những kẻ tấn công hay không.

Trong thời gian qua, ransomware STOP đã không ngừng “tiến hóa” và trở thành một chủng mã độc phổ biến với đa dạng các biến thể, và hiện tại vẫn chưa thể xác định được chúng đã cài đặt Azorult được bao lâu. Do đó, để đảm bảo an toàn, tất cả nạn nhân của STOP nên ngay lập tức thực hiện các biện pháp khắc phục nêu trên.

Danh sách các phần đuôi mở rộng thuộc chủng ransomware STOP đã biết bao gồm:

.blower

.djvu

.infowait

.promok

.promorad2

.promos

.promoz

.puma

.rumba

.tro

Nếu bạn có bất kỳ mối quan tâm hoặc câu hỏi nào liên quan đến phần mềm ransomware này, có thể đăng tải thắc mắc của mình trong trang Hỗ trợ & Trợ giúp chuyên dụng về các vấn đề liên quan đến STOP ransomware của BleepingComputer.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài