Một chiến dịch lừa đảo và lan truyền phần mềm độc hại đang được tiến hành thông qua YouTube. Hình thức tấn công này nghe có vẻ mới mẻ, tuy nhiên nếu suy xét kỹ, đây cũng chỉ là một phương thức đánh lừa nạn nhân cung cấp thông tin cá nhân hoặc truy cập vào đường link độc hại. Cụ thể, kẻ gian sẽ đăng tải các đoạn video nhằm quảng bá công cụ "trình tạo bitcoin", hứa hẹn có thể tạo ra bitcoin miễn phí cho người dùng. Trên thực tế, trò lừa đảo này đang đẩy mạnh việc phát tán Trojan (phần mềm gián điệp) đánh cắp thông tin và chiếm quyền điều khiển clipboard có tên Qulab.

Trong bài phỏng vấn mới đây với trang tin công nghệ BleepingComputer, các nhà nghiên cứu bảo mật Frost, những người đã phát hiện ra chiến dịch lừa đảo, cho biết họ đã theo dõi mọi hoạt động của chiến dịch này trong 15 ngày qua. Mỗi lần đội ngũ Frost báo cáo sai phạm đối với video lừa đảo và tài khoản đăng tải video, YouTube sẽ nhanh chóng gỡ chúng xuống. Tuy nhiên cách làm này có vẻ hơi thụ động và không được hiệu quả cho lắm bởi kẻ gian liên tục lập tài khoản mới và reup cũng như upload video độc hại mới.

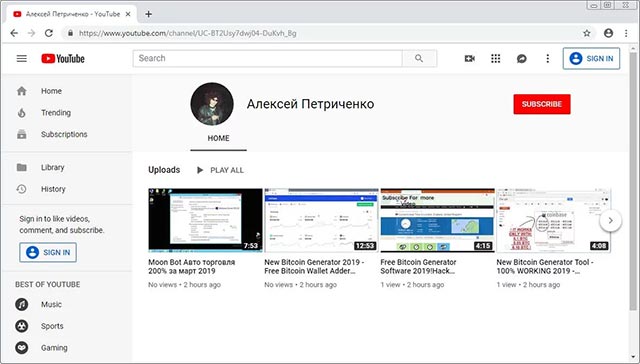

Nói rõ hơn về cách thức hoạt động của chiến dịch lừa đảo này: Đầu tiên, kẻ gian cho đăng tải một loạt các video quảng bá cho công cụ được gọi là "công cụ tạo bitcoin" miễn phí lên YouTube, đánh vào tâm lý tò mò của những người dùng không có nhiều kiến thức về thị trường tiền ảo và bảo mật.

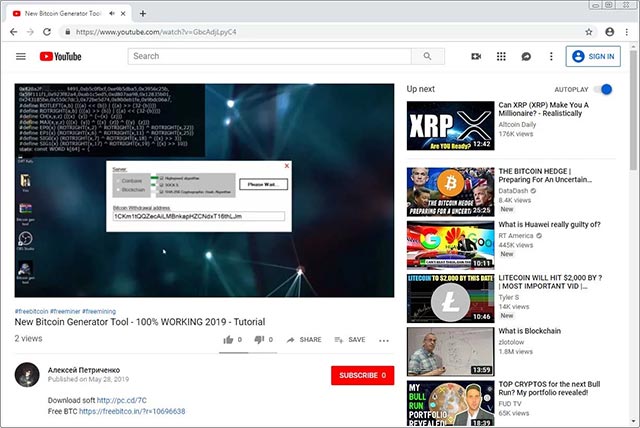

Ngay bên dưới, trong phần mô tả video, kẻ gian sẽ cung cấp các liên kết để tải xuống công cụ này. Tuy nhiên đây thực chất là một Trojan cũng như link độc hại, điều hướng người dùng đến địa chỉ https://freebitco.in như được hiển thị bên dưới.

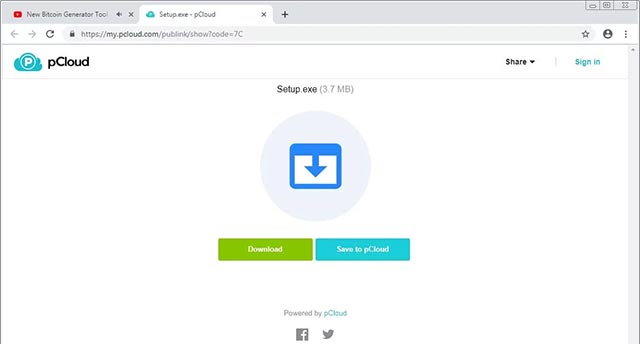

Khi người dùng nhấp vào liên kết tải xuống được cung cấp ở phần mô tả của các video này, họ sẽ được đưa đến một trang web, cung cấp tệp có tên Setup.exe.

- Hacker kiếm được 32.000 USD trong 7 tuần bằng cách sửa một loạt lỗ hổng trong các dự án tiền điện tử

Nếu nạn nhân nhấp vào nút tải xuống và chạy tệp Setup.exe, đồng nghĩa với việc Trojan Qulab sẽ được cài đặt vào máy tính của họ.

Payload của phần mềm gián điệp Qulab

Trong chiến dịch lừa đảo này, payload được phát tán chính là của Trojan đánh cắp thông tin và chiếm quyền điều khiển clipboard có tên Qulab. Khi được thực thi, Trojan sẽ tự sao chép chính mình vào tệp %AppData%\amd64_microsoft-windows-netio-infrastructure\msaudite.module.exe, và tự khởi chạy từ vị trí này.

Theo nhận định từ các chuyên gia của diễn đàn Fumko, sau khi được cài đặt thành công trên hệ thống mục tiêu, Qulab sẽ cố gắng đánh cắp lịch sử trình duyệt, lưu thông tin trình duyệt, cookie trình duyệt, thông tin đăng nhập đã lưu trong FileZilla, thông tin đăng nhập Discord và cả thông tin đăng nhập Steam. Đồng thời, Trojan này cũng chứa mã độc được thiết kế để đánh cắp các tệp .txt, .maFile và .wallet từ máy tính bị lây nhiễm.

Cuối cùng, Qulab cũng sẽ hoạt động như một kẻ tấn công clipboard, hoặc clipper, nghĩa là nó sẽ theo dõi clipboard của Windows đối với một số dữ liệu nhất định và khi đã phát hiện được dữ liệu cần thu thập, nó sẽ tiến hành hoán đổi với các dữ liệu khác nhau mà kẻ tấn công nhắm đến.

Trong trường hợp cụ thể này, Qulab đang tìm kiếm các địa chỉ tiền điện tử đã được sao chép vào Clipboard. Trong nhiều trường hợp, Qulab có thể nhận diện địa chỉ mà người dùng chuyển tiền đến và đổi địa chỉ đó bằng một địa chỉ khác đặt dưới sự kiểm soát của kẻ tấn công.

Trên thực tế, địa chỉ tiền điện tử là những chuỗi ký tự cực kỳ dài và khó nhớ, do vậy, nhiều người dùng không thể nhớ nổi địa chỉ mã mà họ đã sao chép vào clipboard như thế nào. Như vậy, khi Qulab đánh tráo địa chỉ gửi tiền ban đầu đến địa chỉ độc hại của kẻ tấn công, người dùng thậm chí cũng không hề hay biết. Phương thức tấn công đơn giản nhưng vô cùng hiệu quả này cho phép kẻ tấn công đánh cắp tiền điện tử bằng cách lừa người dùng gửi tiền đến đến địa chỉ của chúng một cách nhanh chóng.

Theo đánh giá từ phía Fumko, Qulab sẽ chỉ hỗ trợ các địa chỉ tiền điện tử sau đây cho thành phần clipper:

| Bitcoin | Bitcoin Cash | Bitcoin Gold | Bytecoin |

| Cardano | Lisk | Dash | Doge |

| Electronium | Ethereum | Graft | Litecoin |

| Monero | Neo | QIWI | Qtum |

| Steam Trade Link | Stratis | VIA | WME |

| WMR | WMU | WMX | WMZ |

| Waves | Yandex Money | ZCash |

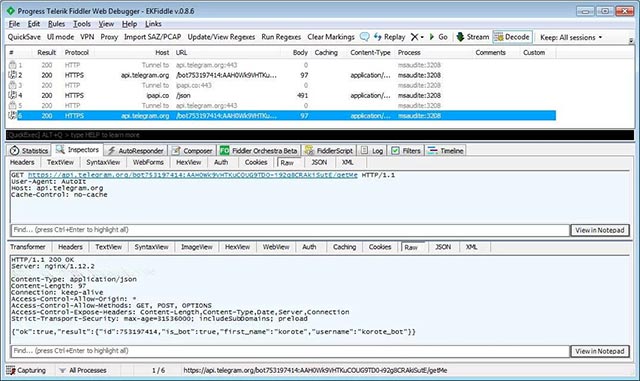

Khi biên dịch dữ liệu bị đánh cắp, Trojan sẽ gửi nó cho kẻ tấn công bằng cách sử dụng Telegram như hình dưới đây:

Nếu bạn tin rằng hệ thống của mình đã bị nhiễm Trojan này, nên ngay lập tức thay đổi tất cả mật khẩu cho mọi tài khoản tài chính và trang web mà bạn truy cập. Mặt khác, bạn cũng nên sử dụng thêm các trình quản lý mật khẩu để tạo những mật khẩu mạnh cũng như duy nhất cho mọi tài khoản truy cập quan trọng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài