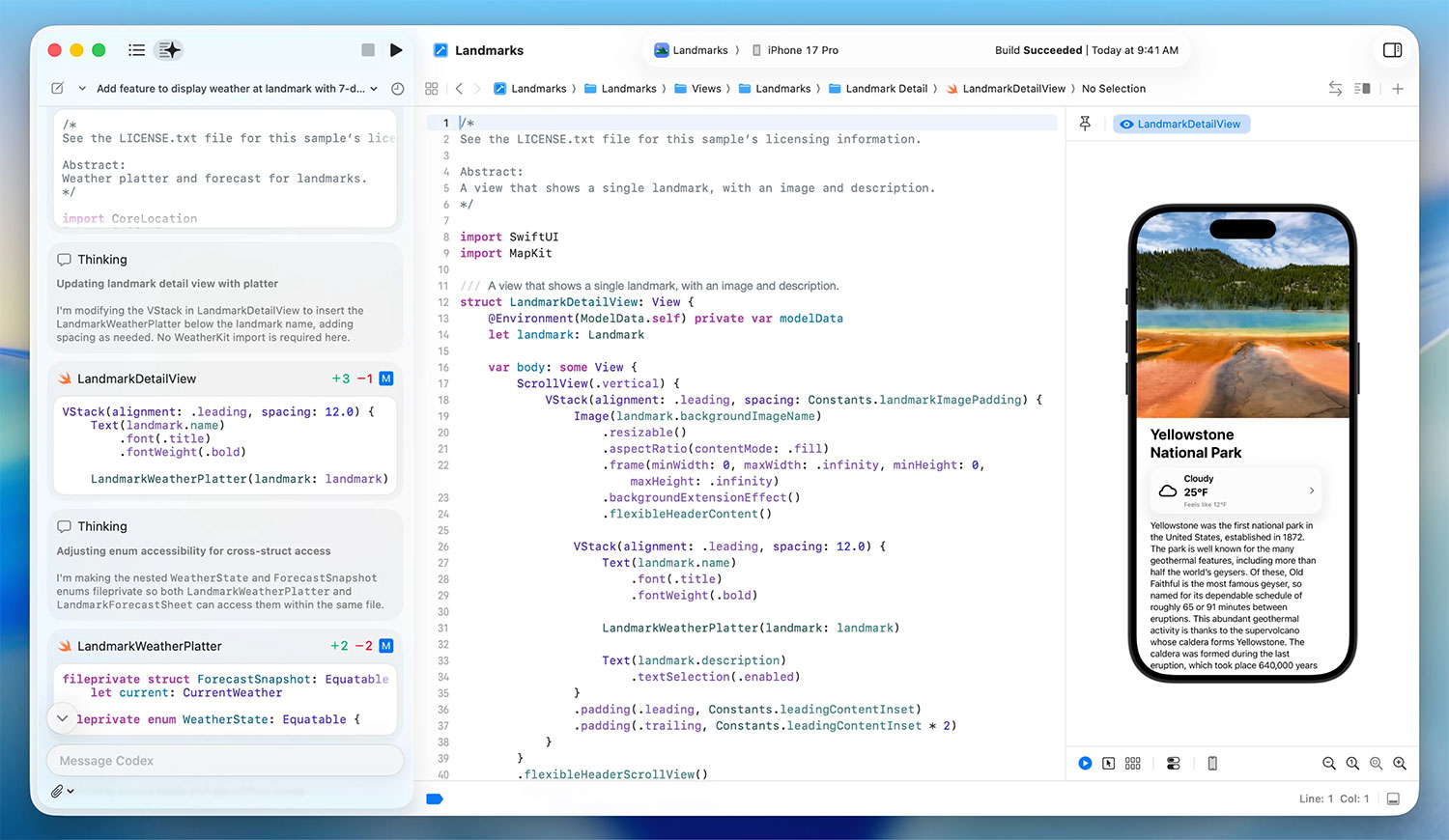

Apple vừa phát hành Xcode 26.3 dưới dạng release candidate cho toàn bộ thành viên chương trình Apple Developer Program. Điểm đáng chú ý nhất của phiên bản này là việc tích hợp trực tiếp các AI coding agent như Codex (OpenAI) và Claude Agent (Anthropic) ngay trong IDE.

Mở rộng từ các tính năng AI được giới thiệu ở Xcode 26 – vốn mang đến trợ lý lập trình mới cho việc viết và chỉnh sửa Swift – Xcode 26.3 cho phép AI agent truy cập sâu hơn vào các khả năng cốt lõi của Xcode, thay vì chỉ dừng ở mức gợi ý code đơn thuần.

Codex và Claude Agent làm được gì trong Xcode?

Codex và Claude Agent đều là những AI agent có khả năng:

- Hiểu ngữ cảnh dự án

- Lập kế hoạch cho các tác vụ nhiều bước

- Tự động thực thi các công việc phức tạp

Trong đó, Codex, được xây dựng trên các mô hình GPT của OpenAI, có thể hoạt động như một coding agent tự động hiểu cấu trúc codebase, tạo tài liệu, gợi ý tối ưu hiệu năng, và thậm chí đóng vai trò như “code reviewer 24/7”, chủ động phát hiện các lỗi nghiêm trọng

Trong khi đó, Claude Agent tận dụng Agent Skills Framework của Anthropic để trang bị cho Claude những kỹ năng và công cụ chuyên biệt. Nhờ vậy, Claude Agent có thể xử lý các tác vụ phức tạp như tạo bảng tính, sửa lỗi code thông qua Code Execution Tool.

Xcode 26.3 cũng bổ sung hỗ trợ Model Context Protocol (MCP) – một tiêu chuẩn mở do Anthropic giới thiệu vào cuối năm 2024. MCP được thiết kế để chuẩn hóa cách các mô hình AI kết nối với hệ thống bên ngoài.

Nói đơn giản, MCP đóng vai trò như “adapter chung”, cho phép ứng dụng AI kết nối với nhiều nguồn dữ liệu, API và công cụ khác nhau mà không cần xây dựng kết nối riêng cho từng hệ thống.

Hành trình AI hóa của Xcode

Apple bắt đầu tích hợp large language model (LLM) vào Xcode từ tháng 6 năm ngoái, khi công bố Xcode 26. Phiên bản này mang đến các công cụ lập trình tự động và truy vấn dạng chat, với ChatGPT được đặt làm mô hình mặc định, đồng thời cho phép tích hợp các mô hình local hoặc cloud từ bên thứ ba thông qua API key.

Ở một diễn biến liên quan, Apple gần đây cũng công bố hợp tác với Google, sử dụng các mô hình Gemini để phát triển thế hệ Siri tiếp theo. Động thái này được cho là xuất phát từ việc Apple chưa thể hiện thực hóa phiên bản Siri nâng cao từng giới thiệu tại WWDC 2024 bằng các mô hình AI nội bộ của mình.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài