Các nhà nghiên cứu bảo mật quốc tế vừa phát đi thông báo về một phần mềm độc hại ngân hàng (banking malware) mới có tên Octo. Được thiết kế để nhắm mục tiêu đến hệ điều hành Android, mã độc này nguy hiểm ở khả năng truy cập từ xa vào hệ thống bị lây nhiễm, từ đó cho tác nhân độc hại thực hiện hành vi gian lận trên thiết bị của nạn nhân một cách linh hoạt.

Octo về bản chất được phát triển từ ExoCompact, một biến thể phần mềm độc hại Android dựa trên trojan Exo đã bị rò rỉ mã nguồn công khai vào năm 2018. Octo được phát hiện đầu tiên bởi các nhà nghiên cứu tại ThreatFnai trong khi tình cờ quan sát thấy một số người dùng tìm mua nó trên các diễn đàn darknet.

Khả năng gian lận trên thiết bị

Đổi mới đáng chú ý nhất của Octo so với ExoCompact là nó sở hữu một mô-đun truy cập từ xa nâng cao, cho phép các tác nhân đe dọa thực hiện hành vi gian lận trên thiết bị (on-device fraud - ODF) bằng cách thao tác từ xa trên thiết bị Android bị xâm phạm.

Quyền truy cập từ xa được cung cấp thông qua mô-đun phát trực tiếp màn hình (cập nhật mỗi giây) thông qua MediaProjection của Android, và các hành động từ xa thông qua Dịch vụ trợ năng (Accessibility Service).

Octo sử dụng lớp phủ màn hình đen để ẩn các thao tác từ xa, đặt độ sáng màn hình thành 0 và tắt tất cả các thông báo bằng cách kích hoạt chế độ "no interruption".

Bằng cách tắt thiết bị, phần mềm độc hại có thể thực hiện nhiều tác vụ khác nhau mà nạn nhân không hề hay biết. Chẳng hạn như thao tác trên màn hình, cử chỉ, viết văn bản, sửa đổi clipboard, dán dữ liệu và cuộn lên xuống.

Ngoài hệ thống truy cập từ xa, Octo còn sở hữu một keylogger mạnh mẽ, có thể theo dõi và nắm bắt mọi hành động của nạn nhân trên các thiết bị Android bị lây nhiễm. Thông tin được ghi lại bao gồm các mã PIN đã nhập, trang web đã truy cập, số lần và vị trí nhấp chuột, cũng như các hoạt động sửa đổi văn bản.

Bên cạnh đó, mã độc này cũng hỗ trợ một danh sách mở rộng các lệnh, có thể kể đến như:

- Chặn thông báo đẩy từ các ứng dụng cụ thể

- Bật tính năng chặn tin nhắn SMS

- Tắt âm thanh và tạm thời khóa màn hình của thiết bị

- Khởi chạy một ứng dụng cụ thể

- Bắt đầu/dừng phiên truy cập từ xa

- Cập nhật danh sách các máy chủ C2

- Mở URL được chỉ định

- Gửi SMS với văn bản được chỉ định đến một số điện thoại được chỉ định

Chiến dịch lây nhiễm

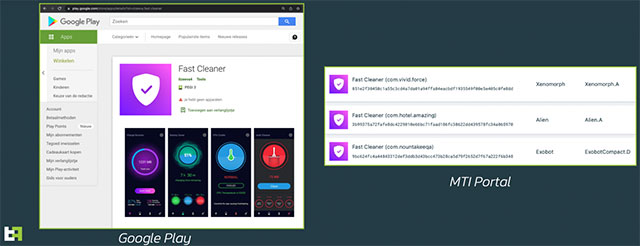

Octo được bán trên một số diễn đàn hacker, chẳng hạn như forum hacker nói tiếng Nga nổi tiếng có tên XSS. Do có nhiều điểm tương đồng với ExoCompact, bao gồm việc xuất hiện trên Google Play, sở hữu chức năng vô hiệu hóa Google Protect và hệ thống bảo vệ kỹ thuật đảo ngược, mã độc này được cho là bắt nguồn từ cùng một tổ chức độc hại chưa rõ danh tính.

Đáng chú ý, ExoCompact cũng sở hữu mô-đun truy cập từ xa, mặc dù đơn giản hơn, nhưng cũng cung cấp các tùy chọn trì hoãn thực thi lệnh và có bảng quản trị tương tự như của Octo.

"Fast Cleaner" là một trong số nhiều ứng dụng trên Google Play Store có chứa mã độc Octo. Ứng dụng này đã được tải xuống khoảng hơn 50 nghìn lần trước khi bị ngỡ download vào cuối tháng 2 vừa qua.

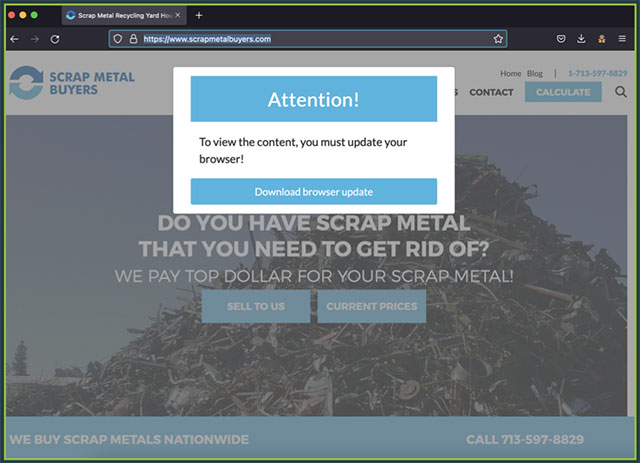

Một số chiến dịch phát tán Octo khác dựa trên các trang web sử dụng thông báo cập nhật trình duyệt giả mạo, hoặc cảnh báo cập nhật ứng dụng không có thật trên Play Store.

Danh sách đầy đủ các ứng dụng Android đã biết có chứa phần mềm độc hại Octo được liệt kê dưới đây:

- Pocket Screencaster (com.moh.screen)

- Fast Cleaner 2021 (vizeeva.fast.cleaner)

- Play Store (com.restthe71)

- Postbank Security (com.carbuildz)

- Pocket Screencaster (com.cutthousandjs)

- BAWAG PSK Security (com.frontwonder2), and

- Play Store app install (com.theseeye5)

Nhìn chung, trojan có mô-đun truy cập từ xa ngày càng trở nên phổ biến, khiến các bước bảo vệ tài khoản vốn mạnh mẽ như xác thực hai yếu tố trở nên lỗi thời vì tác nhân đe dọa kiểm soát hoàn toàn thiết bị và các tài khoản đã đăng nhập. Bất cứ thứ gì người dùng nhìn thấy trên màn hình thiết bị của họ đều nằm trong quyền truy cập của các biến thể phần mềm độc hại này, vì vậy sau khi lây nhiễm, không có thông tin nào là an toàn và không có biện pháp bảo vệ nào có hiệu quả tuyệt đối.

Không có biện pháp nào khác ngoài việc người dùng cần duy trì cảnh giác, giữ số lượng ứng dụng được cài đặt trên điện thoại thông minh của họ ở mức tối thiểu và thường xuyên kiểm tra để đảm bảo Play Protect được kích hoạt.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài