Các nhà nghiên cứu bảo mật tại Red Canary đã phát hiện ra một phần mềm độc hại Windows mới có khả năng lây lan bằng ổ USB gắn ngoài. Phần mềm độc hại này được liên kết với một nhóm tác nhân có tên Raspberry Robin, được quan sát thấy lần đầu tiên vào tháng 9 năm 2021. Hiện tại, mã độc này được tìm thấy trong hệ thống mạng hàng loạt tổ chức, doanh nghiệp toàn cầu, chủ yếu hoạt động trong các lĩnh vực công nghệ và sản xuất.

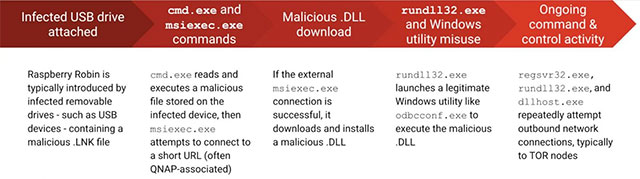

Kết quả điều tra sơ bộ từ Red Canary cho thấy Raspberry Robin có hành vi lây lan sang các hệ thống Windows mục tiêu khi ổ USB bị lây nhiễm có chứa tệp .LNK độc hại. Sau khi được đính kèm, nó sẽ tạo ra một quy trình mới bằng cách sử dụng cmd.exe để khởi chạy một tệp độc hại được lưu trữ tại chỗ.

Raspberry Robin lạm dụng Microsoft Standard Installer (msiexec.exe) để tiếp cận với các máy chủ điều khiển và kiểm soát (C2 server) của nó. Mã độc có khả năng được lưu trữ trên những thiết bị QNAP bị xâm phạm và sử dụng các nút thoát TOR làm cơ sở hạ tầng C2 bổ sung.

"Trong khi msiexec.exe tải xuống và thực thi các gói trình cài đặt hợp pháp, tác nhân độc hại cũng tận dụng nó để phân phối mã độc. Raspberry Robin sử dụng msiexec.exe để cố gắng giao tiếp mạng bên ngoài với một miền độc hại cho các mục đích điều khiển và kiểm soát", Red Canary cho biết.

Nhóm nghiên cứu nghi ngờ rằng Raspberry Robin có hành vi cài đặt tệp DLL độc hại trên các hệ thống bị xâm nhập để chống lại việc có thể bị xóa giữa các lần khởi động lại. Nó khởi chạy tệp DLL này với sự trợ giúp của 2 tiện ích Windows hợp pháp khác: fodhelper (một tệp nhị phân đáng tin cậy để quản lý các tính năng trong Settings Windows) và odbcconf (một công cụ để định cấu hình driver ODBC). fodhelper sẽ cho phép mã độc bỏ qua User Account Control (UAC), trong khi odbcconf sẽ giúp thực thi và định cấu hình DLL.

Mặc dù nhóm Red Canary đã tiến hành kiểm tra chặt chẽ trên các hệ thống bị lây nhiễm, nhưng vẫn còn một số câu hỏi cần được giải đáp.

Đầu tiên và quan trọng nhất, các nhà nghiên cứu vẫn chưa thể xác định làm thế nào hoặc ở đâu Raspberry Robin có thể lây nhiễm vào các ổ đĩa ngoài để duy trì hoạt động của nó. Mặc dù về lý thuyết, điều này có thể xảy ra trong môi trường ngoại tuyến, nhưng tỉ lệ không cao.

“Chúng tôi cũng không biết tại sao Raspberry Robin lại cài đặt một DLL độc hại” các nhà nghiên cứu Red Canary cho biết. "Một giả thuyết cho rằng đây có thể là một nỗ lực của mã độc để thiết lập sự bền bỉ trên một hệ thống bị lây nhiễm. Tuy nhiên sẽ cần thêm thông tin bổ sung xây dựng niềm tin vào giả thuyết đó".

Vì không có thông tin về các hoạt động độc hại ở giai đoạn cuối của Raspberry Robin, có thêm một câu hỏi khác cần giải đáp: Mục tiêu thực sự của những kẻ vận hành mã độc là gì”. Đây sẽ là những mệnh đề hóc búa mà các nhà nghiên cứu phải từng bước làm rõ!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài