Các nhà nghiên cứu bảo mật đến từ đội ngũ Check Point Research đã vừa tiết lộ một loạt các lỗ hổng nguy hiểm xuất hiện trên chipset Qualcomm cho phép kẻ tấn công có thể đánh cắp thông tin cá nhân quan trọng của chủ sở hữu smartphone, cùng với đó là một loạt các rủi ro khác liên quan đến root, unlock bootloader và thực thi các APT không xác định…

Phía Qualcomm đã ngay lập tức xác nhận tình hình, đồng thời làm việc với các OEM để ban hành bản vá lỗi dưới dạng bản cập nhật hệ thống. Samsung và LG đã áp dụng các bản vá cho thiết bị của họ, trong khi Motorola được cho là đã khắc phục xong sự cố.

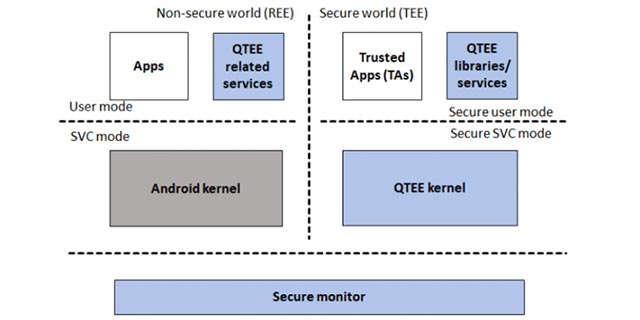

Về cơ bản, CPU của Qualcomm thường đi kèm với một khu vực an toàn bên trong bộ xử lý được gọi là Trusted Execution Environment (TEE). Nhiệm vụ của TEE là đảm bảo trạng thái bảo mật cũng như tính toàn vẹn của code và dữ liệu dựa trên công nghệ ARM TrustZone - cho phép lưu trữ những dữ liệu nhạy cảm nhất mà không lo nguy cơ bị giả mạo.

Ngoài ra, “thế giới bảo mật” này còn cung cấp một số dịch vụ bổ sung dưới dạng các thành phần bên thứ ba đáng tin cậy (còn gọi là các trustlet) được tải và thực thi trong TEE bởi hệ điều hành chạy trong TrustZone - được gọi là HĐH đáng tin cậy (trusted OS).

Các trustlet sẽ đóng vai trò là cầu nối giữa thế giới “bình thường” - môi trường thực thi phong phú nơi hệ điều hành chính của thiết bị (ví dụ: Android) tồn tại - và TEE, từ đó tạo điều kiện cho việc di chuyển dữ liệu giữa hai “thế giới”.

TrustZone sẽ là nơi lưu giữ các dữ liệu quan trọng như mật khẩu, thông tin thẻ tín dụng cho thanh toán di động, key mã hóa và nhiều thứ khác. Như vậy, nếu tin tặc xâm phạm vào khu vực này thông qua một lỗ hổng nào đó, sẽ không gì có thể ngăn chặn dữ liệu nhạy cảm của bạn bị đánh cắp.

Qualcomm cho biết nếu không có quyền truy cập vào các key phần cứng của thiết bị, bạn sẽ không thể truy cập dữ liệu được lưu trữ trong QTEE trừ khi có lỗ hổng khiến các key này bị lộ. Và đây chính là vấn đề mà chipset Qualcomm đang gặp phải.

Để tìm ra lỗ hổng này, các nhà nghiên cứu của Check Point đã sử dụng một kỹ thuật gọi là fuzzing - một phương pháp kiểm tra tự động liên quan đến việc cung cấp dữ liệu ngẫu nhiên làm đầu vào cho chương trình máy tính để khiến nó bị “sập”, từ đó xác định các hành vi và lỗi lập trình không mong muốn có thể bị khai thác nhằm đưa ra biện pháp khắc phục.

Theo kết quả nghiên cứu, các lỗ hổng trên CPU Qualcomm có thể cho phép kẻ tấn công thực thi ứng dụng trong “thế giới bình thường”, load một ứng dụng vào “thế giới bảo mật” và thậm chí load các trustlet từ một thiết bị khác.

Hiện vẫn chưa có bất cứ trường hợp tấn công thực tế nào được ghi nhận, nhưng triển vọng để kẻ gian có thể khai thác các lỗ hổng này là rất lớn. Các cuộc tấn công vào TrustZone là một cách để chiếm đặc quyền truy cập vào dữ liệu được bảo vệ trên thiết bị di động. Và một cuộc tấn công như vậy sẽ được sử dụng như một phần của chuỗi khai thác bắt đầu từ việc cài đặt ứng dụng độc hại cho thiết bị hoặc lây lan qua liên kết chứa mã độc.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài