Các nhà nghiên cứu bảo mật quốc tế mới đây đã phát hiện một phương thức, hay nói đúng hơn là lỗ hổng mới khá nguy hiểm trên nhiều trình duyệt web phổ biến. Nếu bị tận dụng thành công, lỗ hổng có thể cho phép tác nhân độc hại theo dõi một người dùng cụ thể trên nhiều nền tảng trình duyệt khác nhau trên cùng một thiết bị bằng cách truy vấn chính các ứng dụng mà mục tiêu đã cài đặt trên thiết bị đó.

Trên thực tế, một số ứng dụng nhất định, khi được cài đặt, sẽ tạo lược đồ URL tùy chỉnh mà trình duyệt có thể sử dụng để khởi chạy các URL trong những ứng dụng cụ thể đó.

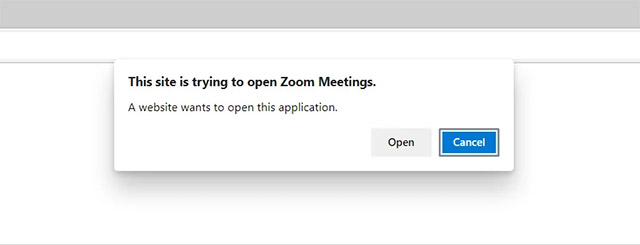

Ví dụ: Lược đồ URL tùy chỉnh cho ứng dụng hội nghị trực tuyến nổi tiếng Zoom là zoommtg:// mà khi được mở, nó sẽ nhắc trình duyệt khởi chạy ứng dụng khách Zoom, như được hiển thị trong hình minh họa bên dưới.

Có tới hơn một trăm trình xử lý URL tùy chỉnh khác nhau được định cấu hình bởi các ứng dụng, trong đó bao gồm nhiều cái tên nổi tiếng như Slack, Skype, Spotify, Zoom, vscode, Epic Games, Telegram, Discord, Slack, Steam, Battle.net, Xcode, NordVPN, Sketch, Teamviewer, Microsoft Word, WhatsApp, Postman, Adobe, Messenger, Figma, Hotspot Shield, ExpressVPN, Notion hay thậm chí cả iTunes.

Theo dõi trình duyệt bằng cách sử dụng lược đồ URL

Một nhóm các nhà nghiên cứu bảo mật đến từ FingerprintJS mới đây đã tìm thấy một lỗ hổng cho phép trang web có thể theo dõi người dùng trên nhiều trình duyệt khác nhau, bao gồm những cái tên phổ biến như Chrome, Firefox, Microsoft Edge, Safari và thậm chí cả Tor.

Để thực hiện hành vi theo dõi trên nhiều trình duyệt bằng cách lợi dụng lược đồ URL, một trang web sẽ phải xây dựng hồ sơ các ứng dụng đã được cài đặt trên thiết bị của mục tiêu bằng cách cố gắng mở các trình xử lý URL đã biết của chúng, và đặc biệt là kiểm tra xem trình duyệt có khởi chạy lời nhắc hay không.

Nếu có một lời nhắc được đưa ra để mở ứng dụng, thì có thể giả định rằng một ứng dụng cụ thể nào đã được cài đặt. Bằng cách kiểm tra các trình xử lý URL khác nhau, một tập lệnh có thể sử dụng các ứng dụng đã được phát hiện để tạo một cấu hình duy nhất cho thiết bị của bạn.

Vì các ứng dụng được cài đặt trên thiết bị đều không thay đổi bất kể bạn đang sử dụng trình duyệt nào, điều này có thể cho phép tập lệnh theo dõi việc sử dụng trình duyệt của người dùng trên cả Google Chrome và trình duyệt ẩn danh như Tor.

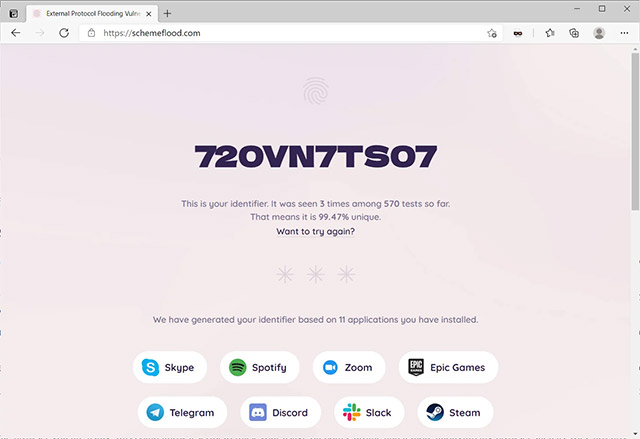

Để kiểm tra lỗ hổng này, các nhà nghiên cứu tại BleepingComputer đẽ thử truy cập một trang web demo tại địa chỉ Schemeflood.com với Microsoft Edge - nơi một tập lệnh khởi chạy trình xử lý URL cho nhiều ứng dụng để xác định xem chúng có được cài đặt hay không.

Kết quả cho thấy đã có một mã số nhận dạng duy nhất được hiển thị trên hồ sơ của người dùng. Đặc biệt, mã số nhận dạng này hoàn toàn không đối với các thử nghiệm sử dụng những trình duyệt khác như Firefox, Google Chrome và Tor. Đây chính là mã số mà các trang web có thể lợi dụng để theo dõi người dùng.

Đáng chú ý, trong số bốn trình duyệt chính được thử nghiệm, chỉ có Google Chrome là đã thêm các biện pháp giảm nhẹ để ngăn chặn loại hình tấn công này. Cụ thể là bằng cách ngăn chặn nhiều nỗ lực sử dụng trình xử lý URL mà không có hành động (tương tác) của người dùng. Tuy nhiên, các nhà nghiên cứu cũng đã phát hiện ra rằng việc kích hoạt tiện ích mở rộng tích hợp sẵn trên Chrome, chẳng hạn như Trình xem PDF, sẽ bỏ qua nỗ lực giảm thiểu này.

Trong một tin tức liên quan, giám đốc chương trình Microsoft Edge Eric Lawrence đã thừa nhận sự tồn tại của hình thức tấn công này, và cho biết các kỹ sư của Chromium cũng như Microsoft đang tích cực tiến hành sửa lỗi.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài