Một chuyên gia an ninh mạng vừa khiến giới bảo mật xôn xao khi tiết lộ tương đối chi tiết phương pháp ẩn tới 3MB dữ liệu bên trong một hình ảnh trên nền tảng mạng xã hội Twitter.

Cụ thể hơn, trong thử nghiệm của mình, nhà nghiên cứu này đã cho thấy cả tệp âm thanh MP3 cũng như tệp nén ZIP có thể được ẩn trong hình ảnh PNG lưu trữ trên Twitter.

Trên thực tế, kỹ thuật ẩn dữ liệu không phải hình ảnh trong một hình ảnh (steganography) không phải là điều gì đó quá mới lạ. Nhưng việc hình ảnh có thể được lưu trữ trên một nền tảng phổ biến, sở hữu lượng người truy cập thường xuyên cực kỳ đông đảo như Twitter sẽ dẫn tới khả năng chúng bị lạm dụng bởi kẻ xấu để thực hiện các hành vi động hại là rất cao.

Bức ảnh có thể “hát”

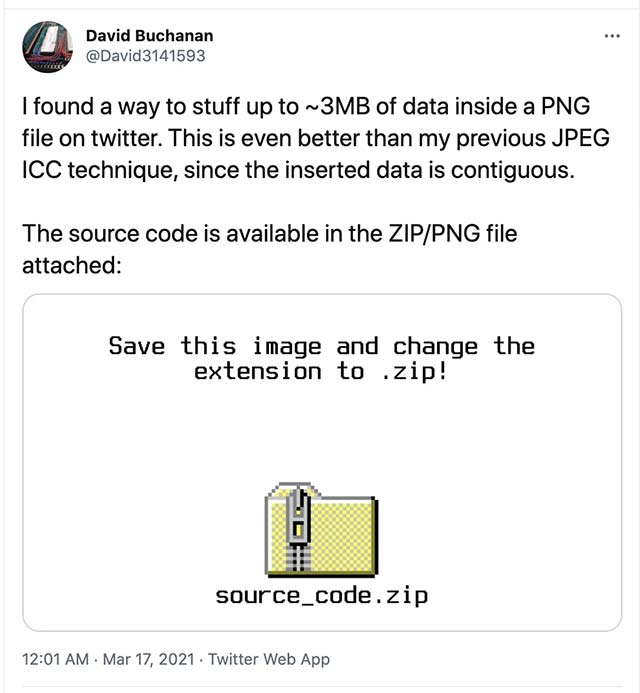

Phát hiện gây được nhiều sự chú ý trên là của một chuyên gia an ninh mạng kiêm lập trình viên có tên David Buchanan. Vị chuyên gia này đã dùng chính tài khoản Twitter cá nhân để đăng tải thông tin mà mình tìm ra, trong đó đính kèm một hình ảnh ví dụ có tệp nén ZIP và tệp MP3 ẩn bên trong.

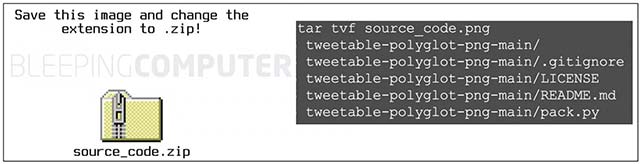

Mặc dù các tệp PNG đính kèm được lưu trữ trên Twitter đại diện cho hình ảnh hợp lệ khi được xem trước, nhưng về cơ bản, chỉ cần tải xuống và thay đổi phần mở rộng tệp của chúng là đủ để có được nội dung khác nhau từ cùng một tệp duy nhất.

Hình ảnh 6 KB mà David Buchanan đăng tải trong bài tweet của mình chứa một tệp ZIP toàn phần. Tệp ZIP lại này chứa mã nguồn của Buchanan. Đặc biệt, bất kỳ ai cũng có thể sử dụng mã nguồn này để “đóng gói” các nội dung bất kỳ vào một hình ảnh PNG.

Đối với những người thích cách tiếp cận ít phải “động tay động chân” hơn một chút, Buchanan cũng đã cung cấp công khai mã nguồn để tạo ra cái mà ông gọi là tệp tweetable-polyglot-png trên GitHub.

Trong một ví dụ khác cũng được đăng tải lên Twitter, Buchanan đã tweet một hình ảnh có thể phát ra âm thanh theo đúng nghĩa đen.

"Bạn chỉ cần download tệp này, đổi phần mở rộng trong tên tệp thành .mp3, và bật nó trong VLC để thấy ‘điều kỳ diệu’. (Lưu ý: hãy đảm bảo bạn download phiên bản độ phân giải đầy đủ của tệp, phải là 2048x2048px)", nhà nghiên cứu cho biết.

Theo kết quả phân tích, bức ảnh này được lưu trữ trong máy chủ hình ảnh Twitter có kích thước xấp xỉ 2,5 MB và có thể được lưu bằng phần mở rộng ".mp3". Đây là liên kết truy cập bức ảnh:

https://pbs.twimg.com/media/Ewo_O6zWUAAWizr?format=png&name=largeSau khi mở, tệp hình ảnh, lúc đó đã được chuyển thành MP3, sẽ bắt đầu phát bài hát Never Gonna Give You Up của Rick Astley.

"Thủ thuật mới mà tôi phát hiện ra, đó là bạn có thể nối dữ liệu vào cuối luồng 'DEFLATE' (phần của tệp lưu trữ dữ liệu pixel được nén) và Twitter sẽ không tách nó ra”, Buchanan cho biết.

Nguy cơ bị lạm dụng bởi các tác nhân độc hại

Những kỹ thuật ghi mã dạng này thường bị các tác nhân đe dọa lén lút tận dụng vì thông qua đó, chúng có thể ẩn các lệnh độc hại, tải trọng (payload) và nhiều nội dung khác trong các tệp trông vô cùng bình thường, chẳng hạn như hình ảnh.

Thực tế là Twitter có thể không phải lúc nào cũng loại bỏ thông tin không liên quan khỏi một hình ảnh, như Buchanan đã chứng minh. Điều này mở ra khả năng lạm dụng của các tác nhân đe dọa.

Hơn nữa, một thách thức khác được đặt ra là việc chặn lưu lượng hình ảnh trên Twitter có thể ảnh hưởng đến các hoạt động hợp pháp. Chẳng hạn, việc quản trị viên mạng chặn tên miền hình ảnh của Twitter là pbs.twimg.com cũng sẽ khiến các hình ảnh hợp pháp được lưu trữ trên Twitter bị chặn.

Đó là lý do tại sao Buchanan tin rằng kỹ thuật chèn tệp vào ảnh PNG của mình có thể không đặc biệt hữu dụng với hacker. Bên cạnh đó, cũng có nhiều phương pháp steganography khác tinh vi hơn mà chúng có thể lạm dụng.

“Tôi không nghĩ rằng kỹ thuật này đặc biệt hữu ích cho những kẻ tấn công, bởi vì có rất nhiều kỹ thuật steganography hiện có khác dễ thực hiện hơn (và thậm chí còn khó bị phát hiện hơn)”.

Tuy nhiên, nói như vậy không có nghĩa là kỹ thuật PNG của Buchanan ít có nguy cơ bị lạm dụng. Nó thể bị phần mềm độc hại sử dụng để tạo điều kiện cho các hoạt động ra lệnh và kiểm soát từ máy chủ C2.

"Nhưng có thể nó có thể được sử dụng như một phần của hệ thống C2, để phân phối tệp độc hại cho các máy chủ bị lây nhiễm", Buchanan nói thêm.

Tương tự vậy, đối với các hệ thống giám sát mạng, Twitter có thể được coi là một máy chủ an toàn. Do đó, việc phân phối phần mềm độc hại qua Twitter bằng cách sử dụng tệp hình ảnh như vậy vẫn là một phương pháp khả thi để vượt qua các chương trình bảo mật chuyên dụng.

Khi được hỏi liệu Twitter có biết về lỗi này hay không, Buchanan cho biết:

"Tôi đã báo cáo thủ thuật dựa trên JPEG ban đầu của mình cho những người phụ trách chương trình tiền thưởng lỗi của Twitter, nhưng họ nói rằng đó không phải là lỗi bảo mật, vì vậy tôi không bận tâm đến việc báo cáo vấn đề này cho họ nữa".

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài