Hacker đang dụ những người dùng ngây thơ tải về Windows 11 giả mạo có chứa mã độc đánh cắp dữ liệu trình duyệt và ví tiền điện tử.

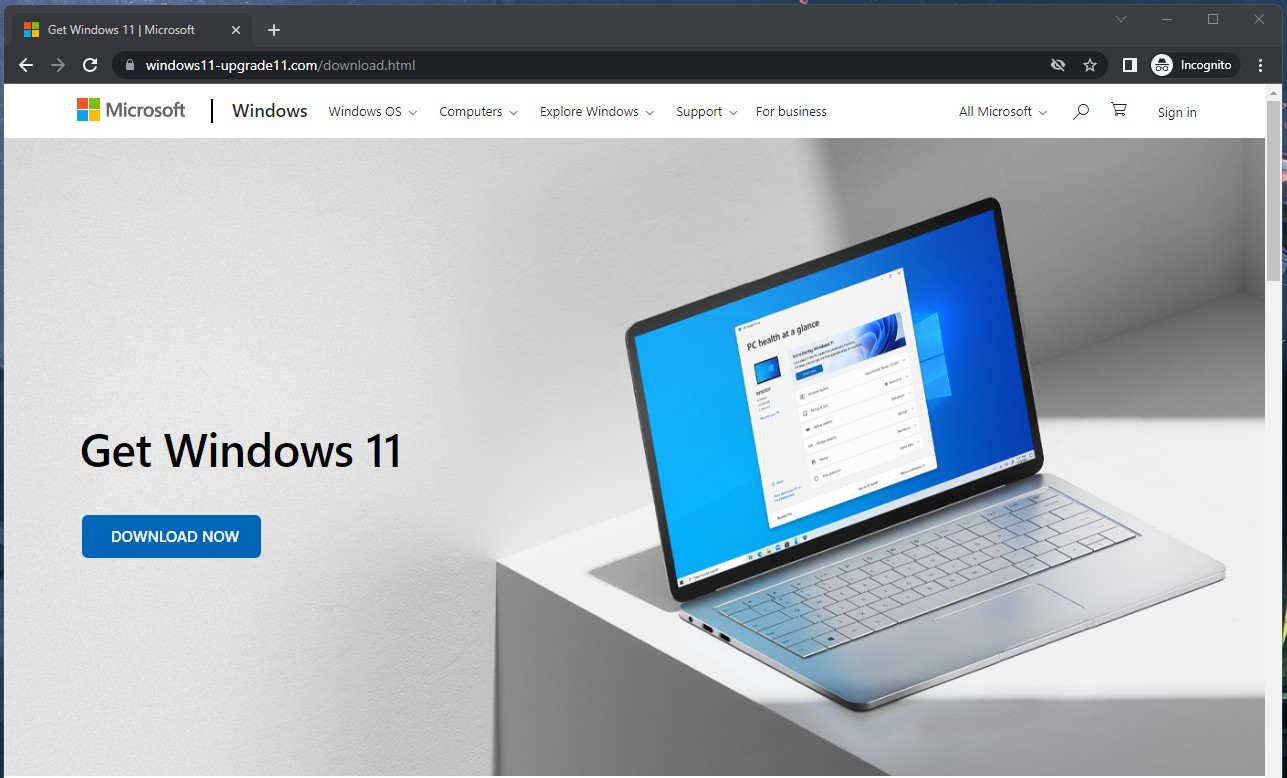

Trong chiến dịch vẫn đang hoạt động này, hacker tạo ra một trang web bắt chước trang quảng cáo Windows 11 của Microsoft. Sau đó, chúng dùng các thủ thuật SEO bẩn để đưa tran giả mạo này lên top kết quả tìm kiếm Google.

Trang web giả có logo, biểu tượng y hệt trang chính chủ của Microsoft và có nút "Download Now" đầy mời gọi. Khi nhấn nút tải xuống, người dùng sẽ nhận được một tệp ISO chứa phần mềm đánh cắp thông tin ở bên trong. Hacker cũng thiết kế để người dùng chỉ có thể tải file trực tiếp, không khả dụng qua TOR hay VPN.

Phần mềm độc hại này đã được các nhà nghiên cứu về mối đe dọa an ninh mạng tại CloudSEK phân tích khá chi tiết.

Quá trình lây nhiễm

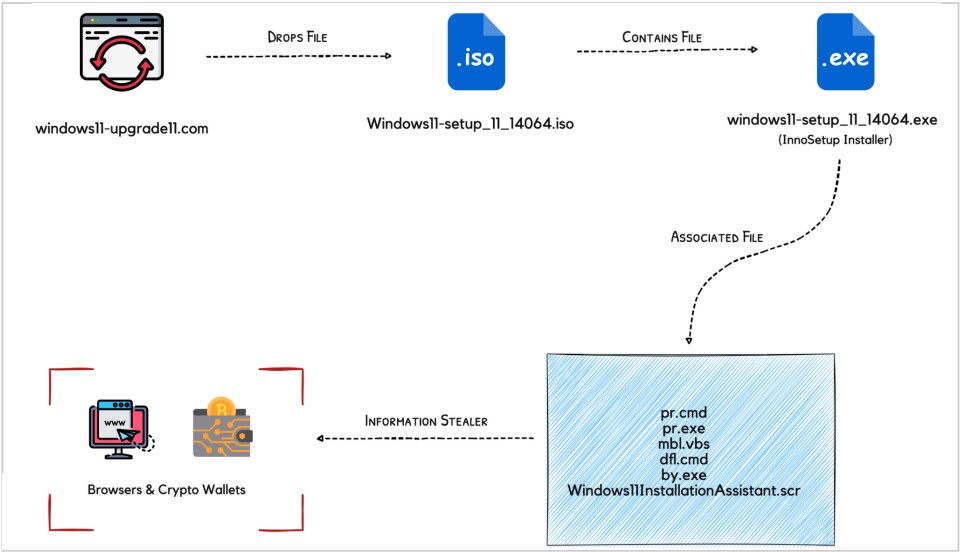

Theo CloudSEK, hacker đứng đằng sau chiến dịch này sử dụng một phần mềm độc hại mới. Các nhà nghiên cứu đặt tên cho nó là "Inno Stealer" do nó sử dụng trình cài đặt Inno Setup Windows.

Các nhà nghiên cứu nói rằng Inno Stealer không có bất cứ dòng code nào giống với phần mềm độc hại mà các nhóm hacker đánh cắp thông tin hiện tại đang dùng. Ngoài ra, chưa có bằng chứng nào về việc Inno Stealer được tải lên nền tảng quét Virus Total.

Tệp trình tải (lập trình bằng Delphi) là tệp thực thi "Windows 11 setup" có trong file ISO. Khi khởi chạy, tệp này sẽ tạo ra kết xuất tệp tạm thời có tên là is-PN131.tmp và tạo tệp .TMP khác trong đó trình tải ghi 3.078KB dữ liệu.

CloudSEK giải thích rằng trình tải tạo ra một quy trình mới bằng cách sử dụng API CreateProcess Windows, giúp sinh ra quy trình mới, thiết lập tính bền bỉ và tạo bốn tệp.

Tính bền bỉ được tạo ra bằng cách thêm tệp .LNK (shortcut) trong thư mục Startup và sử dụng icacls.exe để đặt quyền truy cập của nó về dạng lén lút.

Hai trong số bốn tệp được thêm vào là Windows Command Scripts để vô hiệu hóa bảo mật Registry, thêm ngoại lệ vào Defender, gỡ cài đặt các sản phẩm bảo mật và xóa các volume shadow.

Theo các nhà nghiên cứu, mã độc này cũng loại bỏ các giải pháp bảo mật của hãng Emisoft và ESET, có thể là do những sản phẩm này phát hiện ra nó là phần mềm độc hại.

Tệp thứ ba là một tiện ích thực thi lệnh chạy với các đặc quyền hệ thống cao nhất và tệp thứ tư là một tập lệnh VBA cần thiết để chạy dfl.cmd.

Ở giai đoạn thứ 2 của quá trình lây nhiễm, một tệp có phần mở rộng là .SCR được đưa vào thư mục C:\Users\AppData\Roaming\Windows11InsstallationAssistant của máy bị nhiễm.

Tệp đó là tác nhân giải nén những payload đánh cắp thông tin và thực thi nó bằng cách tạo ra một quy trình mới có tên "Windows11InstallationAssistant.scr" giống hệt chính nó.

Inno Stealer có thể làm gì?

Inno Stealer có các khả năng như thu thập cookie và thông tin đăng nhập được lưu trữ của trình duyệt web, dữ liệu trong ví tiền điện tử và dữ liệu từ hệ thống file. Hầu như mọi chức năng cần thiết của một phần mềm độc hại trong lĩnh vực này Inno Stealer đểu có.

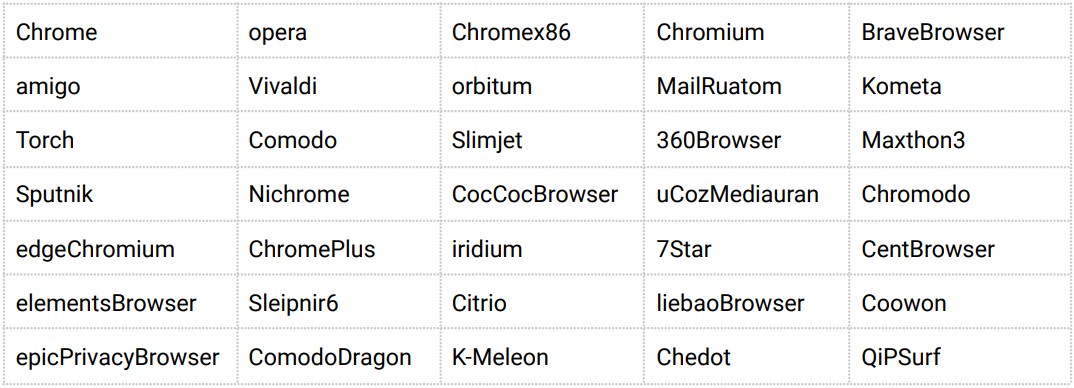

Tập hợp các trình duyệt và ví tiền điện tử mà Inno Stealer nhắm vào rất rộng, bao gồm Chrome, Edge, Brave, Opera, Vivaldi, 360 Browser và Comodo.

Một đặc điểm thú vị khác của Inno Stealer đó là các chức năng ăn cắp dữ liệu và quản lý mạng đều hoạt động đa luồng. Ngoài ra, nó còn có thể tải về thêm các payload khác để thực hiện những hoạt động bổ sung như đánh cắp thông tin trong clipboard và lấy dữ liệu liệt kê thư mục.

Người dùng nên làm gì?

Đây không phải là lần đầu tiên hacker lợi dụng nhu cầu tải về và cài đặt Windows 11 để phát tán mã độc. Bạn nên tránh tải về các tệp ISO từ nguồn không đảm bảo và tốt nhất là nâng cấp lên Windows 11 từ menu Settings của Windows 10.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài