Cách đây 4 tháng, một nhóm các nhà nghiên cứu an ninh mạng đến từ Đại học Tel Aviv & KU Leuven đã phát hiện ra một số lỗ hổng bảo mật nghiêm trọng, được gọi chung là Dragonblood, ẩn chứa trong tiêu chuẩn bảo mật WiFi WPA3, cho phép kẻ tấn công tiềm năng bẻ khóa mật khẩu mạng WiFi, và từ đó chiếm quyền truy cập vào lưu lượng mạng mã hóa, đang được trao đổi qua lại giữa các thiết bị kết nối.

Đầu tháng này, cũng chính nhóm nghiên cứu an ninh mạng trên lại tiếp tục phát ra hiện thêm 2 lỗ hổng nghiêm trọng khác, có thể cho phép kẻ tấn công dễ dàng hack mật khẩu WiFi mục tiêu.

Dragonblood là lỗ hổng bảo mật nguy hiểm đã được phát hiện trong WPA3

Dragonblood là lỗ hổng bảo mật nguy hiểm đã được phát hiện trong WPA3

WPA (viết tắt của WiFi Protected Access) là một tiêu chuẩn bảo mật WiFi, được thiết kế để xác thực các thiết bị không dây bằng giao thức AES (Advanced Encoding Standard) và nhằm mục đích ngăn chặn tin tặc tiếp cận dữ liệu không dây của bạn.

Về cơ bản, WPA3 sử dụng giao thức Wi-Fi Device Provisioning Protocol (DPP) thay vì mật khẩu được chia sẻ để đăng nhập thiết bị mới vào hệ thống mạng. Đây là một giao thức cho phép người dùng quét mã QR hoặc NFC để đăng nhập thiết bị vào mạng không dây, thay thế cho phương pháp sử dụng mật khẩu như truyền thống. Ngoài ra, không giống như WPA2, tất cả lưu lượng truy cập mạng trên WPA3 sẽ được mã hóa sau khi kết nối với một hệ thống mạng sử dụng WPA3 WiFi Security.

Giao thức WiFi Protected Access III (WPA3) được ra mắt hơn một năm trước như một phương án thay thể cho WPA2 - một giao thức “già cỗi” đã 14 tuổi và hiện đang tỏ ra kém an toàn hơn. WPA3 được kỳ vọng sẽ giải quyết ổn thỏa những thiếu sót về mặt kỹ thuật của giao thức WPA2 từ khâu căn bản. Những nhược điểm này từ lâu đã được coi là không an toàn và dễ khiến kết nối WiFi bị tấn công KRACK ở mức độ nghiêm trọng hơn.

WPA3 bảo mật kết nối WiFi thông qua một “lá chắn thép” an toàn hơn, được gọi là xác thực đồng thời (Authentication of Equals - SAE). SAE còn có tên gọi khác là Dragonfly, mang đến cho các mạng WiFi khả năng bảo vệ chống lại những cuộc tấn công bằng phương thức xác thực dựa trên mật khẩu mạnh mẽ hơn.

WiFi Protected Access III (WPA3)

WiFi Protected Access III (WPA3)

Tuy nhiên, chỉ trong chưa đầy một năm, 2 nhà nghiên cứu bảo mật Mathy Vanhoef và Eyal Ronen (Đại học Tel Aviv & KU Leuven) đã tìm thấy một số điểm yếu (Dragonblood) khi triển khai WPA3, cho phép kẻ tấn công tìm ra mật khẩu WiFi bằng cách lạm dụng thời gian hoặc rò rỉ kênh bên dựa trên bộ đệm (cache-based side-channel leak).

Ngay sau khi lỗ hổng này được tiết lộ, WiFi Alliance, một tổ chức phi lợi nhuận chuyên giám sát việc áp dụng tiêu chuẩn WiFi toàn cầu, đã lập tức cho phát hành các bản vá để giải quyết vấn đề, đồng thời đưa ra những khuyến nghị bảo mật để giảm thiểu các cuộc tấn công Dragonblood.

Nhưng sau vài tháng triển khai, thực tế đã chỉ ra rằng những khuyến nghị bảo mật đó - được tạo bởi nội bộ WiFi Alliance mà không có bất cứ sự hợp tác nào với các nhà nghiên cứu bảo mật tự do - là không đủ mạnh để bảo vệ người dùng chống lại các cuộc tấn công Dragonblood.

Không những vậy, nó còn “dọn đường” cho 2 hình thức tấn công kênh bên (side-channel attack) mới, một lần nữa cho phép kẻ tấn công đánh cắp mật khẩu WiFi của người dùng ngay cả khi họ đang sử dụng phiên bản giao thức bảo mật WiFi mới nhất.

Tấn công kênh bên mới nhắm vào WPA3 khi sử dụng các Brainpool Curve

Lỗ hổng đầu tiên, được theo dõi với định danh CVE-2019-13377, là một cuộc tấn công kênh bên dựa trên thời gian chống lại phương thức xác thực Dragonfly của WPA3 khi sử dụng các Brainpool Curve. Trớ trêu thay, đây lại chính là kênh mà WiFi Alliance khuyến nghị các nhà cung cấp nên sử dụng nhằm bổ sung thêm một lớp bảo mật khác chống lại các cuộc tấn công Dragonblood trước đó.

Bàn phân tích lỗ hổng Dragonfly WPA3 của Mathy Vanhoef và Eyal Ronen

Bàn phân tích lỗ hổng Dragonfly WPA3 của Mathy Vanhoef và Eyal Ronen

Các nhà nghiên cứu nhận thấy rằng việc sử dụng các Brainpool Curve đã vô tình mở ra một lớp rò rỉ kênh bên thứ 2 trong phương thức xác thực Dragonfly của WPA3. Nói cách khác, ngay cả khi người dùng tuân thủ đầy đủ các khuyến nghị bảo mật của WiFi Alliance, kết nối WiFi của họ vẫn có nguy cơ bị tấn công.

"Rò rỉ kênh bên mới nằm trong thuật toán mã hóa mật khẩu của Dragonfly. Chúng tôi đã xác nhận rò rỉ Brainpool mới trong thực tế có liên quan đến phiên bản Hostapd mới nhất, đồng thới có thể brute-force mật khẩu bằng cách sử dụng các thông tin bị rò rỉ”, nhóm nghiên cứu cho biết.

Tấn công kênh bên nhắm tới EAP-PWD của FreeRADIUS

Lỗ hổng thứ hai, được theo dõi với định danh CVE-2019-13456, là một lỗi rò rỉ thông tin bắt nguồn từ việc triển khai EAP-pwd (Giao thức xác thực mở rộng mật khẩu) trong FreeRADIUS, một trong những máy chủ RADIUS nguồn mở được sử dụng rộng rãi nhất thế giới. Trên thực tế, RADIUS thường được các tổ chức, doanh nghiệp sử dụng như một cơ sở dữ liệu trung tâm để xác thực người dùng từ xa.

Mathy Vanhoef, một trong hai nhà nghiên cứu đã phát hiện ra lỗ hổng Dragonblood, cho biết rằng kẻ tấn công hoàn toàn có thể nhắm vào EAP-pwd để tìm kiếm và làm rò rỉ thông tin, sau đó những thông tin này có thể được sử dụng để khôi phục mật khẩu WiFi của người dùng bằng cách thực hiện cuộc tấn công brute-force.

"Giao thức EAP-pwd sử dụng Dragonfly theo kiểu nội bộ, và giao thức này cũng được triển khai trong một số hệ thống mạng doanh nghiệp, nơi người dùng thường xác thực bằng tên người dùng và mật khẩu. Đáng lo ngại hơn, chúng tôi thấy rằng firmware WiFi của con chip Cypress chỉ thực hiện tối thiểu 8 lần lặp để phòng tránh rò rỉ kênh bên. Mặc dù điều này khiến cho việc triển khai các cuộc tấn công trở nên khó khăn hơn, nhưng lại không thể ngăn chặn chúng một cách hoàn toàn", nhóm nghiên cứu cho biết.

Ngoài ra theo các nhà nghiên cứu, việc triển khai thuật toán Dragonfly và WPA3 mà không làm bị rò rỉ kênh bên là một nhiệm vụ cực kỳ khó khăn và gần như không thể xảy ra. Đồng thời, những biện pháp đối phó tương thích ngược với các cuộc tấn công này lại thường vượt quá khả năng của thiết bị thông thường.

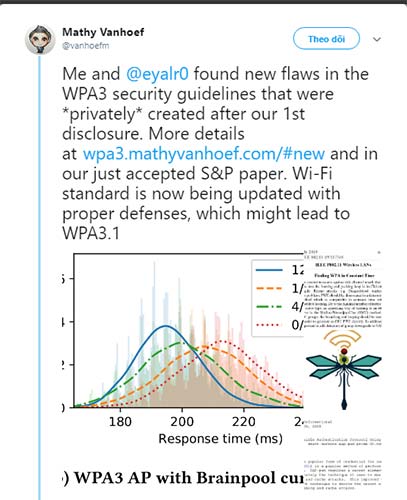

Mathy Vanhoef và Eyal Ronen đã chia sẻ những phát hiện mới của họ với WiFi Alliance và đăng tải trên Twitter rằng: "Tiêu chuẩn WiFi hiện đang được cập nhật với các biện pháp phòng vệ thích hợp, có thể dẫn đến WPA 3.1", nhưng thật không may, các biện pháp phòng vệ mới lại không tương thích với phiên bản ban đầu của WPA3.

"Tiêu chuẩn WiFi hiện đang được cập nhật với các biện pháp phòng vệ thích hợp, có thể dẫn đến WPA 3.1"

"Tiêu chuẩn WiFi hiện đang được cập nhật với các biện pháp phòng vệ thích hợp, có thể dẫn đến WPA 3.1"

Trong một động thái mới nhất, chuyên gia bảo mật Mathy Vanhoef đã cho biết trong một cuộc phỏng vấn rằng WiFi Alliance tạo ra các nguyên tắc bảo mật của họ ở chế độ riêng tư, và đây là cách làm không được đánh giá cao. "Giá như họ thực hiện việc này một cách công khai, những vấn đề mà chúng tôi mới tìm ra là hoàn toàn có thể tránh được. Ngay cả chứng nhận WPA3 ban đầu cũng được thực hiện một cách riêng tư, điều này cũng không hề hợp lý chút nào".

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài