GitLab vừa giải quyết một lỗ hổng nghiêm trọng có thể cho phép hacker chiếm đoạt tài khoản của người dùng bằng mật khẩu được mã hóa cứng. Điều đáng nói ở đây là hacker có thể thực hiện cuộc tấn công từ xa.

Lỗ hổng này được chính nhân viên của GitLab phát hiện ra và được theo dõi dưới mã CVE-2022-1162. Nó ảnh hưởng tới cả GitLab Community Edition (CE) và Enterprise Edition (EE).

CVE-2022-1162 xuất phát từ việc mật khẩu tĩnh vô tình được đặt trong quá trình đăng ký dựa trên OmniAuth trong GitLab CE/EE.

"Mật khẩu được mã hóa cứng đã được đặt cho các tài khoản được đăng ký bằng nhà cung cấp OmniAuth (ví dụ: OAuth, LDAP, SAML) trong GitLab CE/EE phiên bản 14.7 trước 14.7.7, 14.8 trước 14.8.5 và 14.9 trước 14.9.2 cho phép hacker chiếm quyền kiểm soát tài khoản", nhóm GitLab chia sẻ.

GitLab kêu gọi người dùng ngay lập tức nâng cấp tất cả các bản cài đặt GitLab lên phiên bản mới nhất (14.9.2, 14.8.5 hoặc 14.7.7) để ngăn chặn nguy cơ bị tấn công.

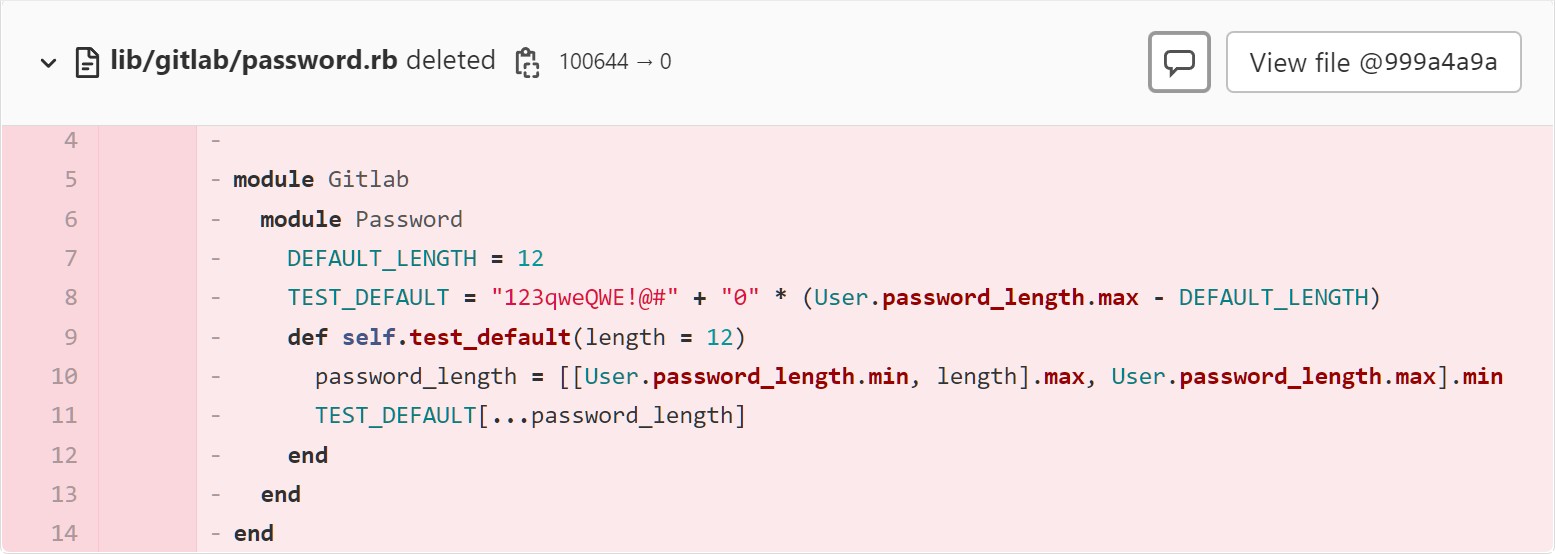

Như một phần nỗ lực nhằm giảm thiểu thiệt hại của CVE-2022-1162, GitLab cho biết họ đã đặt lại mật khẩu của một số người dùng GitLab.com. Bên cạnh đó, một commit vừa được submitt gần đây cho thấy GitLab đã xóa tệp "lib/gitlab/password.rb" được sử dụng để gắn mật khẩu được mã hóa cứng yếu cho hàng số "TEST_DEFAULT".

GitLab cho biết chưa thấy bằng chứng nào về việc tài khoản người dùng bị xâm nhập bởi hacker bằng cách khai thác lỗ hổng này. Dẫu vậy, GitLab vẫn tạo ra một tập lệnh để các quản trị viên có thể sử dụng nhằm xác định tài khoản người dùng có khả năng bị ảnh hưởng bởi CVE-2022-1162. Chi tiết về lỗ hổng và cách tải về tập lệnh bạn có thể xem tại đây.

Sau khi xác định được tài khoản người dùng có khả năng bị ảnh hưởng, quản trị viên nên đặt lại mật khẩu của người dùng.

Hơn 100.000 tổ chức sử dụng nền tảng DevOps của GitLab và ước tính có hơn 30 triệu người dùng từ 66 quốc gia đăng ký tài khoản của nền tảng này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài