Vụ tấn công diễn ra vào chiều thứ Bảy bởi một hacker tự gọi là Dhostpwned. Hacker sử dụng shell PHP để chiếm quyền của nhà cung cấp dịch vụ host.

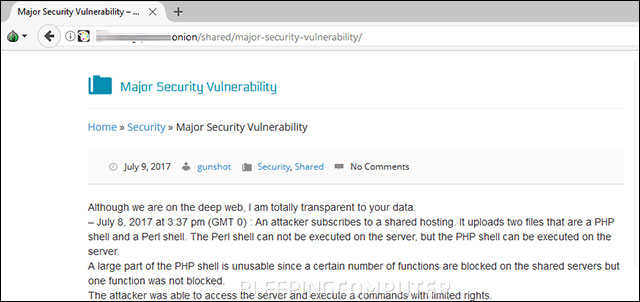

Theo trang wiki của nhóm Deep Hosting, vụ hacker diễn ra sau khi hacker đăng ký một tài khoản host chung (shared host) trên trang của họ, sử dụng nó để tải lên hai shell trên máy chủ, một được viết bằng PHP và một được viết bằng Perl. Deep Hosting đã tiến hành điều tra sau vụ tấn công và nhận ra kẻ tấn công không thực thi shell Perl còn shell PHP vẫn làm việc bình thường.

“Một phần lớn shell PHP là không sử dụng được vì một số hàm bị chặn trên máy chủ chung (shared server) nhưng có một hàm không bị chặn”, Deep Hosting viết trên trang wiki cung cấp chi tiết về sự cố bảo mật này. “Kẻ tấn công có thể truy cập máy chủ và thực thi lệnh với quyền hạn nhất định”.

Theo dòng thời gian điều tra (bên dưới) thì Deep Hosting mất gần một ngày mới biết chuyện gì đang xảy ra, phát hiện điểm bị tấn công, đổi mật khẩu FTP và SQL cho tất cả tài khoản người dùng. “Chúng tôi tin rằng một số trang đã bị xuất”, Deep Hosting nói, “điều này là có thể vì cơ sở dữ liệu kết nối đã được khôi phục”.

Gần một ngày sau Deep Hosting mới nhận ra và giải quyết vụ việc

– July 8, 2017 at 3:37 pm (GMT 0): An attacker subscribes to a shared hosting. It uploads two files that are a PHP shell and a Perl shell. The Perl shell can not be executed on the server, but the PHP shell can be executed on the server. A large part of the PHP shell is unusable since a certain number of functions are blocked on the shared servers but one function was not blocked. The attacker was able to access the server and execute a commands with limited rights.

– July 9, 2017 at 10:00 am (GMT 0): Our experts detect intrusion. They export all created/modified files. All files are deleted.

– July 9, 2017 at 10:05 am (GMT 0): The compromised server is passed in read only.

– July 9, 2017 at 10:06 am (GMT 0): We begin to analyze the recovered files to understand the attack and damages.

– July 9, 2017 at 1:00 pm (GMT 0): We identify the scenario of the attack. One PHP function was not disabled. We decide to apply a patch to all hosted sites to partition them all the more in their environment and we disable PHP function. We therefore reinforced the security of PHP.

– July 9, 2017 at 2:30 pm (GMT 0): We change all passwords for all hosted sites (FTP and SQL) and the server is passed in read/write.

Ít nhất 91 cổng Dark Web bị ảnh hưởng

Dhostpwned đã chia sẻ danh sách tất cả các trang mà anh cố gắng truy cập từ máy chủ của Deep Hosting. Danh sách này gồm 91 website (ở cuối bài). Hầu hết những trang này đều đã sập sau khi nhà cung cấp host reset lại mật khẩu MySQL.

Danh sách này bao gồm đủ loại dịch vụ web chìm, từ mua bán ma túy cho tới malware, diễn đàn hack hay thẻ tín dụng bị trộm. “Tôi đã hack họ”, Dhostpwned nói. “Về mặt bảo mật thì host chia sẻ của họ rất tệ”. “Tôi đã có rất nhiều file được host trên trang, tất cả cơ sở dữ liệu SQL của họ. Có một mạng lưới thuê kẻ giết người được host trên đó nhưng tôi không vào được vì nó được host bằng máy chủ riêng ảo VPS và họ không có bảng điều khiển để truy cập VPS”.

Hacker vô tình làm sập thị trường Dark Web

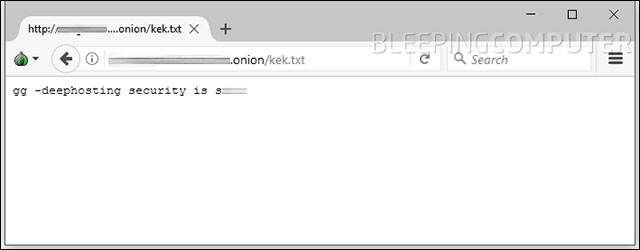

Mặt khác, Dhostpwned cố gắng truy cập các máy chủ khác, bao gồm một máy chủ host chợ M.N.G Market, nơi bán rất nhiều sản phẩm bất hợp pháp. Hacker này đã tải lên tập tin dưới đây trong thư mục public root của máy chủ để chứng minh điều đó. Chỉ vài giây sau khi tập tin này được tải lên, M.N.G Market đã sập, Dhostpwned thừa nhận đã vô tình xóa MBR trên ổ cứng của họ.

Trên Deep Hosting còn host cả dịch vụ mua bán bất hợp pháp

Theo Dhostpwned, M.N.G Market cũng sử dụng máy chủ VPS để host cổng, nhưng không giống những trang khác, họ đã quên đổi mật khẩu mặc định cho VPS box.

Đây không phải lần đầu tiên nhà cung cấp host cho web chìm bị hack. Vào tháng Hai năm nay, các thành viên của nhóm hacker Anonymous đã đánh cắp và tung ra dữ liệu của Freedom Hosting II, dịch vụ host web ẩn miễn phí. Họ nói rằng đã hack dịch vụ này vì nhận ra Freedom Hosting II biết khách hàng của họ đang host diễn đàn lạm dụng trẻ em nhưng lại không hề làm gì. Freedom Hosting I cũng bị hack với lý do tương tự vào năm 2011.

Vào thời điểm này, Dhostpwned vẫn chưa phát tán bất kỳ dữ liệu gì từ Deep Hosting và khách hàng của họ, anh nói cũng không có kế hoạch làm vậy.

23mg64vxd2t6kurv.onion

27msssu6jaqhuk6m.onion

33qvlt5je5kif3jq.onion

3kqpypputjn2dhpp.onion

5ehtvrvuf2ef5h4h.onion

5xwgogyjnfcvrmvj.onion

654krjf5q6iupjot.onion

66xflun3ot54h6re.onion

6ccxadxrr4g3qm7d.onion

acteamwneyw3ik2w.onion

alphaor4wguil6wo.onion

anpbcfvqjg2txyw4.onion

aom6u55durkqpwaz.onion

assassinuyy7h425.onion

azo3mftev62hfckw.onion

azvjv2ji2ucukemz.onion

b6kbmmeh5qivsr47.onion

bzp2k3z63s4js3mo.onion

c7wgwx7zlmqntrm5.onion

cardobgwrjlzzqfl.onion

cbossftu5bjk5nx6.onion

ccguruetr5jwye5g.onion

cd2bkzxjx7vq3gxc.onion

cerberxypcgoxiw5.onion

clonedxpjlq5764s.onion

dc5clejbfoaxcqbk.onion

dhostov5qbwwyhcw.onion

dhwikikgqceifior.onion

dpanely75rdnw7yv.onion

dxke6tzygtgqvb6a.onion

e5nocpxm3rccdjeq.onion

e6wdnr4mcrzzefkt.onion

eurx66uednuvulfh.onion

feap5rllvmqi7lka.onion

g3n3bnjwhwokjco7.onion

g6ipitbghd6qutma.onion

gadmai6ebvzji6v6.onion

gbpoundzv2ot73eh.onion

gdbvx3pywrphpd5a.onion

hwikikijkk5g6acr.onion

iacwsvpfd4q43oer.onion

icloud4ho7bmn662.onion

imlz5jkbdcgl2c7s.onion

ji4qnwqney7siu2r.onion

jqcpeb5d77npwgyi.onion

k6sblsjcsgqpeym7.onion

kshdh4ipnl62xu2i.onion

lxhbgl43362zhmoc.onion

lxtrcj4uf3kxdhth.onion

mngmt4bouza7mobn.onion

mpt374ndlhhaxcsd.onion

mxs3tmyprhbne25m.onion

mz252nufkj42unlf.onion

n7gaof3th7hbktct.onion

nddgne7tasavd65z.onion

nfi3plp7famvohxm.onion

openwikicra5e6y2.onion

pacho2llwjm3c7ko.onion

q7ozu2gu7xt74gxk.onion

qyhaps2d7mzwwund.onion

rampshqaygkfwphb.onion

rj3herig755gboy5.onion

rothminhoy6dq45c.onion

scant2tnmpah5uao.onion

sholq4wfbybbzvj7.onion

shops64lgjykjrkp.onion

sux4lbtmxux5ou4f.onion

teekvknyeypyzpst.onion

teranovif5tsxdb6.onion

terrafmx663yli7u.onion

tgfc3mn2c6m6zga5.onion

tnmarkyzsx7xfbdg.onion

torwikica2juwzcg.onion

trinixy73gm6z4fq.onion

twiljiy37asd3t24.onion

ucdanzi5vdstr2gl.onion

unoppqar7cy3zvux.onion

vkzw2vhqqt7vvirr.onion

vn4bhyvlquetya7e.onion

vzpqzsukomqmlocz.onion

warezj5fngb44vn5.onion

webde3vkni6mhr3v.onion

xigjkusfkt2zvcvn.onion

xosnp3buimehxvma.onion

xwl45tkgnd7dv5ta.onion

y4rxzpod66bxgr4q.onion

zaoklnavsgzaxhf4.onion

zerodwbjcejayq7v.onion

zhqwte56j3xbnzdu.onion

zi5ivi3ufa7ijqys.onion

zoyel6xobic62353.onion

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài