Một tin tặc chưa rõ danh tính mới đây đã phát hành công khai hơn 15 triệu địa chỉ email liên kết với tài khoản Trello trên một diễn đàn hack. Thông tin tiết lộ ban đầu cho thấy kho dữ liệu được thu thập bằng API không bảo mật đầu năm nay.

Trello là một công cụ quản lý dự án trực tuyến thuộc sở hữu của Atlassian. Các doanh nghiệp thường sử dụng công cụ để sắp xếp dữ liệu và nhiệm vụ thành bảng, thẻ và danh sách. Ưu điểm của Trello là giúp dễ dàng để chỉ ra quy trình làm việc, quyền sở hữu dự án và tình trạng hoàn thiện.

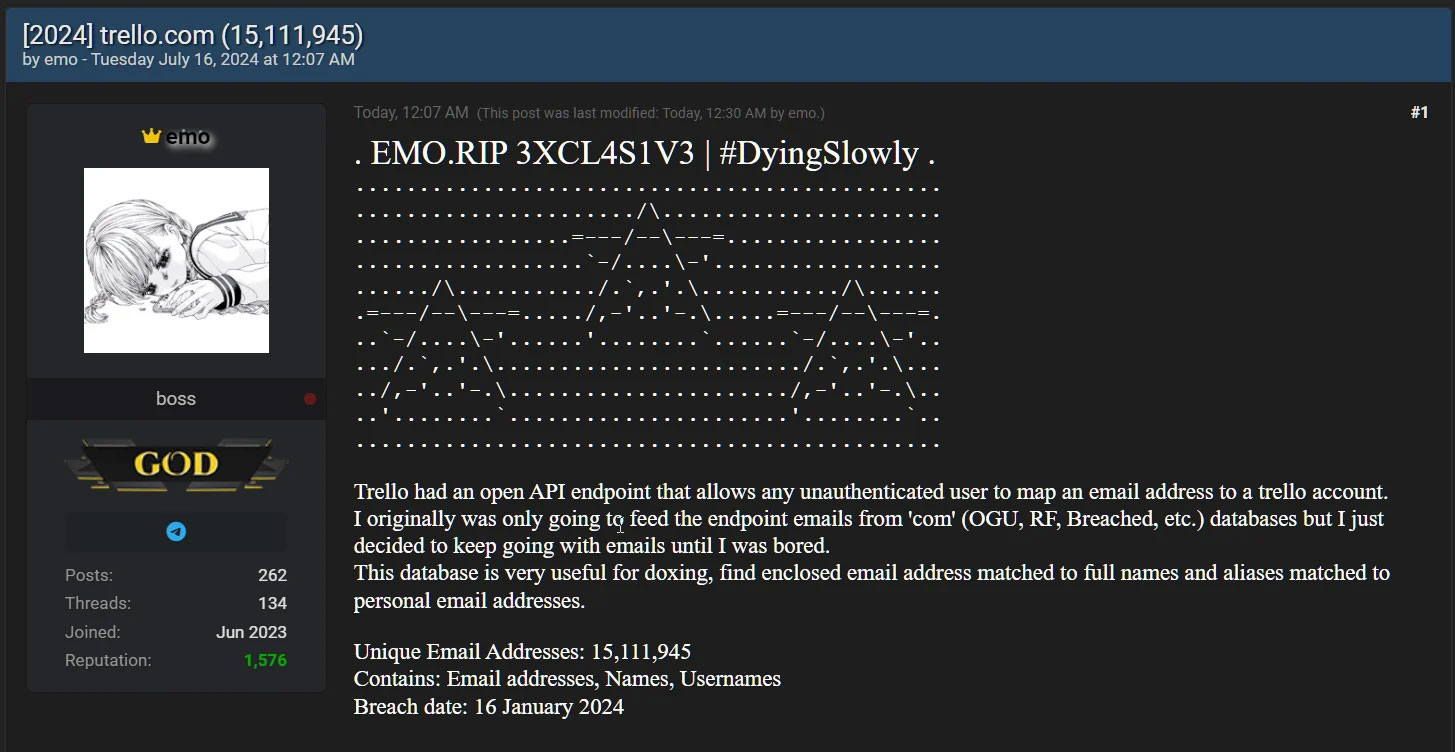

Trước đó vào tháng 1, BleepingComputer đã báo cáo rằng một kẻ đe dọa có nickname 'emo' đang rao bán hồ sơ của 15.115.516 thành viên Trello trên một diễn đàn hack nổi tiếng. Mặc dù hầu hết dữ liệu trong các hồ sơ này đều là thông tin công khai, nhưng mỗi hồ sơ cũng chứa một địa chỉ email riêng tư được liên kết với tài khoản.

Mặc dù Atlassian, chủ sở hữu của Trello, không xác nhận tại thời điểm dữ liệu bị đánh cắp như thế nào, nhưng chính hacker đã tiết lộ rằng dữ liệu được thu thập bằng API REST không bảo mật, cho phép các nhà phát triển truy vấn thông tin công khai về hồ sơ dựa trên ID Trello, tên người dùng, hoặc địa chỉ email.

emo đã tạo danh sách 500 triệu địa chỉ email và đưa vào API để xác định xem chúng có được liên kết với tài khoản Trello hay không. Danh sách này sau đó được kết hợp với thông tin tài khoản được trả về để tạo hồ sơ thành viên cho hơn 15 triệu người dùng. emo hiện đã chia sẻ toàn bộ danh sách 15.115.516 hồ sơ trên diễn đàn hack Breached để lấy 8 tín dụng trang web (trị giá 2,32 USD).

"Trello có điểm cuối API mở cho phép bất kỳ người dùng chưa được xác thực nào ánh xạ địa chỉ email tới tài khoản trello", emo giải thích trong bài đăng trên diễn đàn. "Ban đầu tôi chỉ định cung cấp các email điểm cuối từ cơ sở dữ liệu 'com' (OGU, RF, Breached, v.v.) nhưng tôi quyết định tiếp tục sử dụng email cho đến khi thấy chán".

Dữ liệu bị rò rỉ bao gồm địa chỉ email và thông tin tài khoản Trello công khai, bao gồm cả tên đầy đủ của người dùng.

Thông tin này có thể được sử dụng trong các cuộc tấn công lừa đảo có chủ đích để lấy cắp dữ liệu nhạy cảm hơn, chẳng hạn như mật khẩu. emo cũng cho biết dữ liệu có thể được sử dụng để thực hiện hành vi doxxing, cho phép các tác nhân đe dọa liên kết địa chỉ email với mọi người và bí danh của họ. Atlassian hiện cũng đã xác nhận thông tin về vụ việc.

Các API không bảo mật đã trở thành mục tiêu phổ biến của hacker, những kẻ biết cách lạm dụng chúng để kết hợp thông tin không công khai, chẳng hạn như địa chỉ email và số điện thoại, với hồ sơ công khai.

Vào năm 2021, một nhóm tin tặc đã lạm dụng API để liên kết số điện thoại với tài khoản Facebook, tạo hồ sơ cho 533 triệu người dùng.

Trong năm 2022, Twitter cũng gặp phải một vụ vi phạm tương tự khi những kẻ đe dọa lạm dụng API không bảo mật để liên kết số điện thoại và địa chỉ email với hàng triệu người dùng nền tảng mạng xã hội này. gây ra rủi ro đáng kể về quyền riêng tư.

Nhiều tổ chức cố gắng bảo mật API bằng cách sử dụng giới hạn tốc độ thay vì thông qua xác thực thông qua khóa API.

Tuy nhiên, kẻ tấn công chỉ cần mua hàng trăm máy chủ proxy và luân chuyển các kết nối để liên tục truy vấn API, khiến việc giới hạn tốc độ trở nên vô dụng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài