Hồi tháng 6, băng đảng ransomware LockBit đã phát hành phiên bản 3.0 với tên gọi LockBit Black sau hai tháng thử nghiệm.

Phiên bản mới này hứa hẹn sẽ "Make Ransomware Great Again - Đưa Ransomware vĩ đại trở lại". LockBit 3.0 bổ sung thêm một loạt tính năng nới như khả năng chống bị phân tích, chương trình săn lỗi ransomware nhận thưởng và có thêm các phương thức tống tiền mới.

Tuy nhiên, có vẻ như hệ thống nhân sự của LockBit đang gặp vấn đề khi hai người (hoặc có thể cùng một người) đã cố tình làm rò rỉ builder của LockBit 3.0 trên Twitter.

Builder LockBit 3.0 bị rò rỉ trên Twitter

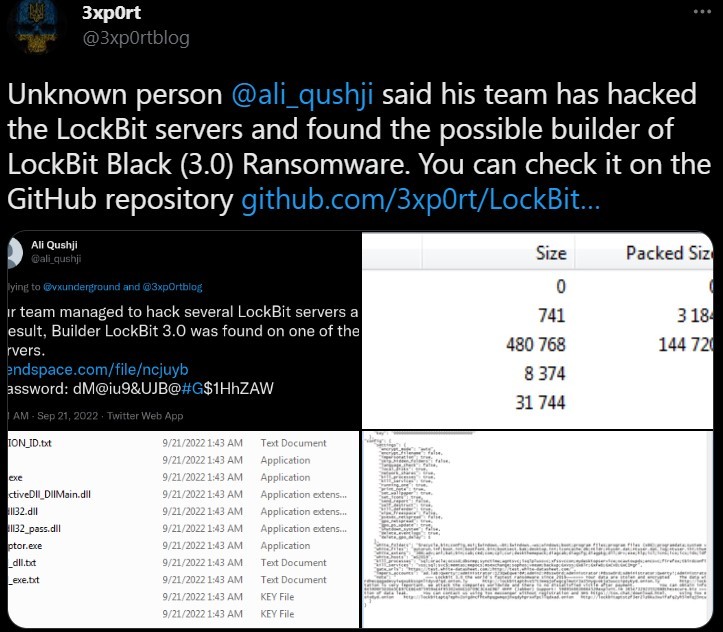

Theo nhà nghiên cứu bảo mật 3xp0rt, một người dùng Twitter mới tạo tài khoản có tên "Ali Qushji" cho biết nhóm của anh ta đã tấn công máy chủ của LockBit và tìm thấy builder của ransomware LockBit 3.0.

Sau khi nhà nghiên cứu bảo mật 3xp0rt chia sẻ tweet về builder LockBit 3.0 bị rò rỉ, VX-Underground cũng chia sẻ rằng họ được liên hệ vào ngày 10/9 bởi một người dùng có tên "protonleaks", người cũng chia sẻ một bản sao của builder.

Tuy nhiên, VX-Underground nói rằng LockBitSupp, đại diện của LockBit, tuyên bố rằng họ không bị tấn công mà là một nhà phát triển bất mãn đã cố tình rò rỉ builder ransomware ra ngoài.

"Chúng tôi đã liên hệ với nhóm vận hành ransomware LockBit và phát hiện ra người rò rỉ builder là một lập trình viên được LockBit tuyển dụng", VX-Underground chia sẻ trong một tweet hiện đã bị xóa. "Anh chàng dev này khó chịu với sếp của LockBit nên đã rò rỉ builder".

BleepingComputer đã liên hệ với nhiều nhà nghiên cứu bảo mật và họ đều xác nhận rằng builder là hàng chuẩn.

Builder cho phép bất kỳ ai tạo ra băng đảng ransomware của riêng mình

Cho dù builder bị rò rỉ thế nào thì cũng là đòn giáng nặng nề vào hoạt động của LockBit và là mối đe dọa nghiêm trọng với các doanh nghiệp. Lý do là vì sẽ ngày càng có nhiều hacker sử dụng builder để tạo ra những chiến dịch tấn công của chúng.

Với builder LockBit 3.0, bất cứ ai cũng có thể nhanh chóng tạo ra các file thực thi cần thiết cho việc tạo ra chiến dịch tấn công của riêng mình. Builder có thể tạo ra trình mã hóa, trình giải mã và các công cụ chuyên dụng để khởi chạy trình giải mã theo những cách nhất định.

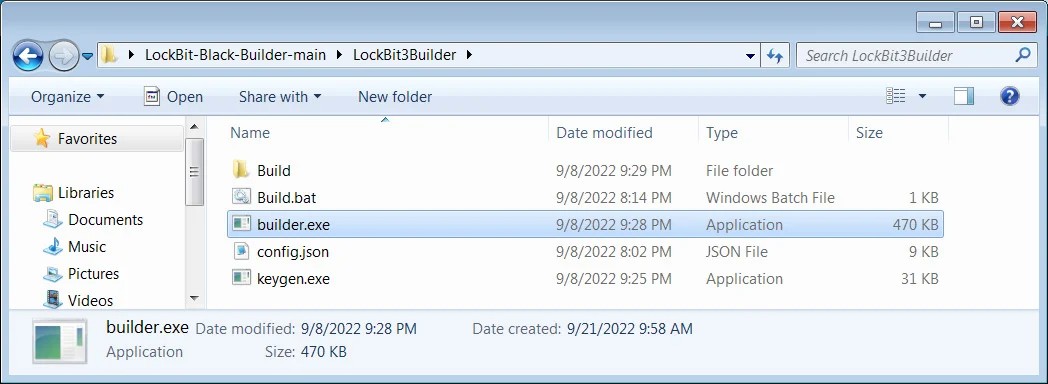

Builder gồm 4 file, trình tạo khóa mã hóa, builder, file cấu hình có thể chỉnh sửa và một file batch để tạo tất cả các file.

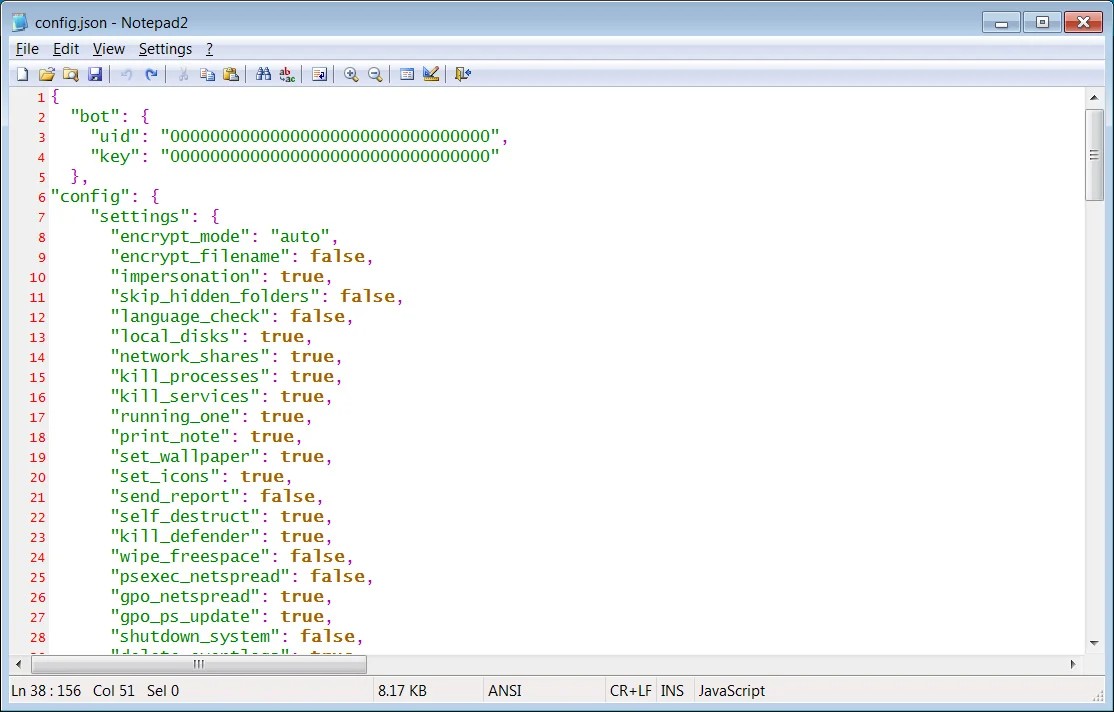

File "Config.json" đi kèm có thể được sử dụng để tùy chỉnh trình mã hóa, bao gồm sửa đổi thông báo đòi tiền chuộc, thay đổi tùy chọn cấu hình, quyết định những quy trình và dịch vụ nào sẽ kết thúc và thậm chí chỉ định máy chủ command and control mà trình mã hóa sẽ gửi dữ liệu.

Bằng cách sửa đổi file cấu hình, bất kỳ hacker nào cũng có thể tùy chỉnh file theo nhu cầu của riêng chúng và sửa thông báo đòi tiền chuộc để tạo liên kết với cơ sở hạ tầng của riêng chúng.

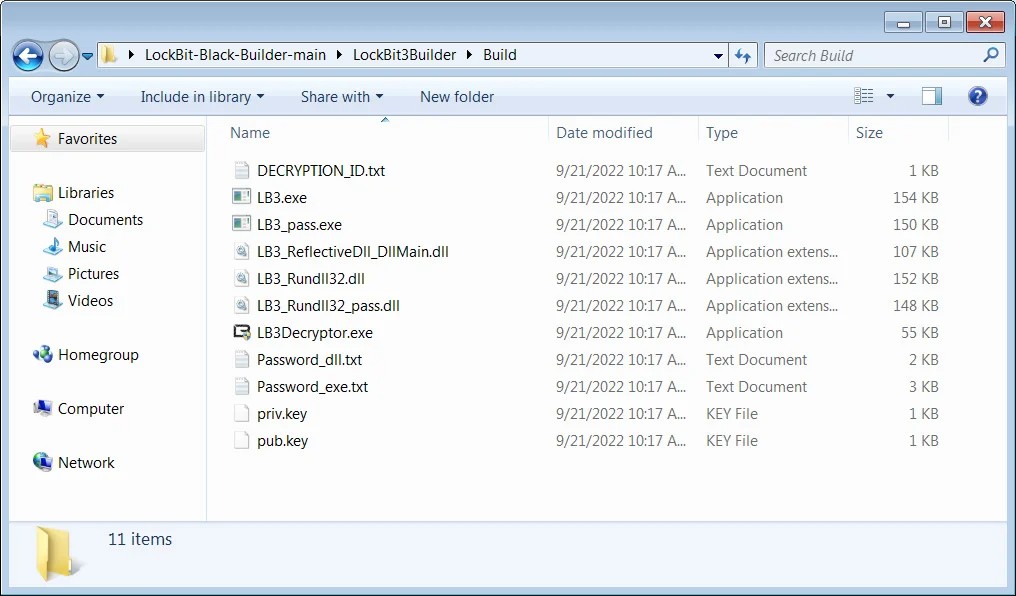

Khi file batch được thực thi, builder sẽ tạo tất cả các file cần thiết cho việc khởi chạy chiến dịch ransomware thành công, như ảnh bên dưới đây:

BleepingComputer đã thử nghiệm builder ransomware bị rò rỉ và có thể dễ dàng tùy chỉnh nó để sử dụng máy chủ command and control của riêng họ, mã hóa các file của họ và sau đó giải mã chúng như ảnh bên dưới:

Trước LockBit, các ransomware khác như Babuk và Conti cũng đã từng bị rò rỉ builder.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài