Một phần mềm ransomware mới có tên Cr1ptT0r được xây dựng cho các hệ thống nhúng nhắm vào thiết bị lưu trữ gắn mạng (NAS) đã được lan truyền trên internet, và có nhiệm vụ mã hóa dữ liệu có sẵn trên các thiết bị lây nhiễm.

Cr1ptT0r lần đầu tiên được phát hiện trên diễn đàn BleepingComputer, trong đó, rất nhiều người dùng đã báo cáo rằng các thiết bị D-Link DNS-320 của họ đã bị lây nhiễm loại ransomware này. D-Link không còn bán model DNS-320 nữa, tuy nhiên sản phẩm này vẫn đang được nhà sản xuất duy trì hỗ trợ. Thế nhưng vấn đề nằm ở chỗ bản firmware mới nhất cho thiết bị cũng đã xuất hiện từ tận năm 2016, và kể từ đó đến nay, đã có rất nhiều lỗ hổng bảo mật được tận dụng để xâm nhập vào thiết bị do không có các bản vá lỗi bổ sung từ D-Link.

Các quy trình quét nhị phân ELF độc hại được thực hiện vào hôm thứ năm tuần trước cho thấy tỷ lệ phát hiện mã độc tối thiểu trên VirusTotal, chỉ có một công cụ antivirus xác định được Cr1ptT0r là mối đe dọa.

Firmware quá cũ có thể dẫn hậu quả bảo mật nghiêm trọng

Các thành viên trên diễn đàn BleepingComputer cũng đã cung cấp nhiều thông tin cho thấy rằng phương thức tấn công rất có thể bắt nguồn từ một lỗ hổng xuất hiện trong bản firmware cũ. Một thành viên của nhóm Cr1ptT0r đã xác nhận điều này và nói rằng có rất nhiều lỗ hổng trong các mô hình NAS D-Link DNS-320 mà đáng ra chúng nên được vá từ sớm hơn.

Một số người dùng bị ảnh hưởng bởi Cr1ptT0r thừa nhận rằng họ đã cài đặt phiên bản phần mềm lỗi thời, và thiết bị của họ đã “được phơi bày” trên internet tại thời điểm bị tấn công.

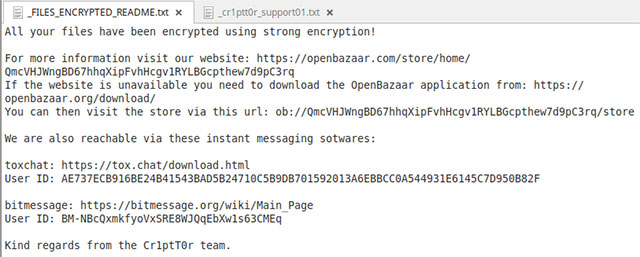

Phần mềm độc hại chỉ gán hai tệp văn bản đơn giản trên các thiết bị bị lây nhiễm. Một là ghi chú đòi tiền chuộc có tên "_FILES_ENCRYPTED_README.txt", hướng dẫn cho nạn nhân về cách làm thế nào để nhận thêm thông tin chi tiết về tình hình đang xảy ra trên hệ thống của họ, và cách liên hệ với với những kẻ phát tán mã độc để trả tiền chuộc nhằm đổi lấy key giải mã cho các tệp đã bị mã hóa.

Ghi chú đòi tiền chuộc đưa nạn nhân đến dịch vụ giải mã Cr1ptT0r, nơi lưu giữ các chi tiết liên lạc tương tự, cũng như các bước để lấy key mở mã hóa. Và để chứng minh cho nạn nhân thấy được mình đang nắm giữ các key giải mã thực sự, kẻ phát tán mã độc sẽ giải mã “miễn phí” một tệp trên hệ thống.

Bên cạnh đó, văn bản còn lại có tên "_cr1ptt0r_support.txt" và có chứa địa chỉ của một trang web trong mạng Tor. Đây chính là một URL hỗ trợ mà nạn nhân có thể sử dụng tới trong trường hợp họ không biết phải làm gì, nó cho phép tạo lập một lớp vỏ bọc từ xa trên thiết bị bị lây nhiễm nếu thiết bị này đang trong trạng thái trực tuyến. Thành viên nhóm Cr1ptT0r cũng nói thêm rằng các URL và địa chỉ IP sẽ không được ghi lại, do đó, sẽ không có bất kỳ mối tương quan nào giữa dữ liệu và nạn nhân.

Mặc dù nói rằng chỉ quan tâm đến việc được trả tiền và thu thập thông tin cá nhân không phải là thứ mà những kẻ tấn công hướng đến, thế nhưng chẳng có gì để đảm bảo rằng dữ liệu của bạn không bị thu thập và sao lưu trái phép!

Key giải mã Synolocker cũng đã có sẵn để sử dụng

Các key để mở khóa tệp bị mã hóa đã được bán thông qua OpenBazaar với giá 0,30672022 BTC (khoảng 1.200 đô la theo tỉ giá Bitcoin hiện tại). Ngoài ra còn có một tùy chọn ít tốn kém hơn cho việc giải mã tập tin cá nhân. Chi phí cho việc này là 19.99 đô la và bạn sẽ phải gửi thủ công các tệp bị mã hóa.

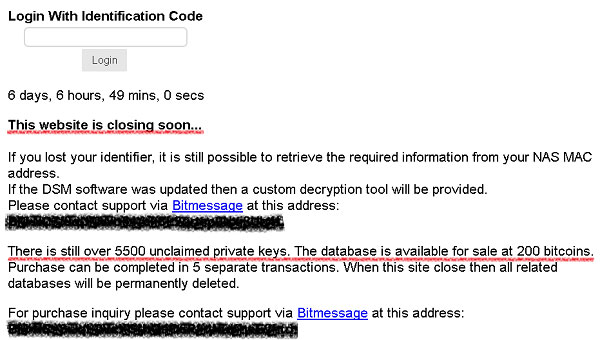

Một bản cập nhật gần đây cho trang OpenBazaar cho thấy những kẻ phát tán cũng đã cung cấp các key giải mã cho mã độc Synolocker với mức giá tương đương. Chủng loại ransomware này đã gây thiệt hại nghiêm trọng vào năm 2014 khi nó lây nhiễm trên các máy chủ NAS từ Synology, chạy các phiên bản lỗi thời của DiskStation Manager chứa tới 2 lỗ hổng bảo mật lớn, mặc dù nhà cung cấp đã phát hành các bản vá ít nhất 8 tháng trước đó.

Đội ngũ đứng đằng sau Synolocker đã đóng cửa trang web của chúng vào giữa năm 2014, đồng thời đề nghị bán tất cả các key giải mã số lượng lớn với giá 200 BTC (khoảng 100.000 đô la vào thời điểm đó). Nhóm này cũng đã thông báo rằng tất cả các cơ sở dữ liệu sẽ bị xóa vĩnh viễn khi trang web chính thức bị đóng cửa.

Trở về với hiện tại, việc kết hợp các private key mở khóa dữ liệu mà không có ID nạn nhân hoàn toàn có thể thực hiện được thông qua brute-forcing một cách nhanh chóng, cụ thể là chỉ mất một vài phút trong trường hợp này.

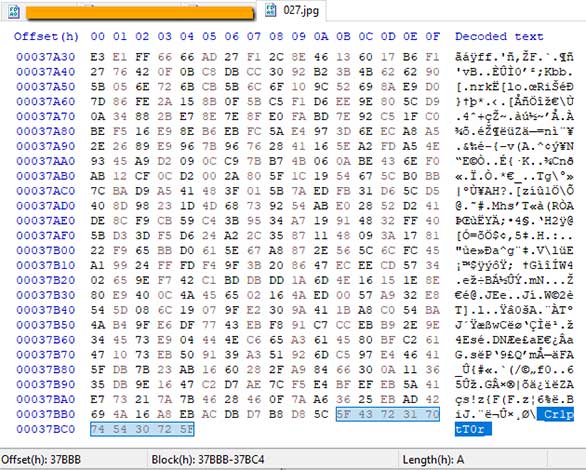

Không có phần mở rộng được thêm vào các tập tin bị khóa

Ransomware này về bản chất là một nhị phân ELF ARM, tức là nó sẽ không nối thêm một phần mở rộng cụ thể nào vào dữ liệu được mã hóa. Tuy nhiên nhà nghiên cứu bảo mật Michael Gillespie cũng đã phân tích ngắn gọn về phần mềm độc hại này cũng như các tệp bị nó mã hóa và nhận thấy rằng phần đánh dấu " _Cr1ptT0r_ " đã được thêm vào cuối tập tin.

Ngoài ra, nhà nghiên cứu cũng đã nói rằng các chuỗi mà ông quan sát gợi ý chủng ransomware này sử dụng thư viện mật mã Natri và nó sử dụng thuật toán "curc25519xsalsa20poly1305" để thực hiện mã hóa bất đối xứng.

Bên cạnh đó, các public key (256-bit) được sử dụng để mã hóa dữ liệu có sẵn trong một tệp riêng có tên "cr1ptt0r_logs.txt" cũng lưu trữ danh sách các tệp bị mã hóa, đồng thời cũng được thêm vào cuối các tệp bị mã hóa, và theo ông Gillespie, điều này là hoàn toàn phù hợp với thuật toán mã hóa mà ông đã lưu ý ở trên.

Hiện tại, những kẻ phát tán ransomware có vẻ đang quan tâm nhiều hơn đến việc nhắm mục tiêu vào các thiết bị NAS, vốn được sử dụng phổ biến với các doanh nghiệp nhỏ trong việc lưu trữ và chia sẻ dữ liệu nội bộ.

Cr1ptT0r là một cái tên mới xuất hiện, nhưng có vẻ như không hề dễ dàng ứng phó chút nào. Theo những kẻ phát triển mã độc, ransomware này được xây dựng cho các hệ thống Linux, tập trung vào các thiết bị nhúng, nhưng nó cũng có thể được điều chỉnh để nhắm vào Windows, và tất nhiên mục đích cuối cùng vẫn chỉ là đòi tiền chuộc từ phía nạn nhân. Cr1ptT0r hiện mới được phát tán trên quy mô nhỏ, sự hiện diện của nó không quá đáng kể vào thời điểm này, nhưng nó hoàn toàn có thể trở thành một mối đe dọa lớn nếu các biện pháp ngăn chặn không được triển khai kịp thời.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài