Đó chính là Clop CryptoMix - một loại mã độc tống tiền thuộc chủng CryptoMix vốn đang làm mưa làm gió trên toàn thế giới trong vài tháng trở lại đây. Để mã hóa thành công dữ liệu của nạn nhân, Clop CryptoMix hiện đang cố gắng vô hiệu hóa Windows Defender cũng như loại bỏ các chương trình Anti-Ransomware độc lập của Microsoft Security Essentials và Malwarebytes.

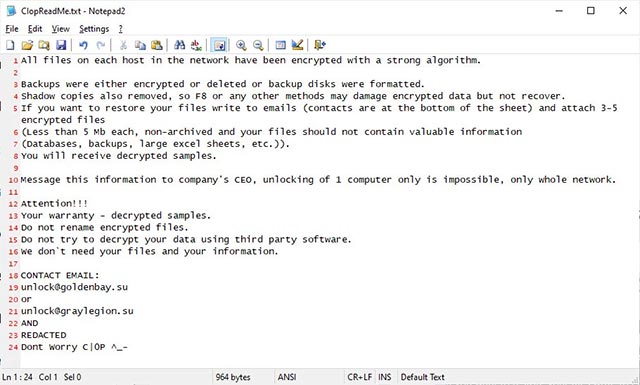

Về cơ bản, Clop CryptoMix là một biến thể của CryptoMix Ransomware, sử dụng đuôi mở rộng .Clop và sở hữu ghi chú tiền chuộc có tên CIopReadMe.txt (chữ ký: "Dont Worry C|0P"). Có thể gọi nôm na mã độc tống tiền này là Clop.

Cố gắng vô hiệu hóa Windows Defender

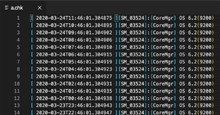

Theo phân tích được thực hiện bởi nhà nghiên cứu bảo mật nổi tiếng Vitali Kremez, Clop đã được bổ sung thêm khả năng âm thầm thực thi một kỹ thuật đặc biệt, cho phép nó vô hiệu hóa nhiều loại phần mềm bảo mật trước khi mã hóa dữ liệu của nạn nhân, trong đó bao gồm Windows Defender và một số phần mềm bảo mật của Malwarebytes.

Đây về cơ bản là kỹ thuật giúp chống lại các thuật toán hành vi hỗ trợ phát hiện mã hóa tệp cũng như chặn ransomware của phần mềm bảo mật.

Để vô hiệu hóa Windows Defender, Clop sẽ cấu hình nhiều giá trị Registry khác nhau để vô hiệu hóa các khả năng giám sát hành vi, bảo vệ thời gian thực, upload mẫu mã độc lên Microsoft, Tamper Protection, bảo mật đám mây và phát hiện phần mềm chống phần mềm gián điệp… của chương trình này.

Tin vui là nếu bạn đã bật Tamper Protection trong Windows 10, các giá trị cài đặt này sẽ bị đặt lại về cấu hình mặc định của chúng và Windows Defender sẽ vẫn hoạt động bình thường mà không bị vô hiệu hóa, và ngược lại.

Ngoài Windows Defender, Clop cũng đang nhắm mục tiêu vào các máy tính cũ hơn bằng cách gỡ cài đặt Microsoft Security Essentials. Thực tế là CryptoMix được chạy bởi các đặc quyền quản trị viên từ những kẻ tấn công, do đó nó hoàn toàn có thể xóa phần mềm mà không gặp bất cứ vấn đề gì.

Cố gắng gỡ cài đặt Malwarebytes Anti-Ransomware

Nhóm nghiên cứu bảo mật MalwareHunterteam đã phát hiện ra bên cạnh Windows Defender, Clop cũng đang nhắm mục tiêu tương tự vào chương trình Malwarebytes Anti-Ransomware độc lập.

Khi được thực thi, mã độc sẽ cố gắng vô hiệu hóa các chương trình Anti-Ransomware của Malwarebytes bằng lệnh sau:

C:\Program Files\MalwareBytes\Anti-Ransomware\unins000.exe /verysilent /suppressmsgboxes /norestart

Mặt khác, CryptoMix thường được cài đặt thông qua Remote Desktop hoặc xâm nhập qua hệ thống mạng, do vậy, việc nhắm mục tiêu các sản phẩm mà máy trạm doanh nghiệp cũ đang sử dụng cho phép phần mềm ransomware này có thể tự do hoạt động mà không gặp phải bất cứ rào cản nào khi mã hóa toàn bộ mạng.

Hiện cả Microsoft và Malwarebytes đều chưa đưa ra bình luận nào đối với các phát hiện trên.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài