Khi doanh nghiệp ngày càng chuyển sang sử dụng các máy ảo để sao lưu và quản lý tài nguyên dễ dàng hơn, các băng đảng ransomware ngày càng sử dụng nhiều chiến thuật để tạo ra các bộ mã hóa Linux nhắm vào các máy chủ này.

VMware ESXi là một trong những nền tảng máy ảo doanh nghiệp phổ biến nhất. Trong năm qua, ngày càng có nhiều băng nhóm ransomware tung ra các bộ mã hóa Linux nhắm mục tiêu nền tảng này.

Mặc dù ESXi nó sử dụng nhân khách hàng của riêng mình, nhưng nó có nhiều đặc điểm tương tự Linux, bao gồm khả năng chạy các tệp thực thi ELF64 Linux.

Ngày 16 tháng 7, nhà nghiên cứu bảo mật MalwareHunterTeam đã tìm thấy nhiều phiên bản Linux ELF64 của ransomware HelloKitty nhắm mục tiêu đến các máy chủ ESXi và các máy ảo đang chạy trên chúng.

Theo các nhà nghiên cứu bảo mật, HelloKitty sử dụng một bộ mã hóa Linux, nhưng đây là mẫu đầu tiên mà các nhà nghiên cứu đã phát hiện một cách công khai.

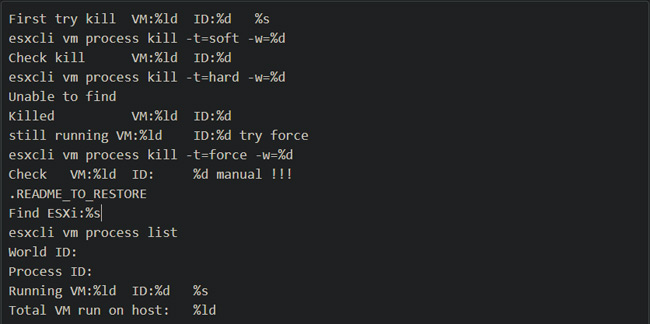

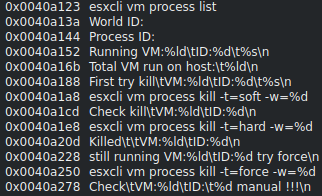

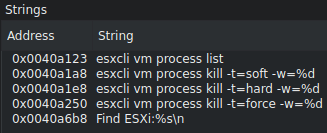

MalwareHunterTeam đã chia sẻ các mẫu ransomware này. Chúng ta có thể thấy rõ ràng các chuỗi tham chiếu đến ESXi và nỗ lực của ransomware để tắt các máy ảo đang chạy.

Từ các thông báo gỡ lỗi, chúng ta có thể thấy rằng ransomware sử dụng công cụ quản lý dòng lệnh esxcli của ESXi để liệt kê các máy ảo đang chạy trên máy chủ và tắt chúng.

Kẻ tấn công vào máy chủ ESXi sẽ tắt các máy ảo trước khi mã hóa tệp, để ngăn tệp bị khóa và tránh hỏng dữ liệu.

Khi tắt các máy ảo, trước tiên, ransomware sẽ thử tắt bằng lệnh 'soft':

esxcli vm process kill -t=soft -w=%dNếu vẫn còn máy ảo đang chạy, nó sẽ thử tắt chúng ngay lập tức bằng lệnh 'hard':

esxcli vm process kill -t=hard -w=%dCuối cùng, nếu các máy ảo vẫn đang chạy, nó sẽ sử dụng lệnh 'force' để tắt bất kỳ máy ảo nào đang chạy.

esxcli vm process kill -t=force -w=%dSau khi máy ảo dừng hoạt động, ransomware sẽ bắt đầu mã hóa các tệp .vmdk (đĩa cứng ảo), .vmsd (siêu dữ liệu và thông tin snapshot) và .vmsn (chứa trạng thái hoạt động của máy ảo).

Phương pháp này rất hiệu quả vì nó cho phép một băng đảng ransomware mã hóa nhiều máy ảo chỉ với một lệnh duy nhất.

Tháng trước, MalwareHunterTeam cũng phát hiện một phiên bản Linux của ransomware REvil nhắm mục tiêu vào các máy chủ ESXi và sử dụng lệnh esxcli như một phần của quá trình mã hóa.

BleepingComputer dẫn lời chuyên gia CTO Fabian Wosar của Emsisoft cho hay, các băng đảng ransomware khác, chẳng hạn như Babuk, RansomExx/Defray, Mespinoza, GoGoogle và DarkSide, cũng đã tạo ra các bộ mã hóa Linux để nhắm mục tiêu các máy ảo ESXi.

“Lý do tại sao hầu hết các nhóm ransomware triển khai tấn công dựa trên Linux của ransomware là nhắm vào ESXi”, chuyên gia Wosar chia sẻ.

HelloKity hoạt động từ tháng 11 năm 2020.Kể từ đó, nó không còn triển khai tấn công mạnh mẽ so với các nhóm ransomware khác.

HelloKitty nổi tiếng nhất với cuộc tấn công vào CD Projekt Red để mã hóa thiết bị và ăn cắp mã nguồn của Cyberpunk 2077, Witcher 3, Gwent…

Sau đó, chúng tuyên bố rằng ai đó đã mua các tệp bị đánh cắp từ CD Projekt Red .

Ransomware này hoặc các biến thể của nó, đã được sử dụng dưới các tên khác nhau như DeathRansom và Fivehands .

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài