Các nhóm hacker đã tạo ra những phần mềm độc hại, sau đó lợi dụng những lỗ hổng bảo mật và tấn công hàng triệu người dùng và doanh nghiệp.

Trong những năm gần đây, nhiều nhóm hacker mới đã ra đời, và được đánh giá là nguy hiểm. Dưới đây là những nhóm hacker được đánh giá là nguy hiểm nhất hiện nay.

DarkSide

DarkSide là nhóm đứng sau vụ tấn công làm rúng động ngành nhiên liệu nước Mỹ hồi tháng 5, khiến mạng lưới phân phối nhiên liệu của nhà máy Colonial Pipeline bị đóng cửa, gây lo ngại về tình trạng thiếu xăng dầu.

Tháng 8 năm 2020, DarkSide bắt đầu trở nên nổi tiếng. Nhóm tấn công vào các công ty lớn, khiến họ gặp trục trặc và bị gián đoạn. Sau đó, nhóm sẽ đòi tiền chuộc từ các nạn nhân. Thường các công ty như vậy sẽ đóng bảo hiểm mạng, do đó, các nhóm ransomware càng dễ dàng kiếm tiền hơn.

DarkSide thực hiện các cuộc tấn công bằng ransomware, tức những kẻ chủ mưu thường ẩn giấu danh tính để giảm bớt trách nhiệm. Sau khi nhận được tiền chuộc của nạn nhân, chúng sẽ chia nhau số tiền đó.

REvil

Nhóm ransomware REvil hiện gây chú ý vì đang tấn công vào Kaseya. Trước đó, REvil đã tấn công vào công ty chế biến thịt lớn nhất thế giới JBS. REvil hoạt động mạnh trong năm 2020-2021.

Vào tháng 4, REvil đã đánh cắp dữ liệu kỹ thuật về các sản phẩm Apple chưa được phát hành từ Quanta Computer, công ty Đài Loan chuyên lắp ráp laptop của Apple. Những kẻ tấn công đòi 50 triệu USD tiền chuộc để không công khai dữ liệu đã đánh cắp. Hiện vẫn chưa rõ số tiền này đã được thanh toán hay chưa.

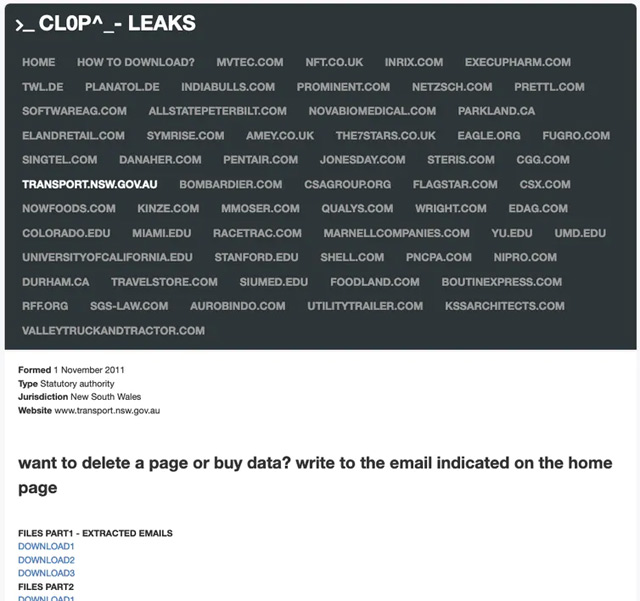

Clop

Clop được thành lập vào năm 2019. Cách thức tấn công đặc trưng của Clop là “tống tiền kép”. Clop yêu cầu tiền chuộc để đổi lấy khóa giải mã, khôi phục quyền truy cập vào các dữ liệu bị đánh cắp cho nạn nhân. Tuy nhiên sau đó, Clop yêu cầu thêm tiền chuộc để chúng không công khai dữ liệu đã đánh cắp.

Các cuộc tấn công trong lịch sử cho thấy, nạn nhân trả tiền chuộc lần một sẽ có nhiều khả năng trả thêm lần nữa. Vì vậy, tin tặc sẽ có xu hướng nhắm mục tiêu vào cùng một tổ chức, yêu cầu tiền chuộc lần sau nhiều hơn lần trước.

Syrian Electronic Army

Khác xa với một băng nhóm ransomware điển hình, Syrian Electronic Army tiến hành các cuộc tấn công online kể từ năm 2011 với mục đích chính trị.

Cách thức tấn công của nhóm là phân phối tin tức giả thông qua các nguồn uy tín. Vào năm 2013, một dòng tweet giả do Syrian Electronic Army tạo ra xuất hiện trên Twitter của hãng thông tấn AP khiến hàng tỉ USD “bay” khỏi thị trường chứng khoán.

Thực tế, cách khai thác của Syrian Electronic Army đều khiến hầu hết mọi người tin vào các nội dụng giả mà chúng tạo ra.

FIN7

Nếu danh sách này có một cái tên “siêu phản diện”, thì nó sẽ là FIN7. FIN7 có trụ sở ở Nga, được cho là nhóm ransomware thành công nhất mọi thời đại. FIN7 hoạt động từ năm 2012.

Nhiều cuộc tấn công của FIN7 đã không bị phát hiện trong nhiều năm. Chúng khai thác theo kịch bản tấn công chéo và dữ liệu bị đánh cắp phục vụ cho nhiều mục đích. Ví dụ, FIN7 yêu cầu tiền chuộc, đồng thời dùng chính dữ liệu đánh cắp chống lại nạn nhân, chẳng hạn như bán lại dữ liệu đánh cắp cho bên thứ ba.

Đầu năm 2017, FIN7 bị cáo buộc đứng sau cuộc tấn công nhắm vào các công ty cung cấp hồ sơ cho Ủy ban Giao dịch và Chứng khoán Mỹ. Thông tin bí mật này đã được khai thác và sử dụng để lấy tiền chuộc, sau đó được đầu tư trên sàn giao dịch chứng khoán.

Lazarus

Nhóm haker này được cho là thành lập ở Triều Tiên vào năm 1998, một trong những nhóm tồn tại lâu nhất. Mục tiêu của nhóm chính là Hàn Quốc và Mỹ.

Sản phẩm nổi tiếng nhất của Lazarus là Ransomware WannaCry khi lây nhiễm hơn 200.000 máy tính Windows và gây thiệt hại trị giá 4 tỉ USD.

Dragonfly

Nhóm này còn được biết đến với các tên Crouching Yeti, Iron Liberty và Berserk Bear, ra đời vào năm 2010, được cho là có trụ sở tại Nga.

Dragonfly được ghi nhận là đã tấn công các cơ sở hạ tầng ở Bắc Mỹ và châu Âu, đồng thời sử dụng phương pháp lừa đảo trực tuyến để thực hiện các cuộc tấn công đến các tổ chức bên thứ ba có mức độ bảo mật mạng thấp hơn.

Dragonfly bị cáo buộc đứng đằng sau một cuộc tấn công DDoS bằng trojan BlackEnergy nhắm vào nhiều công ty điện lực ở Ukraine khiến hàng nghìn người bị mất điện.

Morpho

Còn được gọi là Wild Neutron, Sphinx Moth và Butterfly, hiện không tìm ra dấu vết của nhóm nên không thể biết về nguồn gốc của nhóm.

Morpho đã thực hiện các cuộc tấn công thông qua các lỗ hổng zero-day và đánh cắp vô số thông tin từ các công ty công nghệ nổi tiếng như Twitter (X hiện nay), Apple, Facebook và Microsoft.

Lapsus$

Nhóm hacker này được cho là có nguồn gốc từ Anh ra đời vào năm 2021. Mục tiêu của nhóm là tống tiền các tổ chức và công ty đại chúng thông qua các kỹ thuật tấn công mạng xã hội.

Lapsus$ tuyển dụng thành viên trên Telegram và sử dụng kênh này để đăng thông tin đánh cắp.

Lapsus$ đã từng tấn công vào Bộ Y tế Brazil, gây nguy hiểm cho hàng triệu người tiêm vắc-xin Covid-19. Ngoài ra, nhóm hacker này còn tấn công vào các hãng công nghệ nổi tiếng như Microsoft, Samsung, Uber, Rockstar Games, Nvidia và Cisco.

NoName057

Nhóm hacker này ra đời cách đây vài năm và được cho là có nguồn gốc được cho từ Nga. Cuộc tấn công đáng chú ý nhất của NoNam07 là vào Bộ Nội vụ Tây Ban Nha khiến trang web của cơ quan này gặp phải nhiều sự cố khác nhau trong ngày bầu cử.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài