Quản trị mạng - Một trong những tính năng đáng chú ý trong phiên bản TMG Firewall 2010 là khả năng cân bằng tải ISP. Nếu đã từng sử dụng ISA Firewall bạn có thể thấy rằng khả năng hỗ trợ cho cho nhiều ISP là một tính năng cần thiết kể từ khi ISA 2004 được phát hành. Và tính năng này sẽ được tích hợp trong phiên bản TMG Firewall 2010 sắp tới.

Trong phần 1 của bài viết này chúng ta sẽ thực hiện cấu hình cho hệ thống ảo và các giao tiếp của TMG Firewall.

Trước khi tìm hiểu tính năng multi-ISP của TMG, chúng ta sẽ khái quát một số điểm cơ bản của TMG Firewall:

Hỗ trợ Multi-ISP cho phép chúng ta sử dụng ISP theo một trong hai cách sau:

Failover only (Chỉ chuyển đổi trạng thái). Trong chế độ này một ISP sẽ luôn được sử dụng cho đến khi nó không còn sử dụng được nữa. Khi tình huống này xảy ra các kết nối sẽ được chuyển tiếp tới ISP phụ. Đây là một sự lựa chọn đúng đắn khi sử dụng một liên kết tốc độ cao và một liên kết tốc độ thấp, ngoài ra chúng ta sẽ không phải tiêu tốn chi phí cho băng thông rộng mà chỉ sử dụng đến khi cần thiết.

Failover and load balancing (Chuyển tiếp và cân bằng tải). Trong chế độ này cả hai liên kết sẽ được sử dụng. Chúng ta có một tùy chọn để cài đặt dung lượng cho mỗi liên kết, do đó bạn sẽ không phải sử dụng đồng thời cả hai liên kết này. Nếu một trong hai liên kết thất bại mọi kết nối sẽ chuyển sang liên kết đang trực tuyến.

Hỗ trợ Multi-ISP cho môi trường ảo

Tiếp theo chúng ta sẽ thực hiện một số thao tác để môi trường ảo cũng nhận được hỗ trợ Multi-ISP. Trong bài viết này chúng ta sẽ sử dụng VMWare Workstation, ngoài ra bạn có thể sử dụng Windows Virtual PC, ESX Server hay Microsoft Hyper-V. Không có quá nhiều sự khác biệt giữa các phần mềm này vì chúng đều sử dụng những nguyên lý giống nhau.

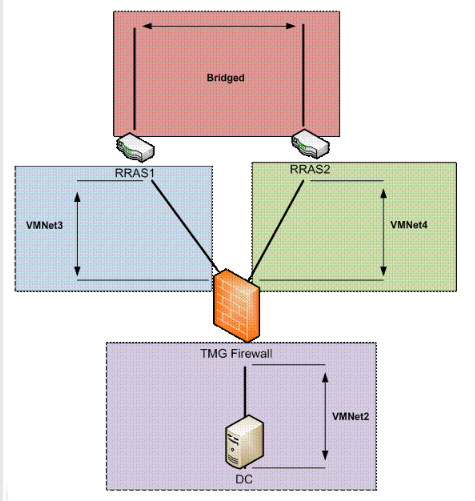

Trước tiên chúng ta sẽ bắt đầu với lược đồ mạng ảo cơ bản. Chúng ta sẽ sử dụng 4 mạng ảo hay phần chuyển đổi ảo, mỗi mạng thuộc về một phân đoạn phát tán Ethernet ảo hay vật lý khác nhau.

1. Node RRAS1 và RRAS2 hiển thị các Gateway mặc định chúng ta sẽ xử dụng khi cấu hình ISP cho toàn hệ thống. Do đó, địa chỉ IP nội bộ của RRAS1 hiển thị Gateway mặc định của ISP đầu tiên, và địa chỉ IP nội bộ của RRAS2 đại diện cho Gateway mặc định của ISP thứ hai. Hệ thống thử nghiệm của chúng ta hoàn toàn khác, trong đó kết nối Internet được thực hiện qua Bridged Network, vì vậy những giao tiếp ngoài trên RRAS1 và RRAS2 cùng sử dụng Gateway mặc định.

2. Chúng ta đang sử dụng những NIC chuyên dụng trên TMG Firewall cho mỗi ISP. Điều này là không cần thiết, nhưng trong phần tiếp theo chúng ta sẽ thực hiện cấu hình các kết nối ISP khi không có NIC chuyên dụng.

3. Chúng ta có thể tạo ra phân đoạn mạng tương tự với một số công cụ ảo khác (như Windows Virtual PC, ESX và Hyper-V) có hỗ hỗ trợ phương thức phân đoạn mạng tương tự.

Cấu hình giao tiếp mạng trên TMG Firewall

Trong phần 1 của bài viết này chúng ta sẽ thực hiện cấu hình cho hệ thống ảo và các giao tiếp của TMG Firewall.

Trước khi tìm hiểu tính năng multi-ISP của TMG, chúng ta sẽ khái quát một số điểm cơ bản của TMG Firewall:

- Trong khi thuật ngữ được sử dụng cho tính năng này là hỗ trợ multi-ISP, để cho rõ ràng hơn chúng ta có thể gọi hỗ trợ này là dual ISP vì nó chỉ cho phép tối đa 2 ISP.

- Sẽ phải có một mối quan hệ NAT giữa mạng đích và mạng nguồn, do đó nếu đang sử dụng một mối quan hệ định tuyến trên bất kì Protected Network nào của TMG Firewall thì chúng cũng không thể tận dụng được nhiều ISP.

- Mỗi kết nối ISP cần kết nối tới một cổng nối mặc định trên một ID mạng khác nhau như ISP khác, cả hai cổng nối mặc định không thể tồn tại trên cùng một ID mạng (có nghĩa là những địa chỉ mạng ngoài trên TMG Firewall cũng không thể có cùng một ID mạng).

- Không thể sử dụng DHCP để lấy địa chỉ của những giao tiếp ngoài, nếu đang sử dụng kết nối ISP kiểu người dùng tại nhà thì bạn không được hỗ trợ multi-ISP.

- Bạn có thể lưu trữ cả hai kết nối ISP trên một hoặc hai NIC. Trong bài viết này chúng ta sẽ tìm hiểu cấu hình gồm 2 NIC trong đó mỗi kết nối ISP được hiển thị bởi giao tiếp ngoài riêng.

- Xử lý chuyển tải mạng cần được cài đặt bật (on) hoặc tắt (off) trên cả hai NIC, nếu một trong hai NIC này ở trạng thái mở và NIC còn lại ở trạng thái tắt thì xử lý chuyển tải sẽ bị tắt bỏ trên NIC đang bật.

Hỗ trợ Multi-ISP cho phép chúng ta sử dụng ISP theo một trong hai cách sau:

Failover only (Chỉ chuyển đổi trạng thái). Trong chế độ này một ISP sẽ luôn được sử dụng cho đến khi nó không còn sử dụng được nữa. Khi tình huống này xảy ra các kết nối sẽ được chuyển tiếp tới ISP phụ. Đây là một sự lựa chọn đúng đắn khi sử dụng một liên kết tốc độ cao và một liên kết tốc độ thấp, ngoài ra chúng ta sẽ không phải tiêu tốn chi phí cho băng thông rộng mà chỉ sử dụng đến khi cần thiết.

Failover and load balancing (Chuyển tiếp và cân bằng tải). Trong chế độ này cả hai liên kết sẽ được sử dụng. Chúng ta có một tùy chọn để cài đặt dung lượng cho mỗi liên kết, do đó bạn sẽ không phải sử dụng đồng thời cả hai liên kết này. Nếu một trong hai liên kết thất bại mọi kết nối sẽ chuyển sang liên kết đang trực tuyến.

Hỗ trợ Multi-ISP cho môi trường ảo

Tiếp theo chúng ta sẽ thực hiện một số thao tác để môi trường ảo cũng nhận được hỗ trợ Multi-ISP. Trong bài viết này chúng ta sẽ sử dụng VMWare Workstation, ngoài ra bạn có thể sử dụng Windows Virtual PC, ESX Server hay Microsoft Hyper-V. Không có quá nhiều sự khác biệt giữa các phần mềm này vì chúng đều sử dụng những nguyên lý giống nhau.

Trước tiên chúng ta sẽ bắt đầu với lược đồ mạng ảo cơ bản. Chúng ta sẽ sử dụng 4 mạng ảo hay phần chuyển đổi ảo, mỗi mạng thuộc về một phân đoạn phát tán Ethernet ảo hay vật lý khác nhau.

- Bridged: Đây là mạng đang sử dụng trong hệ thống mạng của công ty. Những NIC ảo sẽ được kết nối tới mạng này, sẽ có một số địa chỉ IP hợp lệ trên mạng đang sử dụng và sử dụng mạng này để kết nối Internet.

- VMNet3: Đây là một phần chuyển đổi ảo biểu trưng cho phân đoạn Ethernet thực hiện kết nối TMG Firewall tới ISP đầu tiên.

- VMNet4: Đây là một phần chuyển đổi ảo đại diện cho phân đoạn Ethernet thực hiện kết nối TMG Firewall tới ISP thứ hai.

- VMNet2: Đây là một phần chuyển đổi ảo đại diện cho phân đoạn Ethernet thực hiện kết nối TMG Firewall tới mạng Internet mặc định.

- RRAS1: Đây là một máy ảo Windows Server 2003 với dịch vụ RRAS được cấu hình như một máy chủ NAT. Giao tiếp ngoài của máy ảo này được kết nối Bridged Network, và giao tiếp nội bộ được kết nối tới VMNet3, thực hiện kết nối NIC trên TMG Firewall được sử dụng cho RRAS1 ISP tới máy chủ RRAS Windows 2003 NAT.

- RRAS2: Đây là một máy ảo Windows Server 2003 với dịch vụ RRAS được cấu hình như một máy chủ NAT. Giao tiếp ngoài được được kết nối tới Bridged Network và giao tiếp nội bộ được được kết nối tới VMNet4, thực hiện kết nối NIC trên TMG Firewall được RRAS2 ISP sử dụng tới máy chủ RRAS Windows NAT.

- TMG Firewall: TMG Firewall có ba NIC. Một kết nối tới VMNet3 (VMNet3 kết nối NIC này tới RRAS1 ISP), một kết nối tới VMNet4 (được kết nối tới RRAS2 ISP), và NIC còn lại kết nối tới VMNet2 (kết nối TMG Firewall tới mạng Internet mặc định).

- DC: Là một Domain Controller của Windows Server 2003 cho miền msfirewall.org. TMG Firewall thuộc về miền này và được kết nối tới VMNet2.

1. Node RRAS1 và RRAS2 hiển thị các Gateway mặc định chúng ta sẽ xử dụng khi cấu hình ISP cho toàn hệ thống. Do đó, địa chỉ IP nội bộ của RRAS1 hiển thị Gateway mặc định của ISP đầu tiên, và địa chỉ IP nội bộ của RRAS2 đại diện cho Gateway mặc định của ISP thứ hai. Hệ thống thử nghiệm của chúng ta hoàn toàn khác, trong đó kết nối Internet được thực hiện qua Bridged Network, vì vậy những giao tiếp ngoài trên RRAS1 và RRAS2 cùng sử dụng Gateway mặc định.

2. Chúng ta đang sử dụng những NIC chuyên dụng trên TMG Firewall cho mỗi ISP. Điều này là không cần thiết, nhưng trong phần tiếp theo chúng ta sẽ thực hiện cấu hình các kết nối ISP khi không có NIC chuyên dụng.

3. Chúng ta có thể tạo ra phân đoạn mạng tương tự với một số công cụ ảo khác (như Windows Virtual PC, ESX và Hyper-V) có hỗ hỗ trợ phương thức phân đoạn mạng tương tự.

Hình 1

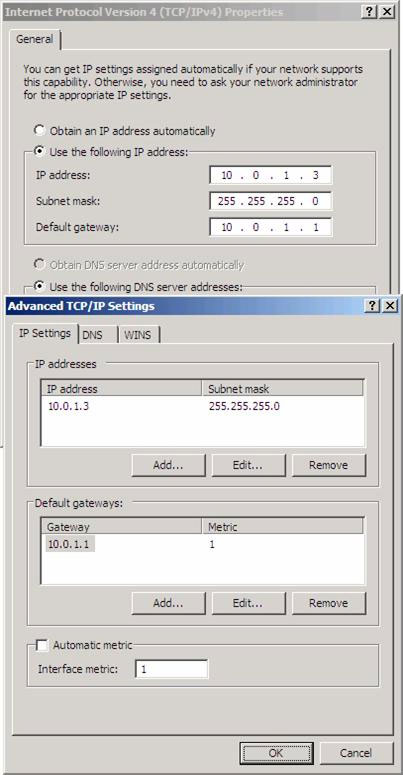

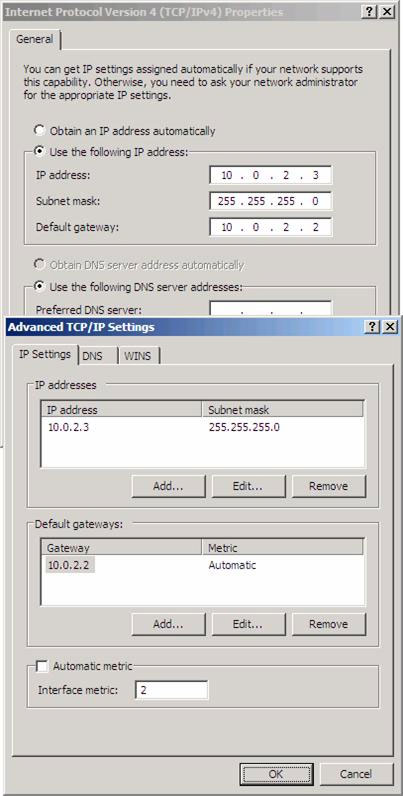

Giờ đây chúng ta đã tạo ra một cấu trúc mạng ảo, tiếp theo chúng ta sẽ kiểm tra lược đồ địa chỉ IP. Địa chỉ IP sử dụng trong ví dụ này được thể hiện trong hình 2. Chú ý rằng TMG RRAS1 ISP NIC sử dụng giao tiếp nội bộ của RRAS1 như Gateway mặc định của nó. Ngoài ra, phân đoạn mạng RRAS1 thuộc ID mạng 10.0.1.0/24, còn phân đoạn mạng RRAS2 thuộc ID mạng 10.0.2.0/24.

Mạng nội bộ mặc định của TMG Firewall thuộc ID mạng 10.0.0.0/24, và DC trên mạng nội bộ mặc định sử dụng TMG Firewall như Gateway mặc định của nó.

Mạng nội bộ mặc định của TMG Firewall thuộc ID mạng 10.0.0.0/24, và DC trên mạng nội bộ mặc định sử dụng TMG Firewall như Gateway mặc định của nó.

Hình 2

Trong bài viết này chúng ta sẽ tìm hiểu tính năng cân bằng tải của ISP. Do dó chúng ta sẽ chú ý tới phương pháp TMG Firewall thực hiện cân bằng tải. Về cơ bản TMG Firewall sẽ kiểm tra địa chỉ nguồn (máy trạm) và địa chỉ đích (máy chủ) và tạo một giá trị Hash, giá trị này sau đó được mô tả như một giá trị trong khoảng 1 đến 100. Mọi giá trị Hash có thể được phân phối cân bằng trong khoảng này. Sau khi tình toán giá trị này, TMG Firewall sẽ kiểm tra lưu lượng được gán cho mỗi ISP.

Ví dụ, giả sử ISP1 được gán 75% lưu lượng tải, và ISP2 được gán 25%. Nếu giá trị Hash là 30 thì kết nối sẽ chuyển sang ISP1, vì giá trị Hash đó thấp hơn giá trị được gán cho kết nối ưu tiên. Nếu giá trị Hash là 80 thì kết nối sẽ được chuyển tiếp sang ISP2 vì giá trị này cao hơn giá trị được gán cho kết nối ưu tiên.

Ví dụ, giả sử ISP1 được gán 75% lưu lượng tải, và ISP2 được gán 25%. Nếu giá trị Hash là 30 thì kết nối sẽ chuyển sang ISP1, vì giá trị Hash đó thấp hơn giá trị được gán cho kết nối ưu tiên. Nếu giá trị Hash là 80 thì kết nối sẽ được chuyển tiếp sang ISP2 vì giá trị này cao hơn giá trị được gán cho kết nối ưu tiên.

Tóm lại, chúng ta cần:

- Kiểm tra lưu lượng tải trên kết nối ưu tiên (theo tỉ lệ %).

- Nếu giá trị Hash thấp hơn lưu lượng thì kết nối ưu tiên được sử dụng.

- Nếu giá trị Hash cao hơn lưu lượng thì kết nối phụ sẽ được sử dụng.

Tất nhiên, nếu chúng ta cài đặt cả hai kết nối ISP là 50% thì một nửa giá trị Hash sẽ thấp hơn 50 và một nửa sẽ cao hơn 50, do đó mọi kết nối sẽ được chia đều giữa các ISP.

Hình 3

Cấu hình giao tiếp mạng trên TMG Firewall

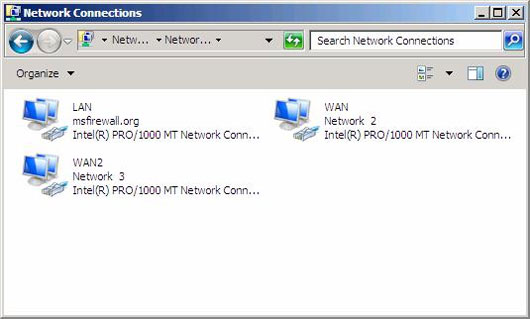

Trong hình 4 chúng ta có thể thấy các giao tiếp mạng đã được cấu hình trên TMG Firewall được sử dụng trong ví dụ này. Giao tiếp LAN được kết nối tới VMNet2, giao tiếp WAN được kết nối tới VMNet3 và WAN2 được kết nối tới VMNet4.

Hình 4

Giao tiếp WAN là NIC ban đầu đã được cấu hình trên TMG Firewall, do đó nó đã được cấp một Gateway mặc định trước khi bắt đầu cấu hình TMG Firewall. Trong hình 5, chúng ta có thể thấy nó đã được gán một địa chỉ IP có hiệu lực cho ISP RRAS1 và nhận được Gateway mặc định là địa chỉ IP nội bộ của máy ảo RRAS1 (đây sẽ là Gateway mặc định của ISP thực trong hệ thống).Ngoài ra chúng ta cần truy cập vào vùng cài đặt Advanced TCP/IP và tắt bỏ tính năng Automatic metric. Microsoft đề xuất làm như vậy để tính năng ISP Redundancy hoạt động ổn định. Tuy nhiên chúng ta cần cài đặt một Manual metric. Yêu cầu duy nhất mà chúng ta cần tuân thủ đó là cài đặt giao tiếp ưu tiên với một metric thấp hơn so với giao tiếp không được ưu tiên. Trong hình 5, giao tiếp ưu tiên đã được cài đặt sử dụng metric 1.

Hình 5

Hình 6 hiển thị thông tin địa chỉ IP cho ISP không ưu tiên (ISP RRAS2). Giao tiếp này được cài đặt sử dụng metric 2.

Hình 6

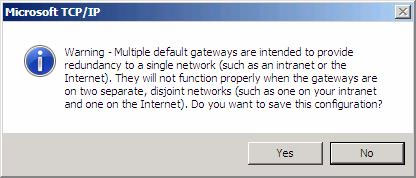

Windows không cho phép gán hai Gateway mặc định trên cùng một máy. Tuy nhiên tính năng ISP Redundancy của TMG Firewall cho phép chúng ta phá bỏ quy tắc này, do đó chúng ta chỉ cần nhấn Yes khi thấy cảnh báo như trong hình 7.

Hình 7

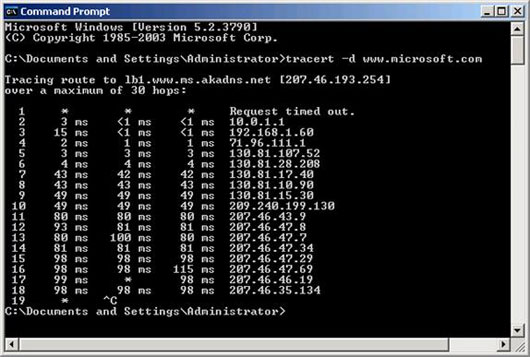

Trước khi cài đặt chúng ta cần kiểm tra giao tiếp nào sẽ được sử dụng. Chúng ta đã cấu hình TMG Firewall và tạo một quy tắc mở. Khi sử dụng lệnh tracert chúng ta sẽ biết rằng giao tiếp ưu tiên sẽ được sử dụng.

Hình 8

Dưới đây là thứ tự cần thực hiện để cấu hình các giao tiếp:

Trong phần đầu tiên của loạt bài viết về tính năng ISP Redundancy của TMG Firewall này chúng ta đã sơ lược về cấu trúc mạng ảo và một số thông tin về phương pháp lựa chọn ISP. Sau đó chúng ta đã cấu hình giao tiếp và một số lưu ý khi cấu hình các giao tiếp mạng kết nối tới mỗi ISP. Trong phần tiếp theo, chúng ta sẽ tiến hành cấu hình tính năng cân bằng tải của ISP và kiểm tra xem nó có thực sự hoạt động hay không bằng cách kiểm thử từ một máy trạm và kiểm tra các file Log của TMG Firewall và một số dấu vết trên Netmon.

- Tạo một máy ảo ban đầu với hai NIC – nội bộ và ngpài.

- Gán địa chỉ IP cho giao tiếp ngoài và giao tiếp nội bộ.

- Cài đặt phần mềm TMG Firewall.

- Xác nhận rằng tiến trình cài đặt đã thành công.

- Tắt bỏ máy ảo TMG và cài đặt một NIC ảo thứ ba để hỗ trợ cho liên kết ISP thứ hai.

- Cấu hình NIC ảo thứ ba sau khi khởi động lại máy ảo.

- Khởi động lại máy ảo sau khi cấu hình địa chỉ IP trên giao tiếp thứ ba.

- Đây không phải là phương pháp được Microsoft đề xuất nhưng nó đã được thử nghiệm và hoạt động tốt.

Trong phần đầu tiên của loạt bài viết về tính năng ISP Redundancy của TMG Firewall này chúng ta đã sơ lược về cấu trúc mạng ảo và một số thông tin về phương pháp lựa chọn ISP. Sau đó chúng ta đã cấu hình giao tiếp và một số lưu ý khi cấu hình các giao tiếp mạng kết nối tới mỗi ISP. Trong phần tiếp theo, chúng ta sẽ tiến hành cấu hình tính năng cân bằng tải của ISP và kiểm tra xem nó có thực sự hoạt động hay không bằng cách kiểm thử từ một máy trạm và kiểm tra các file Log của TMG Firewall và một số dấu vết trên Netmon.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài