03/12

Sau khi Bộ Tư Lệnh Chiến Lược của quân đội Mỹ ban hành lệnh cấm sử dụng các thiết bị truyền thông di động trong hệ thống mạng quân đội Mỹ vào tuần trước...

18/08

svchost.exe là tên một tiến trình chủ (process) cho các dịch vụ hoạt động từ những thư viện liên kết động. Vào thời điểm trước đây, Microsoft đã chuyển tất cả chức năng từ dịch vụ bên trong Windows vào các tập tin .dll thay vì các tập tin .exe. Tuy nhiên, ta lại không thể kích hoạt trực tiếp lên các tập tin thư viện động (dll) để thực thi chúng, do đó tiến trình svchost.exe ra đời.

08/05

Theo số liệu thống kê từ công ty bảo mật hàng đầu hiện nay Acunetix, thời gian gần đây số lượng các cuộc tấn công vào ứng dụng web đã tăng lên nhanh chóng (75% các cuộc tấn công được thực hiện là ở lớp ứng dụng web) [Xem 1]. Trong đó hai kĩ thuật tấn công được các hacker sử dụng phổ biến là cross-site scripting và sql injection [Xem 2] và hình dưói đây:

25/10

Trong thế giới mạng trước nay luôn tồn tại một thế giới hack ứng dụng web cũng có thể được xem như một thế giới hoang dã. Có nhiều thứ mới và luôn xảy ra không giống như mong đợi. Các tấn công đó thường khai thác lỗ hổng trong các ứng dụng web hay kỹ thuật mã h&oa

09/08

Phân tích chi tiết về một website bị tấn công như thế nào là cách tránh các cuộc tấn công tương tự.

21/04

IDS (Intrusion Detection Systems - Hệ thống phát hiện xâm nhập) là thiết bị hoặc phần mềm có nhiệm vụ giám sát traffic mạng, các hành vi đáng ngờ và cảnh báo cho admin hệ thống.

09/04

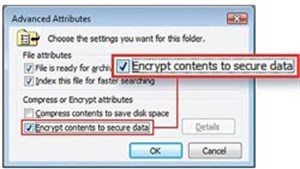

Chỉ có một cách để giữ cho các file một cách bí mật đó là mã hóa chúng. Encrypting File System (EFS) trong hầu hết các thế hệ của Windows Vista, XP, 2000 mã hóa nội dung các file và thư mục, làm cho chúng trở lên khó khăn đối với những người muốn rình mò phát hiện chúng.

03/04

Trong bài này, chúng ta sẽ quan tâm tới một kiểu robot cụ thể (hay bot như tên tắt vẫn thường được gọi) là IRC bot. IRC bot sử dụng các mạng IRC như một kênh liên lạc để nhận lệnh từ người dùng từ xa.

04/01

Học hỏi từ "nghệ thuật đô thị", thế giới online cũng có nhiều cách thức phá hoại làm mất đi vẻ đẹp của web server. Năm ngoái, một cuộc tranh luận về hoạt động deface web server đã diễn ra, tạo nên một sự chuyển biến lớn. Những kẻ phá hoại thực hiện hành vi của m&igrav

17/08

Chúng tôi đăng bài này không phải mục đích khuyến khích các bạn viết virus phá hoại dữ liệu người dùng mà chỉ muốn qua bài viết này các bạn có thể hiểu biết một phần nào đó về cách xây dựng một virus. Qua đây các bạn cũng có thể xây dựng các ý tưởng về một phần mềm chống virus khi chúng ta biết rõ

16/03

Các bạn có thể tự mình thiết lập một “bộ lọc” web cực kỳ hữu dụng cho các máy tính mà mình thường xài bằng cách sử dụng công cụ CyberSister độc đáo và hết sức gọn gàng của công ty Solid Oak Software.

09/05

When a system (called the client) attempts to establish a TCP connection to a system providing a service (the server), the client and server exchange a set sequence of messages. This connection technique applies to all TCP connections--telnet, Web, email, etc.

22/12

Kỹ thuật ấn công DoS vào WircSrv Irc Server v5.07: WircSrv IRC là một Server IRC thông dụng trên Internet, nó sẽ bị Crash nếu như bị các Hacker gửi một Packet lớn hơn giá trị (65000 ký tự) cho phép đến Port 6667.

22/12

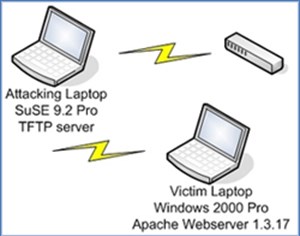

DoS attack là gì? (Denial Of Services Attack) DoS attack (dịch là tấn công từ chối dịch vụ) là kiểu tấn công rất lợi hại, với loại tấn công này, bạn chỉ cần một máy tính kết nối Internet là đã có thể thực hiện việc tấn công được máy tính của đối phương.

22/12

Gói tin TCP/IP là gì?TCP/IP viết tắt cho Transmission Control Protocol and Internet Protocol, một Gói tin TCP/IP là một khối dữ liệu đã được nén, sau đó kèm thêm một header và gửi đến một máy tính khác. Đây là cách thức truyền tin của internet, bằng cách gửi các gói tin. Phần header trong một gói tin chứa địa chỉ IP của người gửi gói tin.

07/12

Windows NT cung cấp khả năng sử dụng RPC để thực thi các ứng dụng phân tán . Microsoft RPC bao gồm các thư viện và các dịch vụ cho phép các ứng dụng phân tán hoạt động được trong môi trường Windows NT. Các ứng dụng phân tán chính bao gồm nhiều tiến trình thực thi với nhiệm vụ xác định nào đó. Các tiến trình này có thể chạy trên một hay nhiều máy tính.

07/12

Cookie là những phần dữ liệu nhỏ có cấu trúc được chia sẻ giữa web site và browser của người dùng. cookies được lưu trữ dưới những file dữ liệu nhỏ dạng text (size dưới 4k). Chúng được các site tạo ra để lưu trữ/truy tìm/nhận biết các thông tin về người dùng đã ghé thăm site và những vùng mà họ đi qua trong site.

11/10

Vitual port (cổng ảo) là 1 số tự nhiên đựợc gói ở trong TCP (Tranmission Control Protocol) và UDP (User Diagram Protocol) header. Như mọi người đã biết, Windows có thể chạy nhiều chương trình 1 lúc, mỗi chương trình này có 1 cổng riêng dùng để truyền và nhận dữ liệu.

Các kho tiền nằm giữa phố luôn khơi gợi lòng tham của kẻ xấu và khiến họ tìm vô số cách rút, từ việc dùng thiết bị hiện đại, máy nghe nhạc đến cả máy ủi để bốc cây ATM đi.

Các kho tiền nằm giữa phố luôn khơi gợi lòng tham của kẻ xấu và khiến họ tìm vô số cách rút, từ việc dùng thiết bị hiện đại, máy nghe nhạc đến cả máy ủi để bốc cây ATM đi. Các hệ thống đang chạy SQL Server 2000, SQL Server 2005, SQL Server 2005 Express Edition, SQL Server 2000 Desktop Engine (MSDE 2000),... có thể bị khai thác và khống chế

Các hệ thống đang chạy SQL Server 2000, SQL Server 2005, SQL Server 2005 Express Edition, SQL Server 2000 Desktop Engine (MSDE 2000),... có thể bị khai thác và khống chế Sau khi Bộ Tư Lệnh Chiến Lược của quân đội Mỹ ban hành lệnh cấm sử dụng các thiết bị truyền thông di động trong hệ thống mạng quân đội Mỹ vào tuần trước...

Sau khi Bộ Tư Lệnh Chiến Lược của quân đội Mỹ ban hành lệnh cấm sử dụng các thiết bị truyền thông di động trong hệ thống mạng quân đội Mỹ vào tuần trước... svchost.exe là tên một tiến trình chủ (process) cho các dịch vụ hoạt động từ những thư viện liên kết động. Vào thời điểm trước đây, Microsoft đã chuyển tất cả chức năng từ dịch vụ bên trong Windows vào các tập tin .dll thay vì các tập tin .exe. Tuy nhiên, ta lại không thể kích hoạt trực tiếp lên các tập tin thư viện động (dll) để thực thi chúng, do đó tiến trình svchost.exe ra đời.

svchost.exe là tên một tiến trình chủ (process) cho các dịch vụ hoạt động từ những thư viện liên kết động. Vào thời điểm trước đây, Microsoft đã chuyển tất cả chức năng từ dịch vụ bên trong Windows vào các tập tin .dll thay vì các tập tin .exe. Tuy nhiên, ta lại không thể kích hoạt trực tiếp lên các tập tin thư viện động (dll) để thực thi chúng, do đó tiến trình svchost.exe ra đời. Theo số liệu thống kê từ công ty bảo mật hàng đầu hiện nay Acunetix, thời gian gần đây số lượng các cuộc tấn công vào ứng dụng web đã tăng lên nhanh chóng (75% các cuộc tấn công được thực hiện là ở lớp ứng dụng web) [Xem 1]. Trong đó hai kĩ thuật tấn công được các hacker sử dụng phổ biến là cross-site scripting và sql injection [Xem 2] và hình dưói đây:

Theo số liệu thống kê từ công ty bảo mật hàng đầu hiện nay Acunetix, thời gian gần đây số lượng các cuộc tấn công vào ứng dụng web đã tăng lên nhanh chóng (75% các cuộc tấn công được thực hiện là ở lớp ứng dụng web) [Xem 1]. Trong đó hai kĩ thuật tấn công được các hacker sử dụng phổ biến là cross-site scripting và sql injection [Xem 2] và hình dưói đây: Trong thế giới mạng trước nay luôn tồn tại một thế giới hack ứng dụng web cũng có thể được xem như một thế giới hoang dã. Có nhiều thứ mới và luôn xảy ra không giống như mong đợi. Các tấn công đó thường khai thác lỗ hổng trong các ứng dụng web hay kỹ thuật mã h&oa

Trong thế giới mạng trước nay luôn tồn tại một thế giới hack ứng dụng web cũng có thể được xem như một thế giới hoang dã. Có nhiều thứ mới và luôn xảy ra không giống như mong đợi. Các tấn công đó thường khai thác lỗ hổng trong các ứng dụng web hay kỹ thuật mã h&oa Phân tích chi tiết về một website bị tấn công như thế nào là cách tránh các cuộc tấn công tương tự.

Phân tích chi tiết về một website bị tấn công như thế nào là cách tránh các cuộc tấn công tương tự. IDS (Intrusion Detection Systems - Hệ thống phát hiện xâm nhập) là thiết bị hoặc phần mềm có nhiệm vụ giám sát traffic mạng, các hành vi đáng ngờ và cảnh báo cho admin hệ thống.

IDS (Intrusion Detection Systems - Hệ thống phát hiện xâm nhập) là thiết bị hoặc phần mềm có nhiệm vụ giám sát traffic mạng, các hành vi đáng ngờ và cảnh báo cho admin hệ thống. Chỉ có một cách để giữ cho các file một cách bí mật đó là mã hóa chúng. Encrypting File System (EFS) trong hầu hết các thế hệ của Windows Vista, XP, 2000 mã hóa nội dung các file và thư mục, làm cho chúng trở lên khó khăn đối với những người muốn rình mò phát hiện chúng.

Chỉ có một cách để giữ cho các file một cách bí mật đó là mã hóa chúng. Encrypting File System (EFS) trong hầu hết các thế hệ của Windows Vista, XP, 2000 mã hóa nội dung các file và thư mục, làm cho chúng trở lên khó khăn đối với những người muốn rình mò phát hiện chúng. Trong bài này, chúng ta sẽ quan tâm tới một kiểu robot cụ thể (hay bot như tên tắt vẫn thường được gọi) là IRC bot. IRC bot sử dụng các mạng IRC như một kênh liên lạc để nhận lệnh từ người dùng từ xa.

Trong bài này, chúng ta sẽ quan tâm tới một kiểu robot cụ thể (hay bot như tên tắt vẫn thường được gọi) là IRC bot. IRC bot sử dụng các mạng IRC như một kênh liên lạc để nhận lệnh từ người dùng từ xa. Học hỏi từ "nghệ thuật đô thị", thế giới online cũng có nhiều cách thức phá hoại làm mất đi vẻ đẹp của web server. Năm ngoái, một cuộc tranh luận về hoạt động deface web server đã diễn ra, tạo nên một sự chuyển biến lớn. Những kẻ phá hoại thực hiện hành vi của m&igrav

Học hỏi từ "nghệ thuật đô thị", thế giới online cũng có nhiều cách thức phá hoại làm mất đi vẻ đẹp của web server. Năm ngoái, một cuộc tranh luận về hoạt động deface web server đã diễn ra, tạo nên một sự chuyển biến lớn. Những kẻ phá hoại thực hiện hành vi của m&igrav Chúng tôi đăng bài này không phải mục đích khuyến khích các bạn viết virus phá hoại dữ liệu người dùng mà chỉ muốn qua bài viết này các bạn có thể hiểu biết một phần nào đó về cách xây dựng một virus. Qua đây các bạn cũng có thể xây dựng các ý tưởng về một phần mềm chống virus khi chúng ta biết rõ

Chúng tôi đăng bài này không phải mục đích khuyến khích các bạn viết virus phá hoại dữ liệu người dùng mà chỉ muốn qua bài viết này các bạn có thể hiểu biết một phần nào đó về cách xây dựng một virus. Qua đây các bạn cũng có thể xây dựng các ý tưởng về một phần mềm chống virus khi chúng ta biết rõ Các bạn có thể tự mình thiết lập một “bộ lọc” web cực kỳ hữu dụng cho các máy tính mà mình thường xài bằng cách sử dụng công cụ CyberSister độc đáo và hết sức gọn gàng của công ty Solid Oak Software.

Các bạn có thể tự mình thiết lập một “bộ lọc” web cực kỳ hữu dụng cho các máy tính mà mình thường xài bằng cách sử dụng công cụ CyberSister độc đáo và hết sức gọn gàng của công ty Solid Oak Software. When a system (called the client) attempts to establish a TCP connection to a system providing a service (the server), the client and server exchange a set sequence of messages. This connection technique applies to all TCP connections--telnet, Web, email, etc.

When a system (called the client) attempts to establish a TCP connection to a system providing a service (the server), the client and server exchange a set sequence of messages. This connection technique applies to all TCP connections--telnet, Web, email, etc. Kỹ thuật ấn công DoS vào WircSrv Irc Server v5.07: WircSrv IRC là một Server IRC thông dụng trên Internet, nó sẽ bị Crash nếu như bị các Hacker gửi một Packet lớn hơn giá trị (65000 ký tự) cho phép đến Port 6667.

Kỹ thuật ấn công DoS vào WircSrv Irc Server v5.07: WircSrv IRC là một Server IRC thông dụng trên Internet, nó sẽ bị Crash nếu như bị các Hacker gửi một Packet lớn hơn giá trị (65000 ký tự) cho phép đến Port 6667. DoS attack là gì? (Denial Of Services Attack) DoS attack (dịch là tấn công từ chối dịch vụ) là kiểu tấn công rất lợi hại, với loại tấn công này, bạn chỉ cần một máy tính kết nối Internet là đã có thể thực hiện việc tấn công được máy tính của đối phương.

DoS attack là gì? (Denial Of Services Attack) DoS attack (dịch là tấn công từ chối dịch vụ) là kiểu tấn công rất lợi hại, với loại tấn công này, bạn chỉ cần một máy tính kết nối Internet là đã có thể thực hiện việc tấn công được máy tính của đối phương. Gói tin TCP/IP là gì?TCP/IP viết tắt cho Transmission Control Protocol and Internet Protocol, một Gói tin TCP/IP là một khối dữ liệu đã được nén, sau đó kèm thêm một header và gửi đến một máy tính khác. Đây là cách thức truyền tin của internet, bằng cách gửi các gói tin. Phần header trong một gói tin chứa địa chỉ IP của người gửi gói tin.

Gói tin TCP/IP là gì?TCP/IP viết tắt cho Transmission Control Protocol and Internet Protocol, một Gói tin TCP/IP là một khối dữ liệu đã được nén, sau đó kèm thêm một header và gửi đến một máy tính khác. Đây là cách thức truyền tin của internet, bằng cách gửi các gói tin. Phần header trong một gói tin chứa địa chỉ IP của người gửi gói tin. Windows NT cung cấp khả năng sử dụng RPC để thực thi các ứng dụng phân tán . Microsoft RPC bao gồm các thư viện và các dịch vụ cho phép các ứng dụng phân tán hoạt động được trong môi trường Windows NT. Các ứng dụng phân tán chính bao gồm nhiều tiến trình thực thi với nhiệm vụ xác định nào đó. Các tiến trình này có thể chạy trên một hay nhiều máy tính.

Windows NT cung cấp khả năng sử dụng RPC để thực thi các ứng dụng phân tán . Microsoft RPC bao gồm các thư viện và các dịch vụ cho phép các ứng dụng phân tán hoạt động được trong môi trường Windows NT. Các ứng dụng phân tán chính bao gồm nhiều tiến trình thực thi với nhiệm vụ xác định nào đó. Các tiến trình này có thể chạy trên một hay nhiều máy tính. Cookie là những phần dữ liệu nhỏ có cấu trúc được chia sẻ giữa web site và browser của người dùng. cookies được lưu trữ dưới những file dữ liệu nhỏ dạng text (size dưới 4k). Chúng được các site tạo ra để lưu trữ/truy tìm/nhận biết các thông tin về người dùng đã ghé thăm site và những vùng mà họ đi qua trong site.

Cookie là những phần dữ liệu nhỏ có cấu trúc được chia sẻ giữa web site và browser của người dùng. cookies được lưu trữ dưới những file dữ liệu nhỏ dạng text (size dưới 4k). Chúng được các site tạo ra để lưu trữ/truy tìm/nhận biết các thông tin về người dùng đã ghé thăm site và những vùng mà họ đi qua trong site. Vitual port (cổng ảo) là 1 số tự nhiên đựợc gói ở trong TCP (Tranmission Control Protocol) và UDP (User Diagram Protocol) header. Như mọi người đã biết, Windows có thể chạy nhiều chương trình 1 lúc, mỗi chương trình này có 1 cổng riêng dùng để truyền và nhận dữ liệu.

Vitual port (cổng ảo) là 1 số tự nhiên đựợc gói ở trong TCP (Tranmission Control Protocol) và UDP (User Diagram Protocol) header. Như mọi người đã biết, Windows có thể chạy nhiều chương trình 1 lúc, mỗi chương trình này có 1 cổng riêng dùng để truyền và nhận dữ liệu. Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài