22/10

Ngày nay, thiết bị lưu trữ dữ liệu di động USB ngày càng trở nên phổ biến và quen thuộc và do đó nhu cầu bảo mật thông tin cá nhân cũng tăng lên từng ngày. Hiện nay đã có rất nhiều mẹo cũng như tiện ích hỗ trợ người dùng trong việc này. Và sau đây, Quản Trị Mạng sẽ giới thiệu với các bạn 1 công cụ nữa để bảo mật thông tin cá nhân.

08/10

Wifi là gì? Là hệ thống mạng không dây mà chúng ta vẫn thường sử dụng hàng ngày, ở nhà, ở văn phòng, ở quán cafe... Và nếu xét về mặt lý thuyết cơ bản, mật khẩu Wifi để làm gì? Các bạn có biết ngoài cách đặt mật khẩu cho Wifi thì còn có những phương pháp bảo mật nào khác?

03/10

Facebook đã và đang trở thành một phần cực kỳ quan trọng đối với thế giới hiện đại. Không chỉ đơn giản là mạng xã hội lớn nhất hành tinh, nó giờ đây còn là nơi để người ta chia sẻ niềm vui, nỗi buồn với người thân và bạn bè. Vậy nên việc bảo mật cho tài khoản Facebook trở nên vô cùng cần thiết, nhất là khi mà nạn "Hack Facebook" bắt đầu xuất hiện và ngày càng nguy hiểm.

02/10

Mặc định hệ điều hành Android không cho phép mã hóa toàn bộ thiết bị để bảo vệ dữ liệu nhưng nếu bạn đang tìm kiếm giải pháp mã hóa các tập tin trên thiết bị của mình thì sẽ cần một ứng dụng của bên thứ ba. Vậy thì dưới đây sẽ là cách để bạn có thể mã hóa dữ liệu của mình.

05/01

Tính năng Remote Desktop Manager của Microsoft trong Windows 7 có thể dễ dàng cho phép người dùng kết nối từ máy này tới máy khác trong cùng 1 hệ thống mạng, và chia sẻ tài liệu, văn bản... Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một vài bước cơ bản trong quá trình thiết lập và sử dụng tính năng này trong Windows 7.

23/06

Nếu bạn là người ưa thích tìm hiểu, khám phá về phần mềm và những lĩnh vực có liên quan, chắc chắn sẽ phải cần đến bộ tổ hợp công cụ dùng để hack. Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một số chương trình hỗ trợ trực tuyến khá phổ biến và được nhiều người sử dụng.

09/06

Mỗi khi nhận được email, chúng ta không chỉ đơn thuần nhận được nội dung bên trong tin nhắn đó. Cụ thể, phần Header của bức thư chứa đựng nhiều thông tin cần thiết và quan trọng về nguồn gốc người gửi, nơi xuất xứ. Trong bài viết dưới đây, chúng tôi sẽ trình bày một số thao tác cơ bản để giúp các bạn xác định được những thông tin này theo cách đơn giản nhất.

26/01

Các virus máy tính đang phát triển nhanh hơn bao giờ hết và phần mềm diệt virus cũng đang được cải thiện tích cực để đáp ứng sự thay đổi chóng mặt này. Mỗi năm lại có các thế hệ phần mềm diệt virus mới ra đời và thật khó để đánh giá sản phẩm nào tốt nhất.

26/01

Các chuyên gia bảo mật đã liệt kê 10 kỹ thuật hàng đầu tấn công trên web và dự báo các giao dịch ngân hàng trực tuyến có nguy cơ bị hacker thâm nhập cao nhất. Phát hiện của Dương Ngọc Thái, chuyên gia bảo mật người Việt Nam đứng hàng đầu.

18/09

Kỹ thuật tấn công theo kiểu IFrame Injection hiện vẫn đang là 1 dạng xâm nhập cơ bản và phổ biến nhất của mô hình Cross-Site Scripting – XSS. Bằng cách chèn vào các website động (ASP, PHP, CGI, JSP … ) những thẻ HTML hay những đoạn mã script nguy hiểm

19/08

Nokia C3 tập trung chủ yếu vào mạng xã hội với thiết kế đơn giản, chắc chắn và đặc biệt là hướng tới giới trẻ. Tuy nhiên, với mức giá khoảng 2,8 triệu đồng, sản phẩm đã bị “lược giản” rất nhiều tính năng cần thiết hiện nay.

05/08

Tài liệu đầu tiên sử dụng từ “phishing” vào năm 1996. Hầu hết mọi người cho rằng nó được bắt nguồn từ việc phát âm giống từ fish (câu cá), có nghĩa là "câu, moi thông tin".

28/07

Bài này chúng tôi sẽ giới thiệu cho các bạn về kỹ thuật tấn công Pass the Hash và minh chứng quá trình được sử dụng để lấy các hash mật khẩu bị đánh cắp và sử dụng chúng để tấn công.

20/07

Cái tên Steam chắc chắn không hề xa lạ gì với giới game thủ trên toàn thế giới, công nghệ của Steam được dùng để phân phối, quản lý game trực tuyến và được phát triển trực tiếp bởi Valve.

14/04

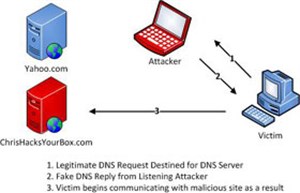

Trong phần đầu của loạt bài này, chúng tôi đã giới thiệu cho các bạn về truyền thông ARP và ARP cache của một thiết bị có thể bị giả mạo như thế nào để redirect lưu lượng mạng của các máy tính qua một máy khác với ý mục đích xấu.

04/12

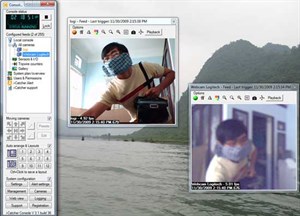

Ngoài tính năng là một camera hiển thị hình ảnh của bạn trong khi chat với bạn bè và người thân, nếu biết tận dụng bạn có thể dễ dàng biến chiếc webcam thành một “mắt thần” chống trộm cho ngôi nhà thân yêu của mình.

20/11

Công cụ BitLocker của Microsoft cung cấp khả năng mã hóa tối đa giúp giảm thiểu những hiểm họa có thể xảy ra với dữ liệu, như bị thất lạc, đánh cắp hay khi bị mất máy tính.

18/09

Bạn chỉ được truy cập vào máy tính với một quyền user thông thường và điều đó khiến bạn bực bội mỗi khi cần cài đặt hay sử dụng một chương trình nào đó. Bài hướng dẫn này sẽ giúp bạn giải tỏa bực bội bằng cách “hack chơi” mật khẩu của Admin mà không cần sử dụng tới một phần mềm thứ ba nào cả.

Bỗng nhiên, vào một ngày đẹp trời, bạn nhận được những lời phàn nàn từ những người bạn bè, đồng nghiệp rằng họ nhận được rất nhiều email spam từ ... địa chỉ email của bạn. Chuyện gì xảy ra vậy trong khi bạn chẳng hề hay biết gì cả? Rất có thể email của bạn đã bị dính mã độc hoặc tệ hơn là bị hack.

Bỗng nhiên, vào một ngày đẹp trời, bạn nhận được những lời phàn nàn từ những người bạn bè, đồng nghiệp rằng họ nhận được rất nhiều email spam từ ... địa chỉ email của bạn. Chuyện gì xảy ra vậy trong khi bạn chẳng hề hay biết gì cả? Rất có thể email của bạn đã bị dính mã độc hoặc tệ hơn là bị hack. Trong quá trình sử dụng máy tính, bạn sẽ có những thư mục, tập tin quan trọng cần phải được giữ bí mật, tránh sự tò mò từ người khác khi họ sử dụng máy. Vì thế, giải pháp ở đây là sử dụng phần mềm bảo mật. Có rất nhiều phần mềm bảo mật khác nhau nhưng thông dụng, dễ sử dụng nhất phải kể đến SubiSoft Secure Folder. Với nó, bạn có thể khóa, ẩn hoặc mã hóa toàn bộ thư mục.

Trong quá trình sử dụng máy tính, bạn sẽ có những thư mục, tập tin quan trọng cần phải được giữ bí mật, tránh sự tò mò từ người khác khi họ sử dụng máy. Vì thế, giải pháp ở đây là sử dụng phần mềm bảo mật. Có rất nhiều phần mềm bảo mật khác nhau nhưng thông dụng, dễ sử dụng nhất phải kể đến SubiSoft Secure Folder. Với nó, bạn có thể khóa, ẩn hoặc mã hóa toàn bộ thư mục. Ngày nay, thiết bị lưu trữ dữ liệu di động USB ngày càng trở nên phổ biến và quen thuộc và do đó nhu cầu bảo mật thông tin cá nhân cũng tăng lên từng ngày. Hiện nay đã có rất nhiều mẹo cũng như tiện ích hỗ trợ người dùng trong việc này. Và sau đây, Quản Trị Mạng sẽ giới thiệu với các bạn 1 công cụ nữa để bảo mật thông tin cá nhân.

Ngày nay, thiết bị lưu trữ dữ liệu di động USB ngày càng trở nên phổ biến và quen thuộc và do đó nhu cầu bảo mật thông tin cá nhân cũng tăng lên từng ngày. Hiện nay đã có rất nhiều mẹo cũng như tiện ích hỗ trợ người dùng trong việc này. Và sau đây, Quản Trị Mạng sẽ giới thiệu với các bạn 1 công cụ nữa để bảo mật thông tin cá nhân. Wifi là gì? Là hệ thống mạng không dây mà chúng ta vẫn thường sử dụng hàng ngày, ở nhà, ở văn phòng, ở quán cafe... Và nếu xét về mặt lý thuyết cơ bản, mật khẩu Wifi để làm gì? Các bạn có biết ngoài cách đặt mật khẩu cho Wifi thì còn có những phương pháp bảo mật nào khác?

Wifi là gì? Là hệ thống mạng không dây mà chúng ta vẫn thường sử dụng hàng ngày, ở nhà, ở văn phòng, ở quán cafe... Và nếu xét về mặt lý thuyết cơ bản, mật khẩu Wifi để làm gì? Các bạn có biết ngoài cách đặt mật khẩu cho Wifi thì còn có những phương pháp bảo mật nào khác? Facebook đã và đang trở thành một phần cực kỳ quan trọng đối với thế giới hiện đại. Không chỉ đơn giản là mạng xã hội lớn nhất hành tinh, nó giờ đây còn là nơi để người ta chia sẻ niềm vui, nỗi buồn với người thân và bạn bè. Vậy nên việc bảo mật cho tài khoản Facebook trở nên vô cùng cần thiết, nhất là khi mà nạn "Hack Facebook" bắt đầu xuất hiện và ngày càng nguy hiểm.

Facebook đã và đang trở thành một phần cực kỳ quan trọng đối với thế giới hiện đại. Không chỉ đơn giản là mạng xã hội lớn nhất hành tinh, nó giờ đây còn là nơi để người ta chia sẻ niềm vui, nỗi buồn với người thân và bạn bè. Vậy nên việc bảo mật cho tài khoản Facebook trở nên vô cùng cần thiết, nhất là khi mà nạn "Hack Facebook" bắt đầu xuất hiện và ngày càng nguy hiểm. Mặc định hệ điều hành Android không cho phép mã hóa toàn bộ thiết bị để bảo vệ dữ liệu nhưng nếu bạn đang tìm kiếm giải pháp mã hóa các tập tin trên thiết bị của mình thì sẽ cần một ứng dụng của bên thứ ba. Vậy thì dưới đây sẽ là cách để bạn có thể mã hóa dữ liệu của mình.

Mặc định hệ điều hành Android không cho phép mã hóa toàn bộ thiết bị để bảo vệ dữ liệu nhưng nếu bạn đang tìm kiếm giải pháp mã hóa các tập tin trên thiết bị của mình thì sẽ cần một ứng dụng của bên thứ ba. Vậy thì dưới đây sẽ là cách để bạn có thể mã hóa dữ liệu của mình. Tính năng Remote Desktop Manager của Microsoft trong Windows 7 có thể dễ dàng cho phép người dùng kết nối từ máy này tới máy khác trong cùng 1 hệ thống mạng, và chia sẻ tài liệu, văn bản... Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một vài bước cơ bản trong quá trình thiết lập và sử dụng tính năng này trong Windows 7.

Tính năng Remote Desktop Manager của Microsoft trong Windows 7 có thể dễ dàng cho phép người dùng kết nối từ máy này tới máy khác trong cùng 1 hệ thống mạng, và chia sẻ tài liệu, văn bản... Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một vài bước cơ bản trong quá trình thiết lập và sử dụng tính năng này trong Windows 7. Nếu bạn là người ưa thích tìm hiểu, khám phá về phần mềm và những lĩnh vực có liên quan, chắc chắn sẽ phải cần đến bộ tổ hợp công cụ dùng để hack. Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một số chương trình hỗ trợ trực tuyến khá phổ biến và được nhiều người sử dụng.

Nếu bạn là người ưa thích tìm hiểu, khám phá về phần mềm và những lĩnh vực có liên quan, chắc chắn sẽ phải cần đến bộ tổ hợp công cụ dùng để hack. Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một số chương trình hỗ trợ trực tuyến khá phổ biến và được nhiều người sử dụng. Mỗi khi nhận được email, chúng ta không chỉ đơn thuần nhận được nội dung bên trong tin nhắn đó. Cụ thể, phần Header của bức thư chứa đựng nhiều thông tin cần thiết và quan trọng về nguồn gốc người gửi, nơi xuất xứ. Trong bài viết dưới đây, chúng tôi sẽ trình bày một số thao tác cơ bản để giúp các bạn xác định được những thông tin này theo cách đơn giản nhất.

Mỗi khi nhận được email, chúng ta không chỉ đơn thuần nhận được nội dung bên trong tin nhắn đó. Cụ thể, phần Header của bức thư chứa đựng nhiều thông tin cần thiết và quan trọng về nguồn gốc người gửi, nơi xuất xứ. Trong bài viết dưới đây, chúng tôi sẽ trình bày một số thao tác cơ bản để giúp các bạn xác định được những thông tin này theo cách đơn giản nhất. Các virus máy tính đang phát triển nhanh hơn bao giờ hết và phần mềm diệt virus cũng đang được cải thiện tích cực để đáp ứng sự thay đổi chóng mặt này. Mỗi năm lại có các thế hệ phần mềm diệt virus mới ra đời và thật khó để đánh giá sản phẩm nào tốt nhất.

Các virus máy tính đang phát triển nhanh hơn bao giờ hết và phần mềm diệt virus cũng đang được cải thiện tích cực để đáp ứng sự thay đổi chóng mặt này. Mỗi năm lại có các thế hệ phần mềm diệt virus mới ra đời và thật khó để đánh giá sản phẩm nào tốt nhất. Các chuyên gia bảo mật đã liệt kê 10 kỹ thuật hàng đầu tấn công trên web và dự báo các giao dịch ngân hàng trực tuyến có nguy cơ bị hacker thâm nhập cao nhất. Phát hiện của Dương Ngọc Thái, chuyên gia bảo mật người Việt Nam đứng hàng đầu.

Các chuyên gia bảo mật đã liệt kê 10 kỹ thuật hàng đầu tấn công trên web và dự báo các giao dịch ngân hàng trực tuyến có nguy cơ bị hacker thâm nhập cao nhất. Phát hiện của Dương Ngọc Thái, chuyên gia bảo mật người Việt Nam đứng hàng đầu. Kỹ thuật tấn công theo kiểu IFrame Injection hiện vẫn đang là 1 dạng xâm nhập cơ bản và phổ biến nhất của mô hình Cross-Site Scripting – XSS. Bằng cách chèn vào các website động (ASP, PHP, CGI, JSP … ) những thẻ HTML hay những đoạn mã script nguy hiểm

Kỹ thuật tấn công theo kiểu IFrame Injection hiện vẫn đang là 1 dạng xâm nhập cơ bản và phổ biến nhất của mô hình Cross-Site Scripting – XSS. Bằng cách chèn vào các website động (ASP, PHP, CGI, JSP … ) những thẻ HTML hay những đoạn mã script nguy hiểm Nokia C3 tập trung chủ yếu vào mạng xã hội với thiết kế đơn giản, chắc chắn và đặc biệt là hướng tới giới trẻ. Tuy nhiên, với mức giá khoảng 2,8 triệu đồng, sản phẩm đã bị “lược giản” rất nhiều tính năng cần thiết hiện nay.

Nokia C3 tập trung chủ yếu vào mạng xã hội với thiết kế đơn giản, chắc chắn và đặc biệt là hướng tới giới trẻ. Tuy nhiên, với mức giá khoảng 2,8 triệu đồng, sản phẩm đã bị “lược giản” rất nhiều tính năng cần thiết hiện nay. Tài liệu đầu tiên sử dụng từ “phishing” vào năm 1996. Hầu hết mọi người cho rằng nó được bắt nguồn từ việc phát âm giống từ fish (câu cá), có nghĩa là "câu, moi thông tin".

Tài liệu đầu tiên sử dụng từ “phishing” vào năm 1996. Hầu hết mọi người cho rằng nó được bắt nguồn từ việc phát âm giống từ fish (câu cá), có nghĩa là "câu, moi thông tin". Bài này chúng tôi sẽ giới thiệu cho các bạn về kỹ thuật tấn công Pass the Hash và minh chứng quá trình được sử dụng để lấy các hash mật khẩu bị đánh cắp và sử dụng chúng để tấn công.

Bài này chúng tôi sẽ giới thiệu cho các bạn về kỹ thuật tấn công Pass the Hash và minh chứng quá trình được sử dụng để lấy các hash mật khẩu bị đánh cắp và sử dụng chúng để tấn công. Cái tên Steam chắc chắn không hề xa lạ gì với giới game thủ trên toàn thế giới, công nghệ của Steam được dùng để phân phối, quản lý game trực tuyến và được phát triển trực tiếp bởi Valve.

Cái tên Steam chắc chắn không hề xa lạ gì với giới game thủ trên toàn thế giới, công nghệ của Steam được dùng để phân phối, quản lý game trực tuyến và được phát triển trực tiếp bởi Valve. Trong phần đầu của loạt bài này, chúng tôi đã giới thiệu cho các bạn về truyền thông ARP và ARP cache của một thiết bị có thể bị giả mạo như thế nào để redirect lưu lượng mạng của các máy tính qua một máy khác với ý mục đích xấu.

Trong phần đầu của loạt bài này, chúng tôi đã giới thiệu cho các bạn về truyền thông ARP và ARP cache của một thiết bị có thể bị giả mạo như thế nào để redirect lưu lượng mạng của các máy tính qua một máy khác với ý mục đích xấu. Ngoài tính năng là một camera hiển thị hình ảnh của bạn trong khi chat với bạn bè và người thân, nếu biết tận dụng bạn có thể dễ dàng biến chiếc webcam thành một “mắt thần” chống trộm cho ngôi nhà thân yêu của mình.

Ngoài tính năng là một camera hiển thị hình ảnh của bạn trong khi chat với bạn bè và người thân, nếu biết tận dụng bạn có thể dễ dàng biến chiếc webcam thành một “mắt thần” chống trộm cho ngôi nhà thân yêu của mình. Công cụ BitLocker của Microsoft cung cấp khả năng mã hóa tối đa giúp giảm thiểu những hiểm họa có thể xảy ra với dữ liệu, như bị thất lạc, đánh cắp hay khi bị mất máy tính.

Công cụ BitLocker của Microsoft cung cấp khả năng mã hóa tối đa giúp giảm thiểu những hiểm họa có thể xảy ra với dữ liệu, như bị thất lạc, đánh cắp hay khi bị mất máy tính. Bạn chỉ được truy cập vào máy tính với một quyền user thông thường và điều đó khiến bạn bực bội mỗi khi cần cài đặt hay sử dụng một chương trình nào đó. Bài hướng dẫn này sẽ giúp bạn giải tỏa bực bội bằng cách “hack chơi” mật khẩu của Admin mà không cần sử dụng tới một phần mềm thứ ba nào cả.

Bạn chỉ được truy cập vào máy tính với một quyền user thông thường và điều đó khiến bạn bực bội mỗi khi cần cài đặt hay sử dụng một chương trình nào đó. Bài hướng dẫn này sẽ giúp bạn giải tỏa bực bội bằng cách “hack chơi” mật khẩu của Admin mà không cần sử dụng tới một phần mềm thứ ba nào cả. Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài