![]() Cấu hình bảo mật Hyper-V bằng Authorization Manager - Phần 1

Cấu hình bảo mật Hyper-V bằng Authorization Manager - Phần 1

Quản trị mạng – Việc bảo mật các máy ảo đang chạy trên Hyper-V là một nhiệm vụ quan trọng. Chính vì vậy mà trong phần hai này, chúng tôi sẽ giới thiệu cho các bạn về cách bảo mật các máy ảo khi chạy trên Hyper-V. Authorization Manager là một thành phần có trong Windows. Hyper-V sử dụng kho hàng của nó để bảo mật cho partition cha của Hyper-V và cá máy ảo đang chạy trên nó. Các thiết lập chính sách cho Hyper-V được trữ trong một file XML. Mặc định, Local Administrator có thể quản lý tất cả các khía cạnh của Hyper-V.

Phần này sẽ tập trung vào các chủ đề sau:

- Bảo mật tài nguyên Hyper-V bằng cách sử dụng Authorization Manager

- Từng bước trong sử dụng Authorization Manager

- Các nhiệm vụ (Task), hoạt động (Operation) và hạng mục của Hyper-V

- Ví dụ đơn giản về sử dụng Authorization Manager

Hyper-V sử dụng Authorization Manager để bảo mật cho Partition cha của Hyper-V và các VM. Trước khi thực hiện với chúng, bạn phải làm quen với các thuật ngữ cơ bản được sử dụng trong Authorization Manager, bắt đầu với các thuật ngữ sau:

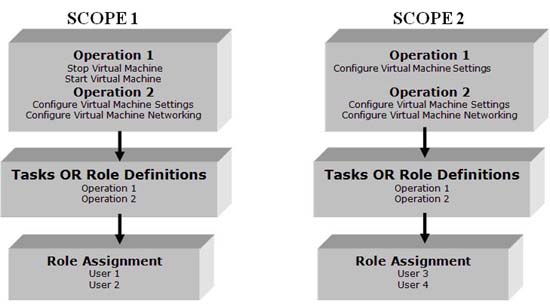

Authorization Manager sử dụng model điều khiển truy cập role (RBAC). Trong model này, các role được cho phép truy cập đến các hoạt động hoặc các nhiệm vụ để thực hiện một hành động đã được liệt kê trong danh sách các hoạt động. Hình 1 định nghĩa các thuật ngữ dưới đây:

Hình 1: Mô hình Authorization Manager RABC

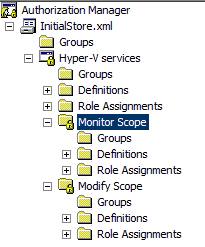

Phạm vi - Scope: Scope là đường biên cho một Role nào đó. Bạn có thể tạo một Scope bằng cách kích chuột phải vào Hyper-V Services trong Authorization Manager hoặc bằng cách sử dụng kịch bản nhỏ. Khi tạo một scope mới, có ba thứ có liên quan với mỗi scope mà bạn tạo trong Authorization Manager như thể hiện trong hình 2:

Hình 2: Màn hình của Authorization Manager

- Groups

- Definitions

- Role Assignments

Hoạt động - Operation: Operation là khối cấp phép cơ bản. Cho ví dụ, ngừng và bắt đầu một VM.

Nhiệm vụ - Task và Sự chỉ định role - Role Definition: Task là một bộ các hoạt động, còn Role Definition là giấy phép được gán cho Role Assignment.

Nghĩa vụ role - Role Assignment: Role Assignment gồm có nhiều người dùng được gán các nhiệm vụ hoặc hoạt động nào đó.

Như thể hiện trong hình 1, hai phạm vi được tạo: SCOPE 1 và SCOPE 2. Cả hai phạm vi đều gồm có Operation, Task và Role, tuy nhiên các điều khoản là khác nhau. Role đã định nghĩa trong Scope 1 là User 1 and User 2, và Operation gán cho các Role này là "Start Virtual Machine" và "Stop Virtual Machine". Tương tự, bạn có thể thấy trong SCOPE 2, các Role ở đây khác hoàn toàn: User 3 và User 4. Scope 2 chỉ có một Operation được định nghĩa cho User 3 và User 4: "Configure Virtual Machine Settings".

Các Operation, Task và Role được định nghĩa trong một file XML.

%SystemRoot%ProgramDataMicrosoftWindowsHyper-VInitialStore.XML |

Lưu ý: Thư mục ProgramData bị ẩn mặc định trên Windows Server 2008. Bạn có thể cần phải hiện thư mục này để xem đường dẫn bên trên.

Hyper-V Server sử dụng kho hàng này. Nếu file bị mất thì các dịch vụ Hyper-V sẽ khi lỗi khi khởi chạy. Ban đầu Hyper-V sẽ việc đọc file này để lấy các điều khoản đã được gán cho VM. Sau đó nó truy vấn một entry của registry hiển thị bên dưới để lấy đường dẫn của file InitialStore.XML:

HKLMSoftwareMicrosoftWindows NTCurrentVersionVirtualization |

Key ở trên lưu hai entry của registry: StoreLocation và ServiceApplication. Entry StoreLocation định nghĩa đường dẫn của file InitialStore.XML còn entry ServiceApplication định nghĩa ứng dụng nào trong chính sách mà file InitialStore.XML được sử dụng. Trong trường hợp này, nó là Hyper-V Services.

Mẹo: File InitialStore.XML được cài đặt chỉ khi bạn kích hoạt Hyper-V Role. Nếu file này bị mất hoặc bị lỗi, bạn có hai tùy chọn sau:

- Copy file từ một Hyper-V Server đang làm việc

Hoặc

- Gắn Install.WIM từ Windows Server 2008 ISO, sau đó tìm kiếm InitialStore.XML. Copy file này vào Hyper-V Server.

Phạm vi của bài viết này được giới hạn chỉ cho vấn đề bảo mật của Hyper-V nên chúng tôi sẽ không giải thích nhiều về Authorization Manager và các tính năng của nó.

Mặc định, Hyper-V Server định nghĩa một Scope, 33 Operation và một Role, tất cả những thứ này được lưu trong một file XML được nói ở trên. Mặc định, Local Administrator trên partition cha được cấu hình là Default Role và tất cả đều được gán các đặc quyền để cấu hình Hyper-V và các VM đang chạy trên nó. Bạn có thể xem và cấu hình chúng bằng cách sử dụng Authorization Manager MMC. Tên MMC là AzMan.MSC. Người dùng phải là một thành viên của nhóm quản trị nội bộ trên partition cha để có thể sử dụng Authorization Manager.

Hướng dẫn từng bước cho Authorization Manager

1. Vào Start Menu > đánh "AzMan.MSC"

2. Kích phải vào Red Cross > kích "Open Authorization Store"

3. Trỏ đến %SystemRoot%ProgramDataMicrosoftWindowsHyper-VInitialStore.XML > kích Ok.

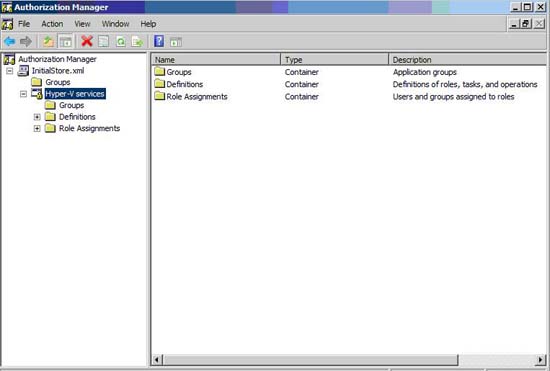

4. Khi kích OK, Authorization Manager sẽ đọc file InitialStore.XML và load nội dung từ file này để hiển thị trong snap-in như thể hiện bên dưới:

Ba hạng mục chính được định nghĩa trong Authorization Manager để kiểm soát Hyper-V Server và các máy ảo VM. Các hạng mục này bao gồm:

- Hyper-V Services Operations

- Hyper-V Network Operations

- Hyper-V Virtual Machine Operations

Hình 3: Authorization Manager Snap-in

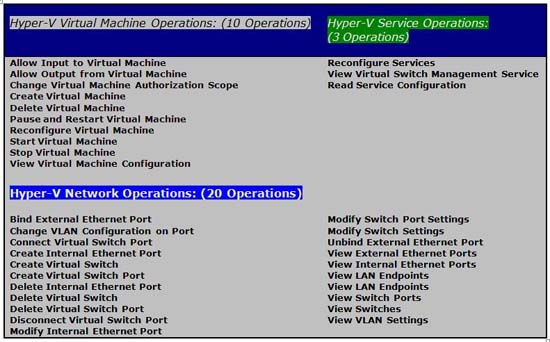

Như được giới thiệu từ trước, có 33 hoạt động Operation. Các hoạt động này được chia thành các hạng mục trên. Bảng bên dưới thể hiện các hoạt động có trong các hạng mục này:

Như thể hiện trong hình 4, bằng sử dụng Authorization Manager, bạn có thể ủy nhiệm hai kiểu hoạt động cho Hyper-V và VMs Configuration. Các hoạt động này là: Modify hoặc Read. Các ủy nhiệm này được yêu cầu trong tổ chức lớn, nơi một nhóm chịu trách nhiệm cho việc thay đổi Hyper-V Configuration và một nhóm chịu trách nhiệm cho việc kiểm tra Hyper-V VM và các thứ khác.

Hình 4: Các hạng mục của Operation trong Authorization Manager

Administrator Role là role được định nghĩa trong Authorization Manager, gồm có 33 hoạt động mặc định. Role này hoàn toàn đủ điều khiển các khía cạnh Hyper-V, gồm có các máy ảo và cấu hình của nó.

Ví dụ sẽ cho phép người dùng không phải quản trị viên nội bộ có thể quản lý máy chủ Hyper-V và các máy ảo.

Mặc định, quản trị viên nội bộ trên máy chủ Hyper-V được phép điều khiển Hyper-V Server và tất cả các máy ảo đang chạy trên nó. Bạn có thể ủy nhiệm sự điều khiển này cho một người dùng, người là thành viên của miền Active Directory. Đây là một ví dụ cho phép một người nào đó trong tổ chức của bạn có thể điều khiển Hyper-V Server và VM thay cho việc sử dụng tài khoản Local Administrator trên Hyper-V Server. Bạn có thể sử dụng Local Store của Authorization Manager cho ví dụ này.

- Mở AzMan.MSC

- Kích phải vào "Open Authorization Store" > chọn file XML từ location này:

ProgramDataMicrosoftWindowsHyper-VInitialStore.XML. - Kích OK để mở các thiết lập chính sách InitialStore.XML trong Authorization Manager.

- Mở rộng phần Microsoft Hyper-V Services > Role Assignments.

- Trong panel bên phải, kích "Administrator" chọn "Assign Users and Groups" sau đó chọn "From Windows and Active Directory".

- Nhập vào tên của User hoặc Security Group mà bạn muốn cho phép họ điều khiển Hyper-V và VM.

- Kích OK, sau đó đóng Authorization Manager snap-in.

Ở ví dụ trên, người dùng trong miền Active Directory có thể điều khiển máy chủ Hyper-V và các máy ảo VM đang chạy trên nó.

Trong phần tiếp theo của loạt bài này, chúng tôi sẽ giới thiệu cho các bạn về sự điều khiển trên Hyper-V và các máy ảo đang chạy trên nó.

Kết luận

Trong phần này, chúng tôi đã giới thiệu cho các bạn Authorization Model có thể cung cấp sự bảo mật cho các máy ảo đang chạy trên Hyper-V Server. Bên cạnh đó chúng tôi cũng giới thiệu một số nhiệm vụ có sẵn với Authorization Manager, cung cấp một ví dụ đơn giản về cách cấu hình người dùng ngoài quản trị viên để có thể điều khiển Hyper-V Server và các máy ảo.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài