Quá trình xác định các mối đe dọa an ninh mạng mới và đang nổi lên không bao giờ kết thúc - và vào tháng 6 năm 2023, BitDefender Labs đã phát hiện ra một phần mềm độc hại nhắm mục tiêu vào các hệ thống sử dụng kết nối remote desktop kể từ năm 2022.

Nếu bạn sử dụng Remote Desktop Protocol (RDP), việc xác định xem bạn có phải là mục tiêu hay không và liệu dữ liệu của bạn có bị đánh cắp hay không là rất quan trọng. May mắn thay, có một số phương pháp bạn có thể sử dụng để ngăn ngừa lây nhiễm và xóa RDStealer khỏi PC của mình.

RDStealer là gì? Bạn đã bị nhắm mục tiêu như thế nào?

RDStealer là phần mềm độc hại cố gắng đánh cắp thông tin đăng nhập và dữ liệu bằng cách lây nhiễm máy chủ RDP và giám sát các kết nối từ xa của nó. RDStealer triển khai cùng với Logutil, một backdoor được sử dụng để lây nhiễm remote desktop và cho phép truy cập liên tục thông qua cài đặt RDStealer phía client.

Nếu phần mềm độc hại phát hiện thấy một máy từ xa đã kết nối với máy chủ và Client Drive Mapping (CDM) được bật, thì phần mềm độc hại sẽ quét nội dung trên máy và tìm kiếm các file như cơ sở dữ liệu mật khẩu KeePass, mật khẩu đã lưu trên trình duyệt và private key SSH. Nó cũng thu thập các lần gõ phím và dữ liệu clipboard.

RDStealer có thể nhắm mục tiêu vào hệ thống của bạn bất kể đó là phía server hay client. Khi RDStealer lây nhiễm vào mạng, nó sẽ tạo các file độc hại trong những thư mục như "%WinDir%\System32" và "%PROGRAM-FILES%" thường bị loại trừ trong quá trình quét phần mềm độc hại toàn hệ thống.

Theo Bitdefender, phần mềm độc hại lây lan qua một số vector. Ngoài vector tấn công CDM, lây nhiễm RDStealer có thể bắt nguồn từ các quảng cáo web bị nhiễm virus, file đính kèm email độc hại và những chiến dịch Social Engineering. Nhóm chịu trách nhiệm về RDStealer có vẻ đặc biệt tinh vi, vì vậy các hướng tấn công mới - hoặc các dạng cải tiến của RDStealer - có thể sẽ xuất hiện trong tương lai.

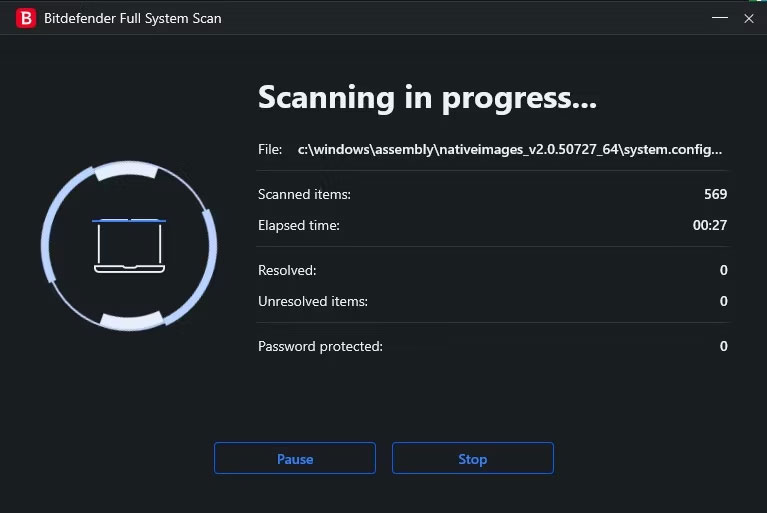

Nếu bạn sử dụng remote desktop thông qua RDP, cách an toàn nhất của bạn là cho rằng RDStealer đã lây nhiễm vào hệ thống của bạn. Mặc dù virus quá thông minh để có thể dễ dàng xác định theo cách thủ công, nhưng bạn có thể ngăn chặn RDStealer bằng cách cải thiện các giao thức bảo mật trên hệ thống server và client của mình, đồng thời bằng cách thực hiện quét virus toàn bộ hệ thống mà không có các loại trừ không cần thiết.

Bạn đặc biệt dễ bị nhiễm RDStealer nếu đang sử dụng hệ thống Dell, vì nó dường như nhắm mục tiêu cụ thể đến các máy tính do Dell sản xuất. Phần mềm độc hại được thiết kế có chủ ý để tự ngụy trang trong các thư mục như "Program Files\Dell\CommandUpdate" và sử dụng những domain command-and-control như "dell-a[.]ntp-update[.]com".

Bảo vệ remote desktop chống lại RDStealer

Điều quan trọng nhất bạn có thể làm để tự bảo vệ mình trước RDStealer là thận trọng khi duyệt web. Mặc dù không có nhiều chi tiết cụ thể về cách RDStealer lây lan ngoài các kết nối RDP, nhưng cần thận trọng để tránh hầu hết mọi vector lây nhiễm.

Sử dụng xác thực đa yếu tố

Bạn có thể cải thiện tính bảo mật của các kết nối RDP bằng cách triển khai những phương pháp hay nhất như xác thực đa yếu tố (MFA). Bằng cách yêu cầu phương thức xác thực phụ cho mỗi lần đăng nhập, bạn có thể ngăn chặn nhiều loại tấn công RDP. Các phương pháp hay nhất khác, như triển khai xác thực cấp độ mạng (NLA) và sử dụng VPN, cũng có thể khiến hệ thống của bạn kém hấp dẫn và dễ bị xâm phạm.

Mã hóa và sao lưu dữ liệu

RDStealer đánh cắp dữ liệu một cách hiệu quả - và ngoài plaintext được tìm thấy trong clipboard và có được từ quá trình ghi bàn phím, nó còn tìm kiếm các file như KeePass Password Databases. Mặc dù dữ liệu bị đánh cắp không có mặt tích cực nào, nhưng bạn có thể yên tâm rằng rất khó xử lý bất kỳ dữ liệu bị đánh cắp nào nếu bạn siêng năng mã hóa các file của mình.

Mã hóa file là một việc tương đối đơn giản nếu có hướng dẫn phù hợp. Nó cũng cực kỳ hiệu quả trong việc bảo vệ các file, vì tin tặc sẽ cần thực hiện một quy trình khó khăn để giải mã những file được mã hóa. Mặc dù có thể giải mã các file, nhưng tin tặc có nhiều khả năng chuyển sang những mục tiêu dễ dàng hơn - và kết quả là bạn hoàn toàn không bị xâm phạm. Ngoài mã hóa, bạn cũng nên thường xuyên sao lưu dữ liệu của mình để tránh mất quyền truy cập sau này.

Cấu hình phần mềm diệt virus một cách chính xác

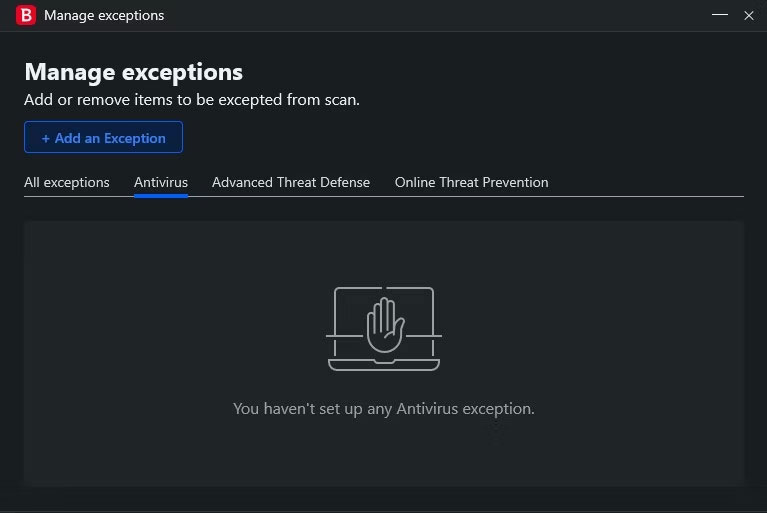

Cấu hình phần mềm diệt virus một cách chính xác cũng rất quan trọng nếu bạn muốn bảo vệ hệ thống của mình. RDStealer lợi dụng thực tế là nhiều người dùng sẽ loại trừ toàn bộ thư mục thay vì các file được đề xuất cụ thể bằng cách tạo những file độc hại trong các thư mục này. Nếu muốn phần mềm diệt virus của mình tìm và xóa RDStealer, bạn cần thay đổi các loại trừ để chỉ bao gồm những file được đề xuất cụ thể.

Để tham khảo, RDStealer tạo các file độc hại trong những thư mục (và các thư mục con tương ứng của chúng) bao gồm:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md storage software\md configuration utility\

Bạn nên điều chỉnh các loại trừ quét virus theo những nguyên tắc do Microsoft khuyến nghị. Chỉ loại trừ các loại file và thư mục cụ thể đã nêu và không loại trừ những thư mục mẹ. Xác minh rằng phần mềm diệt virus của bạn được cập nhật và hoàn tất quá trình quét toàn bộ hệ thống.

Cập nhật tin tức bảo mật mới nhất

Mặc dù nhóm phát triển Bitdefender đã cho phép người dùng bảo vệ hệ thống của họ khỏi RDStealer, nhưng đó không phải là phần mềm độc hại duy nhất mà bạn phải lo lắng - và luôn có khả năng nó sẽ phát triển theo những cách mới và bất ngờ. Một trong những bước quan trọng nhất bạn có thể thực hiện để bảo vệ hệ thống của mình là cập nhật tin tức mới nhất về các mối đe dọa an ninh mạng mới nổi.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài