Quản Trị Mạng - Về mặt kỹ thuật, hệ điều hành iOS hỗ trợ khá tốt Mobile Device Management – MDM, qua đó cung cấp cho các doanh nghiệp, công ty, tổ chức... khả năng quản lý toàn bộ hệ thống được “thu nhỏ” qua iPhone và iPad. Hệ thống chức năng của MDM được tích hợp sẵn với nền tảng công nghệ của iOS như Configuration Profile, Enrollment và dịch vụ Apple Push Notification... có thể áp dụng vào nhiều mô hình ứng dụng với quy mô khác nhau. Khi kết hợp khéo léo với nền tảng sẵn có trong doanh nghiệp, bộ phận quản trị hệ thống sẽ cải thiện được hiệu suất công việc một cách tối đa, rút ngắn khoảng thời gian cấu hình, thiết lập so với trước kia.

Một số tác vụ điển hình có thể được thực hiện dễ dàng qua MDM như: cấu hình hệ thống qua Wifi, cập nhật, giám sát, quản lý và tích hợp các dịch vụ hỗ trợ, cũng như xóa dữ liệu từ xa trên các thiết bị trong tình huống khẩn cấp.

Quản lý trên iPhone và iPad:

Về mặt bản chất, quá trình giám sát và quản lý các thiết bị sử dụng hệ điều hành iOS hoàn toàn có thể được thực hiện qua việc kết nối tới server Mobile Device Management. Hệ thống server này có thể được tích hợp bởi bộ phận IT trong công ty, doanh nghiệp hoặc mua từ hãng cung cấp bên ngoài. Các thiết bị sẽ “liên lạc” với server để kiểm tra danh sách những tác vụ nào sắp được thực hiện, sau đó phản hồi lại bằng nhiệm vụ hoặc chức năng tương ứng. Những việc làm ở đây bao gồm cập nhật policy, hiển thị thông tin yêu cầu cần thiết và chuyển tới thiết bị, người dùng, hoặc xóa bỏ thiết lập, dữ liệu.

1 điểm vô cùng thuận lợi khi người dùng áp dụng mô hình này vào trong doanh nghiệp hoặc công ty là hầu hết các tác vụ đều đã được chuẩn hóa sẵn, hạn chế tối đa sự can thiệp của người dùng với hệ thống. Ví dụ, nếu phòng IT của công ty tiến hành nâng cấp, cập nhật hệ thống VPN thì server MDM sẽ tự động thay đổi thiết lập, cấu hình iPhone và iPad với tài khoản mới vô cùng nhanh chóng. Trong lần đăng nhập và sử dụng tiếp theo, toàn bộ cấu hình mới đã được áp dụng và thay thế hoàn toàn, do vậy nhân viên trong công ty sẽ không cần phải nhờ tới sự hỗ trợ từ bộ phận IT như trước nữa.

MDM và dịch vụ Apple Push Notification:

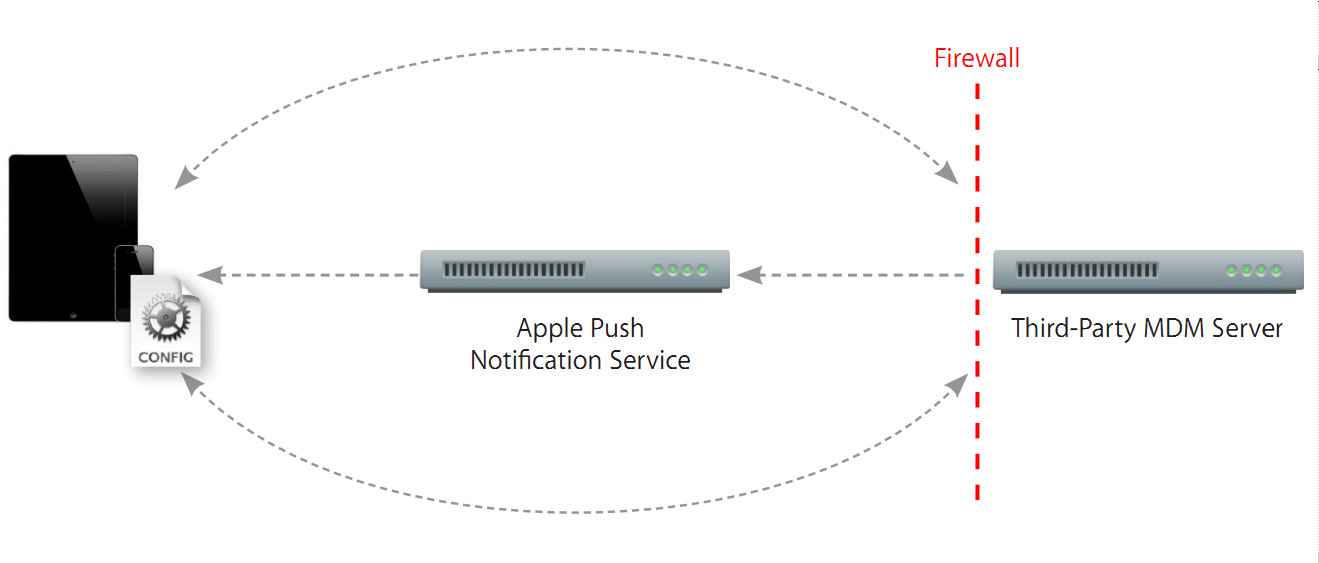

Trên thực tế, mỗi khi server MDM muốn “giao tiếp” với iPhone hoặc iPad, một thông báo “nho nhỏ” sẽ được hệ thống bí mật gửi tới thiết bị qua dịch vụ Apple Push Notification và yêu cầu kiểm tra với server. Quá trình “thông báo” với thiết bị này không gửi bất kỳ thông tin cá nhân nào tới dịch vụ Apple Push Notification. Tác vụ duy nhất được kích hoạt và thực hiện ở đây là tác động tới thiết bị sử dụng, sau đó kiểm tra trực tiếp với server MDM. Tất cả các thông tin, dữ liệu có liên quan tới việc cấu hình, thiết lập, yêu cầu truy vấn sẽ được gửi trực tiếp từ server tới thiết bị sử dụng iOS qua kết nối với cơ chế mã hóa bảo mật SSL/TSL. Sau đó, iOS sẽ giải quyết tất cả những yêu cầu từ phía MDM ở chế độ hoạt động ngầm, nhằm giảm thiểu tối đa ảnh hưởng tới người dùng, bao gồm độ ổn định, hiệu suất làm việc cũng như mức tiêu thụ năng lượng.

Và để “đẩy” các thông tin nhận dạng này từ server MDM thì Certificate phải được cài đặt và thiết lập trước đó trên server. Và Certificate này phải nhận được yêu cầu và tải về từ Apple Push Certificates Portal. Sau khi certificate của Apple Push Notification được tải tới server MDM, những thiết bị đó sẽ được ghi nhớ vào 1 danh sách đặc biệt. Để tham khảo và tìm hiểu thêm về quá trình yêu cầu certificate Apple Push Notification qua MDM, các bạn hãy truy cập vào đây.

Thiết lập Apple Push Notification:

Đối với những trường hợp server MDM và thiết bị sử dụng iOS ở bên trong hệ thống Firewall thì người sử dụng sẽ cần phải thực hiện một vài thao tác cấu hình, thiết lập để các dịch vụ MDM hoạt động bình thường. Ví dụ, để gửi thông tin xác nhận từ server MDM tới dịch vụ Apple Push Notification thì port TCP 2195 cần phải được mở, hoặc nếu muốn giao tiếp với một số dịch vụ Feedback thì cổng TCP 2196 cũng phải được mở, bên cạnh đó đối với những thiết bị nào muốn kết nối tới dịch vụ Push qua Wifi thì cổng TCP 5223 cũng yêu cầu phải mở.

Tuy nhiên, dải địa chỉ IP dành cho dịch vụ Push này vẫn có thể được thay đổi, và mọi người hãy cấu hình hoặc thiết lập sao cho server MDM được kết nối qua hostname chứ không phải là địa chỉ IP. Và về mặt kỹ thuật, toàn bộ quá trình dịch vụ này sử dụng chế độ cân bằng tải để cấp nhiều địa chỉ IP khác nhau cho cùng 1 hostname. Cụ thể, hostname này là gateway.push.apple.com (và gateway.sandbox.push.apple.com trong nhiều trường hợp đặc biệt khác). Bên cạnh đó, toàn bộ khối địa chỉ 17.0.0.0/8 sẽ được gán cho tài khoản Apple, do vậy các quy luật của Firewall hoàn toàn có thể áp dụng với những dải địa chỉ đó. Để tìm hiểu thêm thông tin về quá trình này, các bạn hãy truy cập vào đây.

Quá trình Enrollment:

Tiếp theo, khi server Mobile Device Management và hệ thống mạng được cấu hình chuẩn xác, thì bước đầu tiên trong việc giám sát, quản lý iPhone hoặc iPad là gán những thiết bị đó vào danh sách riêng biệt trong server MDM. Điều này sẽ tạo ra mối liên hệ khá đặc biệt giữa thiết bị sử dụng và hệ thống server, cho phép người sử dụng quản lý, giám sát và thực hiện nhiều tác vụ khác nữa.

Đồng thời, quá trình này cũng có thể được thực hiện bằng cách kết nối iPhone hoặc iPad tới máy tính qua cable nối USB, nhưng hầu hết các khâu truyền tải và cung cấp thông tin Enrollment lại được áp dụng qua kết nối Wifi. Một số đơn vị cung cấp MDM thường dùng 1 ứng dụng hỗ trợ bên ngoài để kích hoạt quá trình khởi tạo ban đầu, sau đó chuyển hướng người sử dụng qua 1 portal trên web riêng biệt. Mỗi cách áp dụng đều có ưu điểm riêng, nhưng tất cả đều sử dụng trigger để đơn giản hóa và rút gọn tối đa quá trình Enrollment này qua Safari.

iOS và SCEP:

Trên thực tế, iOS còn hỗ trợ khá tốt tính năng Simple Certificate Enrollment Protocol – SCEP, đây là 1 lớp xử lý thông tin, dữ liệu tạm thời trên Internet của IETF, và được thiết kế riêng biệt để đơn giản hóa quá trình xử lý cũng như phân phối Certificate trong doanh nghiệp, tổ chức có mô hình khá lớn. Đồng thời, tính năng này cũng kích hoạt quá trình xử lý Enrollment các Certificate đã được xác nhận trước đó một cách nhanh chóng tới iPhone và iPad, sau đó những thiết bị này có thể được ứng dụng với các dịch vụ tương ứng trong hệ thống.

Tổng quan về quá trình Enrollment:

Về mặt bản chất, Enrollment có liên quan đến nhiều quá trình khác được kết hợp tự động, đảm bảo tính an toàn cũng như bảo mật dành cho người sử dụng. Bao gồm:

Xác nhận tài khoản người dùng:

Quá trình này có chức năng đảm bảo rằng toàn bộ yêu cầu xác nhận được xuất phát từ tất cả các tài khoản người dùng đã được xác thực, và những thông tin đó sẽ được xử lý cùng với quá trình giám sát Certificate của Enrollment. Những người quản trị hoàn toàn có thể yêu cầu người dùng bắt đầu quá trình này qua web portal, email, tin nhắn SMS hoặc ứng dụng hỗ trợ bên ngoài.

Certificate Enrollment:

Sau khi quá trình xác nhận tài khoản người dùng, iOS sẽ tạo ra các yêu cầu về Certificate Enrollment sử dụng Simple Certificate Enrollment Protocol – SCEP. Những yêu cầu này sẽ “liên lạc” trực tiếp tới doanh nghiệp Certificate Authority – CA, sau đó kích hoạt tính năng nhận Certificate đã được xác nhận trả về từ CA tới thiết bị iPhone hoặc iPad.

Cấu hình, thiết lập thông số kỹ thuật:

Tiếp theo, khi Certificate đã được cài đặt thì những thiết bị đó có thể nhận được bất kỳ thông tin thiết lập nào đã được mã hóa một cách nhanh chóng. Và những thông tin, dữ liệu này chỉ có thể được cài đặt trên thiết bị tương ứng nếu có chứa dữ liệu thiết lập tương ứng, cần thiết để kết nối tới server MDM.

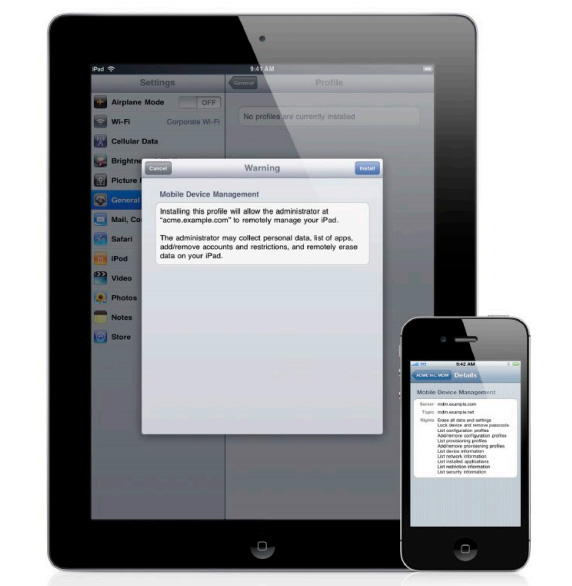

Và trong giai đoạn cuối cùng của Enrollment, hệ thống sẽ hiển thị thông tin với người sử dụng miêu tả thông tin cụ thể về các quyền truy cập của server MDM trên thiết bị. Và nếu đồng ý chấp nhận quá trình cài đặt Profile này, các thiết bị của người sử dụng sẽ tự động được lưu vào dách trên server MDM.

Sau khi iPhone và iPad được gán thành thiết bị đã được quản lý, hệ thống của người dùng sẽ trở nên linh hoạt hơn rất nhiều qua sự hỗ trợ từ phía server MDM.

Thiết lập:

Để cấu hình 1 thiết bị với các tài khoản, policy và quy luật hạn chế, server MDM sẽ gửi đi những file thiết lập – Configuration Profiles tới thiết bị đã được cài đặt sẵn đó. Thực chất, đây là những file XML có chứa đầy đủ các thông tin cần thiết để thiết bị hoạt động với hệ thống doanh nghiệp, tổ chức của người sử dụng, bao gồm thông tin về tài khoản, quy luật, hạn chế, policy... Và khi kết hợp với những chính sách bảo mật sẵn có của hệ thống, thì chỉ các tài khoản đã được xác nhận và đảm bảo tính hợp pháp mới có thể truy cập tới cũng như sử dụng dịch vụ của doanh nghiệp. Bên cạnh đó, những cấu hình, thiết lập này không thể được gán hoặc chia sẻ với bất kỳ ai khác.

Một số chế độ thiết lập được hỗ trợ:

Tài khoản người dùng, bao gồm:

Exchange ActiveSync

IMAP/POP Email

Wi-Fi

VPN

LDAP

CardDAV

CalDAV

Các Calendar đã được tạo và ghi nhớ

Chính sách yêu cầu đối với Passcode:

Yêu cầu nhập mã Passcode trên từng thiết bị

Chấp nhận những chuỗi Passcode đơn giản

Yêu cầu người dùng nhập chữ và số

Độ dài tối thiểu của Passcode

Số lượng ký tự đặc biệt tối thiểu

Thời gian lưu trữ tối đa của Passcode

Khả năng lưu trữ history của Passcode

Khoảng thời gian trung bình để khóa thiết bị

Số lượng lần nhập Passcode tối đa cho phép

Độ bảo mật, an toàn:

Cho phép việc phân tích dữ liệu để gửi tới Apple

Cho phép người dùng sử dụng các Certificate chưa được xác nhận

Bắt buộc phải mã hóa dữ liệu sao lưu

Các chức năng được phép thực hiện trên thiết bị:

Cho phép người dùng cài đặt Siri

Chấp nhận việc sử dụng Siri

Cho phép việc sử dụng camera

Chấp nhận quá trình hoạt động của Facetime

Chụp ảnh màn hình

Tự động đồng bộ dữ liệu khi roaming

Quay số qua giọng nói

Chấp nhận In – App Purchase

Yêu cầu lưu trữ mật khẩu đối với tất cả các phiên giao dịch

Hỗ trợ chế độ Game Multiplayer

Thêm bạn bè từ Game Center

Ứng dụng:

Hỗ trợ các chương trình sử dụng YouTube, iTunes Store, Safari

Thay đổi các thiết lập về chế độ bảo mật của Safari

iCloud:

Hỗ trợ quá trình sao lưu dữ liệu

Đồng bộ tài liệu, văn bản của người sử dụng

Photo Stream

Sắp xếp dữ liệu dựa trên tiêu chí xếp hạng:

Thiết lập mục xếp hạng dựa trên khu vực địa lý

Đánh giá nội dung được hoặc không cho phép

Quá trình truy vấn:

Bước tiếp theo trong quá trình thiết lập, server MDM sẽ tiến hành “truy vấn” thiết bị để yêu cầu cung cấp thêm nhiều thông tin khác nhau. Và những thông tin này sẽ được tiếp tục sử dụng trong những bước sau, đồng thời kết hợp với các policy được yêu cầu trong hệ thống.

Một số hình thức truy vấn được hỗ trợ:

Thông tin của thiết bị:

Unique Device Identifier – UDID

Tên của thiết bị

iOS và phiên bản build đi kèm

Tên và số model

Tổng dung lượng và khả năng lưu trữ còn lại

Số serial

Số IMEI

Phiên bản firmware

Mức độ sử dụng của pin

Thông tin về hệ thống mạng:

ICCID

Địa chỉ Bluetooth và MAC Wifi

Tên của nhà cung cấp hiện tại

Số điện thoại

Thiết lập về dữ liệu Roaming (On/Off)

Mức độ an toàn bảo mật:

Các Configuration Profile đã được cài đặt

Các Certificate đã được cài đặt và khoảng thời gian sử dụng còn lại

Liệt kê tất cả các quy luật được áp dụng

Khả năng mã hóa dữ liệu tối đa có liên quan tới phần cứng

Thông tin về Passcode hiện tại

Ứng dụng:

Các chương trình đã được cài đặt (số ID, tên, phiên bản, dung lượng...)

Hiển thị đầy đủ, chính xác dữ liệu về Profile cũng như ngày hết hạn sử dụng

Khả năng quản lý:

Với nền tảng Mobile Device Management, người sử dụng có thể thực hiện nhiều tác vụ từ server MDM với thiết bị iOS. Điển hình như việc cài đặt hoặc gỡ bỏ Configuration và Provisioning Profile, trình quản lý ứng dụng, xóa bỏ mối liên quan với hệ thống MDM, khóa hoặc xóa toàn bộ dữ liệu trên thiết bị từ xa.

Một số thiết lập có thể quản lý:

Trong quá trình ban đầu của việc cấu hình, thiết lập 1 thiết bị nào đó, server MDM sẽ tiến hành “đẩy” các thông tin Configuration Profile tới iPhone hoặc iPad đã được cài đặt trước đó. Dần dần, các thiết lập và chính sách sẽ được “đặt” vào đúng thời điểm quá trình Enrollment cần cập nhật hoặc thay đổi. Để thực hiện những sự thay đổi này, server MDM sẽ cần phải cài đặt thêm Configuration Profile, thay đổi hoặc xóa bỏ Profile cũ đang tồn tại trong hệ thống. Bên cạnh đó, những thông tin Configuration dành riêng cho phần nội dung cần phải được cài đặt trên thiết bị sử dụng iOS, phụ thuộc vào chức vụ hoặc vai trò của từng nhân viên trong doanh nghiệp. Ví dụ: nếu 1 nhân viên nào đó đi vắng trong 1 khoảng thời gian, thì server MDM sẽ yêu cầu tài khoản email của người đó thực hiện quá trình đồng bộ theo cách thủ công chứ không phải tự động như trước. 1 điểm lợi thế của việc sử dụng server MDM này là có thể khóa chức năng Voice hoặc các dịch vụ có liên quan tới dữ liệu cá nhân từ xa để ngăn chặn việc phát sinh chi phí roaming từ 1 hoặc nhiều nhà cung cấp Wifi khác nhau.

Các ứng dụng có thể giám sát:

Trên thực tế, server MDM còn có thể quản lý nhiều ứng dụng thuộc loại third party từ App Store, cũng như chương trình của riêng doanh nghiệp. Tùy thuộc vào yêu cầu của hệ thống quản trị, họ có thể điều khiển server để giám sát ứng dụng và dữ liệu có liên quan của người dùng. Bên cạnh đó, server MDM còn có thể chặn được các chương trình khỏi việc sao lưu qua iTunes và iCloud.

Để cài đặt những ứng dụng đang được quản lý, server MDM sẽ tiến hành gửi lệnh cài đặt cũng như gỡ bỏ tới thiết bị của người dùng. Những ứng dụng dạng này sẽ yêu cầu sự chấp nhận từ phía người dùng trước khi được cài đặt. Và khi server MDM gửi đi yêu cầu cài đặt tương ứng của chương trình từ App Store, ứng dụng sẽ được “ghi nhớ” với tài khoản iTunes rằng đã được sử dụng tại thời điểm này. Đối với những chương trình trả phí thì chúng sẽ yêu cầu server MDM gửi mã Volume Purchasing Program – VPP. Để tham khảo thêm thông tin về quá trình này, các bạn hãy truy cập vào đây. Tuy nhiên, các bạn cần lưu ý rằng đối với những chương trình từ App Store không thể được cài đặt trên thiết bị nếu chức năng App Store chưa được kích hoạt.

Xóa dữ liệu trên thiết bị:

Khi trường hợp rủi ro xảy ra, ví dụ rơi, thất lạc, mất cắp, nhân viên rời khỏi công ty... server MDM còn có thể đảm nhận nhiệm vụ đảm bảo an toàn, bí mật thông tin nội bộ theo nhiều cách.

Bộ phận quản trị IT có thể kết thúc mối liên quan MDM với thiết bị đó bằng cách xóa bỏ file cấu hình Configuration Profile, trong đó có chứa thông tin vể server MDM. Và khi áp dụng, toàn bộ các tài khoản, thiết lập, cấu hình và ứng dụng sẵn có cũng sẽ được xóa bỏ. Hoặc bên cạnh đó, nhân viên IT có thể giữ lại Configuration Profile của MDM và chỉ sử dụng MDM để xóa những file Configuration Profile nhất định, Provisioning Profile và chương trình cần thiết.

Cả 2 cách trên đều có thể đảm bảo rằng dữ liệu bên trong chỉ được truy cập và sử dụng bởi những người dùng nhất định, bên cạnh đó lại hoàn toàn không ảnh hưởng tới dữ liệu cũng như thông tin cá nhân bên trong. Trong trường hợp muốn xóa toàn bộ dữ liệu trên thiết bị và khôi phục lại chế độ ban đầu, MDM cung có thể thực hiện được quá trình này (áp dụng trên iPhone và iPad). Cũng trong trường hợp thất lạc, nếu người dùng vẫn đang tìm kiếm thiết bị thì bộ phận IT có thể hỗ trợ họ bằng cách gửi đi yêu cầu khóa máy, và chỉ những ai có Passcode chính xác mới có thể truy cập và sử dụng được. Mặt khác, nếu trong trường hợp người dùng vô tình quên mất Passcode thì server MDM vẫn có thể khắc phục được bằng cách tạo chuỗi Passcode mới trong vòng 60 phút.

Một số lệnh và chế độ quản lý hỗ trợ:

Cài đặt Configuration Profile

Xóa bỏ Configuration Profile

Roaming dữ liệu

Roaming Voice

Cài đặt ứng dụng được quản lý

Xóa bỏ chương trình

Liệt kê toàn bộ ứng dụng trong danh sách quản lý

Cài đặt Provisioning Profile

Xóa bỏ Provisioning Profile

Xóa toàn bộ dữ liệu từ xa

Khóa thiết bị từ xa

Xóa hoặc thay đổi Passcode

Tổng quan về quá trình:

Mô hình đơn giản dưới đây chỉ ra quá trình triển khai thiết bị di động qua server Mobile Device Management:

Trong đó:

1: file Configuration Profile có chứa thông tin về server Mobile Device Management được gửi tới thiết bị tương ứng của người sử dụng. Họ sẽ được giới thiệu qua toàn bộ thông tin về những gì sẽ được quản lý hoặc truy vấn từ phía server.

2: người dùng sẽ cài đặt các Profile tương ứng với danh sách ứng dụng được quản lý.

3: quá trình Enrollment của thiết bị diễn ra cùng thời điểm với Profile được cài đặt. Sau đó, server sẽ phải xác nhận tính “hợp pháp” của thiết bị và cho phép truy cập.

4: tiếp theo, server sẽ gửi đi thông tin yêu cầu Push để thiết bị kiểm tra về quá trình xác nhận hoặc truy vấn.

5: thiết bị sẽ tiến hành kết nối trực tiếp tới server qua cơ chế HTTPS, sau đó server gửi lại thông tin về câu lệnh hoặc yêu cầu tương ứng.

Chúc các bạn thành công!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài