Các nhà nghiên cứu bảo mật quốc thế phát đi cảnh báo về một cuộc tấn công brute force (dò mật khẩu) quy mô lớn đang diễn ra, sử dụng gần 2,8 triệu địa chỉ IP để cố gắng đoán thông tin đăng nhập của nhiều loại thiết bị mạng khác nhau, bao gồm những thiết bị từ Palo Alto Networks, Ivanti và SonicWall.

Một cuộc tấn công brute force xảy ra khi các đối tượng đe dọa cố gắng đăng nhập nhiều lần vào một tài khoản hoặc thiết bị bằng cách sử dụng nhiều tên người dùng và mật khẩu cho đến khi tìm được sự kết hợp chính xác. Khi có được thông tin đăng nhập chính xác, chúng có thể chiếm quyền điều khiển thiết bị hoặc truy cập vào mạng.

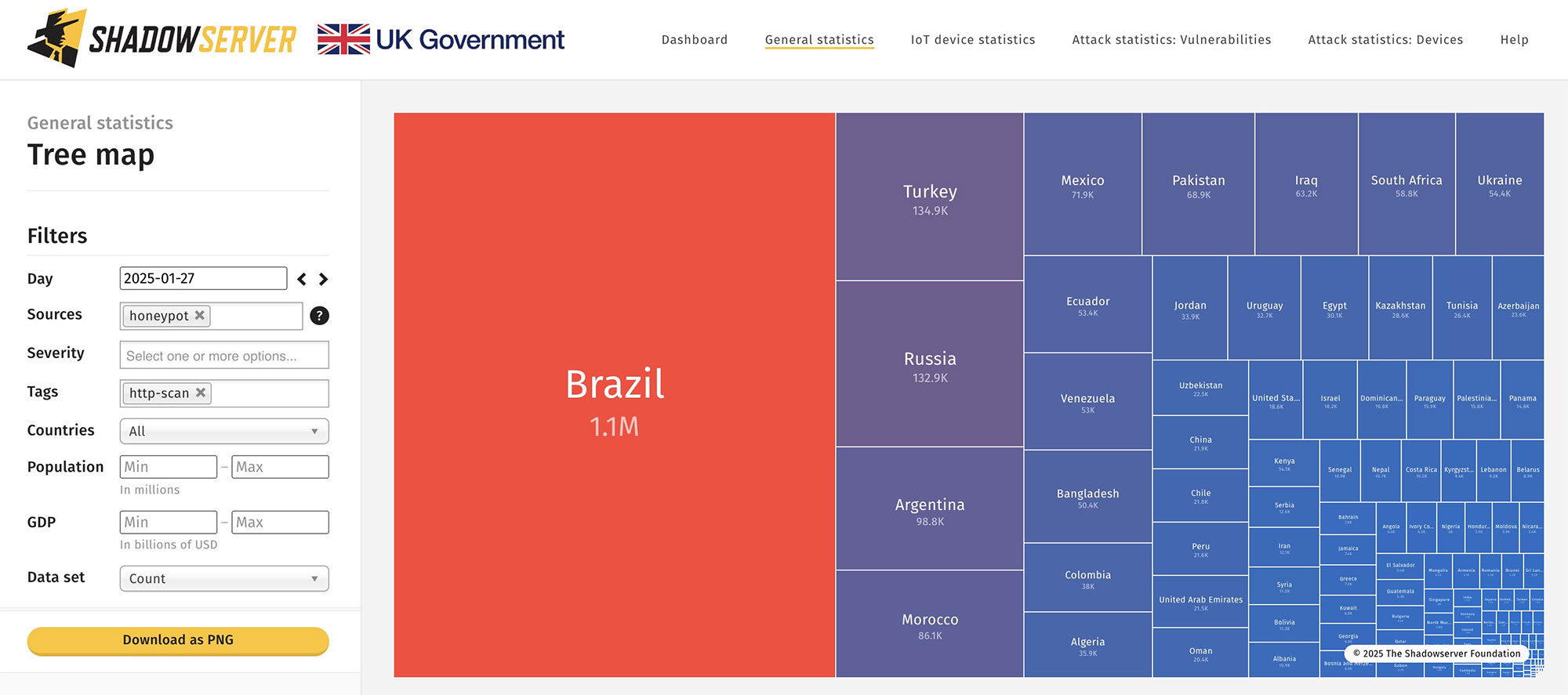

Theo báo cáo mới từ nền tảng giám sát mối đe dọa The Shadowserver Foundation, có một cuộc tấn công brute force đã diễn ra từ tháng trước đến nay, sử dụng gần 2,8 triệu địa chỉ IP nguồn mỗi ngày để thực hiện các cuộc tấn công.

Phần lớn các địa chỉ IP trong số đó (1,1 triệu) đến từ Brazil, tiếp theo là Thổ Nhĩ Kỳ, Nga, Argentina, Morocco và Mexico. Nhưng nhìn chung có rất nhiều quốc gia tham gia vào hoạt động này.

Đối tượng bị nhắm mục tiêu chủ yếu là các thiết bị bảo mật biên như tường lửa, VPN, cổng kết nối và các thành phần bảo mật khác, thường được kết nối trực tiếp với internet để hỗ trợ truy cập từ xa.

Các thiết bị thực hiện các cuộc tấn công này chủ yếu là router và thiết bị IoT của MikroTik, Huawei, Cisco, Boa và ZTE. Đây vốn là những thiết bị thường bị xâm nhập bởi các mạng botnet mã độc quy mô lớn. The Shadowserver Foundation xác nhận rằng hoạt động này đã diễn ra trong một thời gian nhưng gần đây đột ngột tăng lên quy mô lớn hơn nhiều.

ShadowServer cũng cho biết rằng các địa chỉ IP tấn công được phân bố trên nhiều mạng và Hệ thống Tự trị (AS), và có khả năng là một mạng botnet hoặc một hoạt động liên quan đến mạng proxy dân cư.

Proxy dân cư là các địa chỉ IP được cấp cho khách hàng cá nhân của các Nhà cung cấp Dịch vụ Internet (ISP), khiến chúng trở nên hấp dẫn đối với tội phạm mạng, thu thập dữ liệu, vượt hạn chế địa lý, xác minh quảng cáo, giao dịch trực tuyến, và hơn thế nữa.

Các proxy này định tuyến lưu lượng internet thông qua mạng dân cư, khiến người dùng trông giống như một gia đình thông thường thay vì là bot, công cụ thu thập dữ liệu hoặc hacker.

Các thiết bị cổng kết nối như những thiết bị được nhắm mục tiêu trong hoạt động này có thể được sử dụng làm các nút thoát proxy trong hoạt động proxy dân cư, định tuyến lưu lượng độc hại thông qua mạng doanh nghiệp của một tổ chức.

Các biện pháp bảo vệ thiết bị khỏi các cuộc tấn công brute force

Để bảo vệ các thiết bị biên khỏi các cuộc tấn công brute force, nên thực hiện các bước sau:

- Thay đổi mật khẩu quản trị mặc định bằng một mật khẩu mạnh và duy nhất.

- Áp dụng xác thực đa yếu tố (MFA).

- Sử dụng danh sách cho phép các IP đáng tin cậy.

- Vô hiệu hóa giao diện quản trị web nếu không cần thiết.

Ngoài ra, việc cập nhật firmware và các bản vá bảo mật mới nhất cho thiết bị là rất quan trọng để loại bỏ các lỗ hổng mà kẻ tấn công có thể lạm dụng để giành quyền truy cập ban đầu.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài