Một kẻ điều hành chi nhánh phát tán mã độc tống tiền (ransomware-as-a-business - RaaS) của chủng ransomware GandCrab vừa chính thức bị bắt giữ - hơn 1 năm sau khi chủng mã độc tống tiền này tuyên bố ngừng hoạt động (02/06/2019).

Nhà chức trách hiện chưa công bố rõ danh tính của người này, tuy nhiên theo tiết lộ ban đầu, đây là một người đàn ông 31 tuổi, sống tại Gomel, thành phố nằm ở phía đông nam Belarus, và là kẻ có vai trò quan trọng trong hệ thống vận hành và phân phối chủng mã độc tống tiền gây thiệt hại hàng tỷ USD trên toàn thế giới.

Mã hóa máy tính ở gần 100 quốc gia

Thành viên điều hành mã độc GandCrab vừa bị bắt chỉ là một kẻ đứng đầu chi nhánh phân phối, hay còn được gọi là 'Advert', cho tổ chức. Nói cách khác, đây chính là kẻ chịu trách nhiệm lây nhiễm ransomware vào hệ thống máy tính của nạn nhân (theo chỉ định hoặc ngẫu nhiên).

Tên này được cho là đã lan truyền thành công ransomware GandCrab lên hơn 1000 hệ thống máy tính tại gần 100 quốc gia và vùng lãnh thổ trên toàn thế giới. Số tiền chuộc trung bình mà hacker yêu cầu cho mỗi trường hợp giải mã rơi vào khoảng 1,2 ngàn USD (khoảng 27 triệu VND), tùy thuộc vào giá trị thực tế của dữ liệu bị mã hóa.

Ngoài ra theo tiết lộ của cơ quan điều tra, botnet ransomware được triển khai thông qua darknet, từ đó cho phép kẻ tấn công có thể ẩn mình an toàn trong một thời gian dài trước sự truy quét của các tổ chức an ninh mạng.

“Một phần lợi nhuận thu được từ các vụ tống tiền thành công sẽ được chuyển cho các quản trị viên (nhà khai thác) của máy chủ mà kẻ này thuê. Nạn nhân của tin tặc là những chủ sở hữu máy tính cá nhân cũng như doanh nghiệp tới từ gần 100 quốc gia. Phần lớp tập trung tại Ấn Độ, Mỹ, Ukraine, Anh, Đức, Pháp, Ý và Nga”, ông Vladimir Zaitsev, Phó cục trưởng Cục phòng chống tội phạm công nghệ cao thuộc Bộ Nội vụ Belarus, cho biết.

Không rõ tên tội phạm kiếm được bao nhiêu tiền từ hoạt động độc hại trên. Tuy nhiên tên này được cho là đã chia sẻ một phần tiền chuộc khá lớn với (các) quản trị viên GandCrab, người đã giấu một máy chủ trong darknet, giúp các chi nhánh phân phối mã độc ẩn mình hiệu quả mà không bị phát hiện.

Các chi nhánh phân phối - “cánh tay nối dài” của GandCrab sẽ được hưởng lợi nhuận 60% cho 3 khoản thanh toán tiền chuộc đầu tiên mà chúng kiếm được. Sau lần thanh toán thứ ba, mức hoa hồng mà chi nhánh phân phối nhận được sẽ tăng vọt lên 70%. Điều này có nghĩa là nếu khoản tiền cuộc dữ liệu mà nạn nhân phải trả là 1.200 đô la, chi nhanh phân phối sẽ bỏ túi 840 đô la, số tiền 360 đô la còn lại sẽ được chuyển cho nhà phát triển GandCrab. Tiền hoa hồng sẽ tăng theo quy mô của các chi nhánh. Một số chi nhánh lớn có thể thực hiện trót lọt những vụ tống tiền có giá trị lên tới hàng triệu USD.

Tiểu sử GandCrab

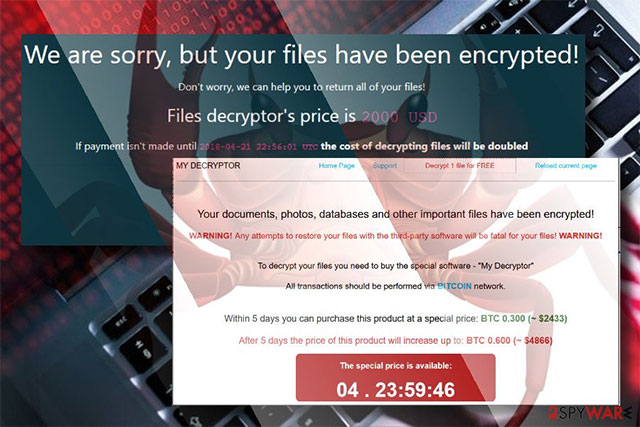

Ransomware GandCrab được phát tán thông qua bộ công cụ khai thác lỗ hổng RIG. Khi bị lây nhiễm, các tập tin trong máy tính bị mã hóa thành file *.GDCB hoặc *.CRAB. Sau đó, mã độc sẽ sinh ra một tệp CRAB-DECRYPT.txt yêu cầu và hướng dẫn người dùng trả tiền chuộc bằng cách thanh toán qua tiền điện tử DASH để giải mã dữ liệu.

GandCrab đã "gửi lời chào" đến thế giới internet vào ngày 28 tháng 1 năm 2018, và nhanh chóng phát triển bùng nổ ngay sau đó khi những kẻ tấn công bắt đầu đẩy mạnh phát tán dịch vụ của mình trên các trang web ngầm, web đen. Kể từ đó, GandCrab đã trở thành một trong những cái tên thống trị, gây ra sự ám ảnh cho mọi hệ thống máy tính nối mạng trên toàn thế giới.

Sau hơn 1 năm oanh tạc, GandCrab bất ngờ tuyên bố ngừng hoạt động vào ngày 1 tháng 6 năm 2019, sau khi đã bỏ túi hơn 2 tỷ đô la tiền chuộc từ hàng chục ngàn ngàn nạn nhân trên toàn thế giới (đa phần là các doanh nghiệp - đối tượng sở hữu kho dữ liệu có giá trị cao). FBI và BitDefender sau đó đã phát hành một bộ giải mã cho phép các nạn nhân khôi phục các tệp bị mã hóa bởi của GandCrab hoàn toàn miễn phí.

Sau khi GrandCrab ngừng hoạt động, một biến thể ransomware khác có tên REvil (Sodinokibi), đã được tạo ra để lấp đầy khoảng trống còn lại. Hiện tại, các nhà nghiên cứu phần mềm độc hại quốc tế đã tìm sự tương đồng về mã và mối quan hệ giữa các nhà khai thác/chi nhánh phân phối của REvil và GandCrab.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài